Продуманная, правильно построенная и отлаженная система информационной безопасности на протяжении определенного периода времени способна обеспечивать безопасность корпоративных данных. Для того чтобы эта структура не утратила своих свойств и выполняла поставленные перед ней задачи, эксперты рекомендуют использовать методологию управления рисками, которая позволит поддерживать систему в должном состоянии.

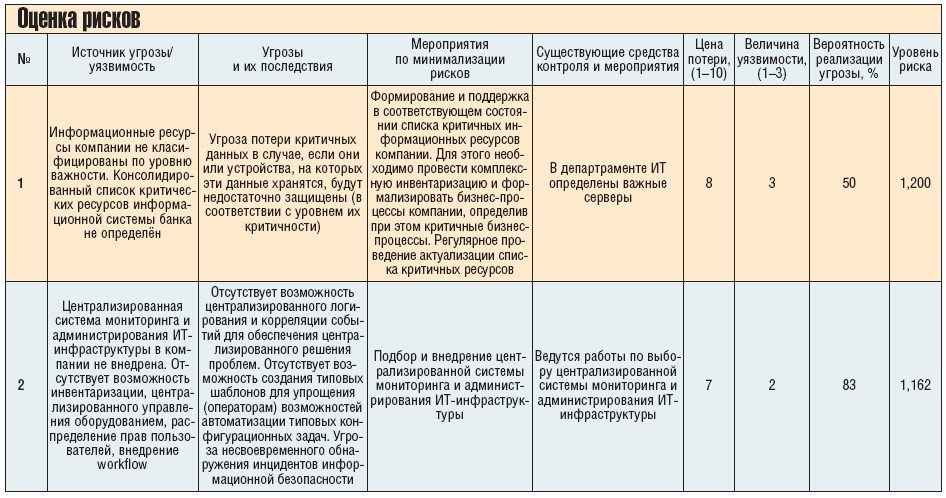

Оценка рисков |

1. Инициализация управления рисками ИТ-безопасности

2. Идентификация ресурсов и их оценивание

3. Идентификация угроз и уязвимостей

4. Оценка рисков и их приоритезация

5. Планирование управления рисками ИТ-безопасности

6. Внедрение средств контроля и мониторинг рисков

Вместе эти этапы составляют комплекс действий, периодическое выполнение которого способно удерживать эффективность работы системы ИТ-безопасности компании на надлежащем уровне.

Инициализация процесса управления рисками

По определению, управление рисками является набором процедур и действий, которые позволяют с минимальными затратами выявлять, оценивать, отслеживать и устранять риски (или смягчать их последствия). На первом этапе этого процесса эксперты рекомендуют определить границы исследования, создать бюджет, предназначенный для управления рисками, и рабочую группу, ответственную за проведение дальнейших действий.

Команда, которая будет заниматься реализацией следующих этапов, должна состоять из специалистов предприятия и внешних консультантов (при необходимости). У каждого её участника должны быть чётко определены права и обязанности. Первым заданием этой группы является документирование требований к системе управления рисками для определения объектов, которые требуют защиты. После того, как эти требования описаны, команда выбирает методику оценки рисков. Сегодня наиболее распространённым в Украине и в странах СНГ стандартом является ISO 17799, также возможно использование альтернативных документов и решений (например, CRAMM; методика, разработанная компанией MethodWare). Следующим шагом является составление документа под названием “Регламент управления рисками” и, если в проекте участвует консалтинговая компания, заключение договора о неразглашении информации.

Результатом этого этапа должен стать утверждённый регламент управления рисками.

Идентификация ресурсов и их оценивание

Первым шагом этого этапа является выявление ключевых информационных ресурсов компании (программного и аппаратного обеспечения, данных, документации и пр.), их детальная идентификация и описание. После этого исследовательская группа должна выявить связи и взаимозависимость этих элементов ИТ-инфраструктуры. Для этого эксперты рекомендуют создать модель вычислительной среды компании с учётом специфических для информационной безопасности критериев.

На основе этой модели должна быть определена стоимость ресурсов (затраты на их приобретение, монтаж, эксплуатацию и пр.) с учётом уровня их критичности.

Оценка ценности ресурсов должна включать ассоциированные с ними возможные финансовые потери и потенциальный нематериальный ущерб, который может быть причинён компании в случае разглашения конфиденциальной информации, нарушения её целостности или доступности.

Условно после прохождения этого этапа участники рабочей группы должны обладать списком ресурсов, нуждающихся в защите с указанием их ценности и взаимосвязей.

Идентификация угроз и уязвимостей

После того, как команда составила список защищаемых ресурсов, необходимо выявить наиболее опасные угрозы, характерные для каждого из них. Согласно ISO 13335-1, угрозами считают потенциальные причины нежелательного воздействия на систему или организацию. Угрозы могут быть преднамеренными и случайными.

Для каждой из угроз необходимо идентифицировать и составить список уязвимостей (недостатков или слабых мест в защите системы и ее ресурсов, которые могут быть использованы угрозами). После этого команда оценивает потенциальный ущерб, который может принести реализация каждой угрозы.

Оценка рисков и их приоритезация

Пары “угрозы-уязвимости”, выявлению которых были посвящены предыдущие этапы работы, составляют основу для оценки рисков. Для каждой из этих пар определяются пять ключевых показателей. Прежде всего, это цена потери (количественное выражение последствий реализации угроз) и величина уязвимости (оценка того, в какой степени уязвимость снижает защищенность ресурса). После этого группы пытаются идентифицировать работающие средства контроля, способные снизить вероятность реализации угрозы. Затем проводится пересчёт показателя этой вероятности с учётом влияния существующих средств контроля. На основе полученных данных для каждой пары рассчитывается уровень риска, соответствующий конкретным угрозам.

Уровень риска рассчитывается таким образом:

Учитываются три показателя, которые ранжируются в цифровых значениях: цена потери от 1 до 10 (1 — низкая, 10 — высокая); величина уязвимости — от 1 до 3 баллов (1 — низкая, 3 — высокая), вероятность реализации угрозы от 1% до 99%.

Уровень риска рассчитывается по формуле:

R = (Loss * Pvulnerability * Pthreat) / 1000, где R — уровень риска; Loss — цена потери; Pvulnerability — величина уязвимости; Pthreat — вероятность реализации угрозы. Уровень риска (R) может получать значения от 0 до 3.

После того, как этот уровень будет рассчитан для всех угроз, рабочая группа расставляет приоритеты для каждого из рисков и составляет таблицу из 10–15 наиболее приоритетных.

Результатом этого этапа работы является таблица рисков с расставленными на основе объективных оценок ожидаемых потерь приоритетами.

Планирование управления рисками

После составления таблицы рисков команде необходимо составить описание действий, предпринимаемых относительно основных рисков для их предотвращения, избежания, принятия или смягчения. Эти действия необходимо по возможности конкретизировать: определить, обосновать меры и средства их контроля. В этом процессе принято вводить понятие триггера — индикатора того, что рисковое событие или действие произошло или должно вскоре произойти. Для эффективного контроля рисков необходимо определить эти триггеры, а также — ответственных за отслеживание их состояния, реализацию и сопровождение необходимых действий.

На основе описанных на этом этапе действий, команда составляет документ под названием “План управления рисками”, который утверждает руководство подразделений ИТ и безопасности.

Внедрение средств контроля и мониторинга процессов

Шестым, заключительным этапом процесса управления рисками является внедрение средств контроля и мониторинга процессов, позволяющих динамично отслеживать изменения рисков. При этом могут быть использованы программные решения (например, RiskWatch).

Согласно мнениям экспертов, компании, использующие управление рисками, менее подвержены новым угрозам. Также эта процедура позволяет оптимизировать затраты на обеспечение информационной безопасности компании и повысить общий уровень её защищённости.