Существует много определений, что такое безопасность вообще и безопасность информационных технологий в частности.

Задачи управления информационной системой |

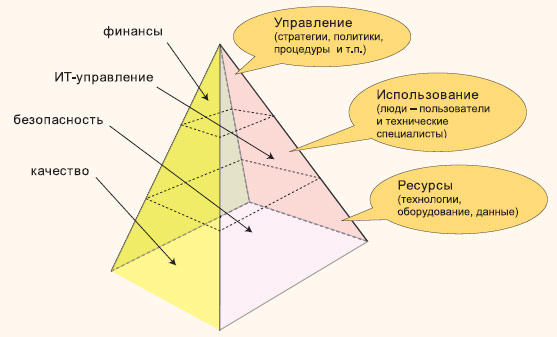

Нередко модели функционирования организаций и систем изображают в виде треугольников, пирамид и других фигур, общая идея которых заключается в том, что существует некий центр принятия решений или получения конечного результата, который обслуживается нижними слоями. Задачу управления информационной системой тоже можно попытаться визуализировать в виде некой пирамиды, состоящей из нескольких слоев и имеющей определенное количество ребер (см. рис.)

Каждая грань пирамиды обозначает один из аспектов управления информационной системой.

Так или иначе, именно люди, или, как принято говорить, пресловутый человеческий фактор, являются связующим звеном придуманных ими же систем. А с точки зрения обеспечения безопасности — самым слабым звеном.

Стандарты, технологии и методологии обеспечения безопасности давно и глубоко проработаны, существуют сотни готовых развернутых шаблонов политик и процедур, а “включаешь — не работает”.

Поэтому сейчас важно своевременно осознать и реализовать задачу перемещения вектора усилий по обеспечению информационной безопасности предприятий на людей — аудит, профилирование, обучение и т.д. Понятно, что каждой группе персонала требуются свои знания и навыки, но важно, чтобы они были разумно сбалансированы в рамках организации.

“Священные войны” ИТ

На самом деле, в информационных технологиях основные идеологические расхождения существуют не между сторонниками и противниками открытого ПО или централизованных и распределенных систем. Гораздо большее взаимное непонимание присутствует в общении между представителями руководства, техническими специалистами и пользователями. Все это, конечно же, зависит от специфики организации, отрасли, страны и конкретных людей.

Наш опыт свидетельствует, что компании, в которой уделяется реальное, а не формальное внимание вопросам стратегического развития информационных систем и соответствующей подготовки специалистов, намного реже сталкиваются с инцидентами нарушения безопасности, быстрее восстанавливаются после сбоев и более успешно реализуют новые проекты. И это при том, что системы у них обычно более ответственные и сложные. Большинство руководителей, по нашему мнению, реально не осознают рисков, которым подвергаются их организации из-за несовершенной и некачественной системы информационной безопасности (а чаще из-за отсутствия таковой). Как говорится — пока гром не грянет. А затем следуют разбор полетов и поиски виновных.

Кто виноват и что делать?

В первую очередь необходимо осознать зависимость деятельности современных организаций от информационных технологий. Определить место ИТ в рамках собственной компании. Не обязательно сразу подробно пытаться изучить и внедрить безусловно правильные и эффективные подходы — типа IT Governance, ITSM (IT Service Management), TQM (Total Quality Management). Всему свое время.

Начинать нужно с аудита. Можно своими силами, можно пригласить внешнего консультанта. Аудит тоже бывает разный: на совместимость, на соответствие требованиям, на “правильность” — самый субъективный, но и самый эффективный. Главное — это знать, чего вы хотите. Для понимания задач аудита в области информационных технологий мы бы рекомендовали познакомиться с основными положениями CobIT (Control Objectives for Information and related Technology), где описано, что, зачем и как проверять или измерять.

А затем решить, что с этим всем делать. Одна из распространенных ошибок — вера в волшебную палочку. Надеяться можно на политики и процедуры или оборудование, специалистов. Но реально работает только система. А система информационной безопасности эффективна лишь при понимании, что защищать, кому и как это делать. И как контролировать. Здесь неизбежно появление задачи делегирования полномочий.

Оптимизация процессов, аутсорсинга и безопасность

Аутсорсинг — достаточно универсальный механизм повышения конкурентоспособности за счет перепоручения непрофильных бизнес-процессов стороннему поставщику. Практика показывает, что сегодня компании передают на внешнее управление даже то, что вчера считалось основным звеном бизнеса. Достаточно привести два примера: виртуальные операторы мобильной связи, у которых нет базовой сети, и виртуальные учебные центры, у которых в штате нет тренеров. Еще 7 лет назад это казалось невероятным.

Правда, иногда возникает конкуренция между поставщиком аутсорсинговых услуг и собственными подразделениями. И опять внешний арбитр — это лучший выход. В любом случае, обобщая опыт, можно посоветовать придерживаться основных правил:

• не делегируйте ядро бизнеса;

• делегируйте процессы только провайдеру, у которого в этой области больше опыта, чем у вас;

• с точки зрения обеспечения безопасности некоторые процессы или задачи желательно передавать на аутсорсинг, хотя бы частично. К таковым, можно отнести, финансовый аудит, аудит безопасности, аудит компетенций/экспертизы, обучение новым технологиям, предпроектное обследование, аудит процедур восстановления, дизайн модели аутсорсинга.

Ошибки “(дез)интеграции”

Современная эпоха учит быстро изменяться, внедрять новые эффективные методы работы, поспевать за новыми стандартами, технологиями, продуктами, в том числе, в области безопасности. Это необходимо для снижения риска отставания от внешней среды. Но при этом, при модернизации ИТ, в спешке, часто закладывают архитектурную несовместимость или усложнение интеграции именно с точки зрения управления и безопасности. Вендоры пытаются помочь, но ограничены в этом желании, поскольку заинтересованы продавать в первую очередь собственные продукты.

Нередко ситуацию усугубляет стремление ИТ-специалистов изучать новые технологии и воплощать самые современные решения. Сегодня даже в небольшой компании можно встретить “зоопарк” техники и технологий, который реально повышает риски целостности системы, усложняет поддержку, а на следующем этапе развития или интеграции повлечет многократные затраты на миграцию/интеграцию либо даже потери.

При этом руководители часто не подозревают, что западные компании (которые тратятся на самые дорогие технологии, самый дорогой консалтинг, самых дорогих специалистов) выстраивают решения, обладающие заметно меньшей стоимостью владения.

Выводы:

• думайте сами и привлекайте внешних консультантов перед любыми сколь-нибудь серьезными решениями о модернизации ИТ;

• разработайте ИТ-стратегию; уже сама постановка задачи поможет по-новому взглянуть на многие аспекты ИТ в приложении к вашей организации;

• снижайте риски за счет обучения команды проекта.

С чего начать и что не забыть?

На самых ранних этапах внедрения систем безопасности необходимо привлечь высшее руководство и ключевых менеджеров. Для облегчения этого процесса и измерения разрывов и конфликтов очень важна помощь внешнего консультанта. Часто лучше понять, что организация ещё не готова, и отложить проект или сформировать новые более реальные цели. Только зрелые, так называемые самообучающиеся организации, могут обойтись без внешнего консультанта на этом этапе.

Не забывайте:

• даже при наличии референсного решения именно человеческий фактор может быть решающим, его надо учитывать;

• один из важных аспектов — оценка уровня знаний и поведенческих автоматизмов сотрудников; необходимо также определить механизм их измерения;

• обязательно оценить компетенции проектной команды, при необходимости обучить её;

• процедуры, используемые в одном регионе, могут плохо работать в другом;

• обязательность обучения процедурам безопасности, разработанным для вашей организации, и периодической переаттестации сотрудников не подлежит обсуждению. Тут может помочь система электронного обучения и тестирования или системы класса Управление Знаниями.

Игорь Панасюк, ведущий тренер-консультант учебного центра “Kвазар-Микро”