Закрыть систему на засов бывает нелегко, но это — наилучшая защита

Ведя непрестанную битву с внутренними и внешними атаками на корпоративные компьютеры, специалисты по ИТ порой упускают из виду одно мощное оружие — надежный замок. При выборе средств защиты Windows-машин от шпионских программ, червей и “троянских коней” ни в коем случае нельзя забывать о превентивных мерах. Если заранее “запереть компьютеры на замок”, ограничив права и привилегии конечных пользователей, то удастся существенно сократить вероятность повреждения их систем.

Калабриз: “Защищенная система дала компании Bose немало преимуществ” |

При всей своей многоликости зловредные программы чаще всего принимают облик приложений — естественно, нежелательных. Хотя некоторые из них проникают на компьютер тайком, через бреши в операционной системе или в других программах, большинство вредоносных кодов все-таки нуждается в содействии со стороны владельца машины.

Возьмем, к примеру, ПО компании Sony для управления цифровыми правами (Digital Rights Management — DRM), которое размещается на музыкальных дисках. В октябре многие пользователи с ужасом узнали, что это ПО работает даже тогда, когда CD не проигрывается, маскируясь с помощью технологии rootkit, которую обычно используют злоумышленники для мониторинга “взломанных” компьютеров. А ведь это ПО можно было установить на настольную систему, только имея полномочия администратора сети. Однако это не помешало инфекции охватить, по оценке некоторых аналитиков, до полумиллиона корпоративных сетей. Запретив конечным пользователям доступ к функциям администратора и тем самым ограничив их возможность инсталлировать нежелательные и опасные программы, ИТ-менеджеры автоматически повысят уровень защиты и избавятся от массы проблем.

|

Совершенно очевидно — и это еще раз подтвердилось на встрече членов Консультативного совета корпоративных партнеров eWeek, — что необходимость совершенствования системы защиты вычислительной среды диктуется как внутренними, так и внешними причинами. Специалисты, проверяющие ее соответствие правительственным и отраслевым регулирующим правилам, рекомендуют ограничить для конечных пользователей возможность манипулирования своими компьютерами и тем самым создать еще один рубеж защиты от вторжений.

Для этого есть весомые причины. На вопрос, что именно заставило его компанию “запереть” систему, Сэм Инкс, ИТ-директор корпорации Aerojet-General из г. Гейнсвилла (шт. Виргиния) и член консультативного совета eWeek, дал предельно краткий ответ: “Нормативные акты Sarbanes — Oxley”.

Сиконолфи: “Главное преимущество — это совершенно чистый компьютер” |

Битва за уменьшение прав

В самом общем случае, чтобы “запереть” систему, достаточно перевести пользователей в другую локальную группу, предусмотренную в Windows. Для работы со многими Windows-приложениями требуются довольно широкие полномочия, поэтому сотрудникам зачастую предоставляются права локального администратора или опытного пользователя, которым разрешено устанавливать программное обеспечение и конфигурировать систему по своему усмотрению (таких прав лишены те, кто включен в группу “Пользователи”). Однако все преимущества, которые может получить организация, предоставив своим сотрудникам столь широкие права, очень быстро сводятся на нет из-за возникающих проблем. Ведь вместе с привилегиями такие пользователи обретают возможность самостоятельно принимать решения, которые далеко не всегда оказываются удачными.

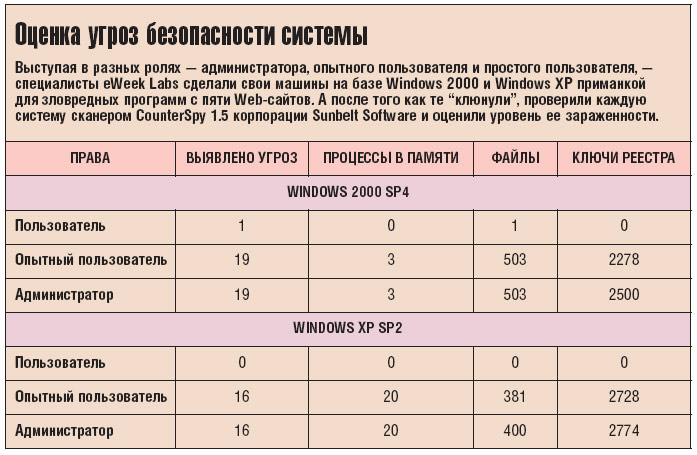

Лаборатория eWeek Labs провела серию тестов для оценки опасности проникновения шпионских программ при предоставлении пользователям различных полномочий. Для этого мы установили на компьютеры клиентские ОС Windows 2000 Professional и Windows XP Professional, а также все новейшие заплаты, а затем начали заходить с этих машин на самые подозрительные Web-сайты, где можно подцепить рекламную или шпионскую “заразу”. При этом подключение производилось с нескольких идентичных виртуальных машин, но с разными правами: администратора, опытного пользователя и простого пользователя.

Разрешив установить у себя все предлагаемые приложения, мы перезагрузили ПК, вошли в него с правами администратора и инсталлировали сканер шпионских программ CounterSpy 1.5 фирмы Sunbelt Software. Теперь оставалось только проверить каждую систему, подсчитать количество опасных гостей на ней и соотнести эти данные с общим их количеством.

Как оказалось, уровень привилегий имеет огромное значение (см. таблицу). На клиенте под управлением Windows 2000 Professional с правами обычного пользователя ни одна из опасных программ полностью не установилась, а две из них сообщили в качестве причины отказа в такой установке об отсутствии у пользователя необходимых привилегий. Еще одна программа все же попала в оперативную память, но после перезагрузки исчезла. В результате на перезагруженной машине сканером Sunbelt был обнаружен один-единственный лазутчик — файл в кэше браузера.

Но на машине под Windows 2000, где пользователю были предоставлены права администратора, ситуация сложилась гораздо хуже. Сканер нашел 19 нарушений системной защиты, которые создавали в памяти три процесса, 503 файла и 2500 записей в системном реестре. Причем все это оказалось инсталлированным в системе.

|

Сходные результаты были получены и на машинах под управлением Windows XP SP2 Professional. Правда, браузер Internet Explorer здесь оснащен средствами блокирования всплывающих окон, которые помогли предотвратить одну из угроз.

Групповой подход

Закрыть компьютер на замок помогают и предусмотренные в Windows средства определения политики безопасности, позволяющие предельно ограничить возможности групп пользователей по выполнению некоторых задач. Объекты групповой политики впервые появились в Windows 2000, а в клиентах Windows XP SP2 точность и разнообразие их настроек значительно возросли.

Групповая политика всегда являлась эффективным средством распространения программных пакетов среди конкретных групп пользователей и компьютеров, повышения надежности паролей и ограничения доступа к отдельным приложениям и функциям. А Windows XP SP2 стала в этом отношении еще гибче, так как здесь появилась возможность управлять поведением браузера IE.

В среде XP SP2 нам не составило труда контролировать доступ к функциям ActiveX и Java, ограничивать загрузку файлов и управлять работой блокировщика всплывающих окон, а затем увязать эти правила с зонами безопасности браузера Internet Explorer.

Известная своими высококачественными аудиоколонками фирма Bose использует групповую политику для управления правами пользователей и определения того, что можно, а что нельзя загружать на настольные системы. “У нас разрешено получать файлы только с определенных сайтов, которым мы доверяем, — рассказывает Дэн Глизон, старший архитектор настольных систем этой компании. — Нашим сотрудникам запрещено устанавливать дополнительные компоненты для Internet Explorer. Сегодня в среде XP работает каждый пятый служащий, но никаких сообщений о появлении на их машинах шпионских программ не поступало. Правда, мы начали развертывать Windows XP только после появления пакета дополнений SP2”.

Рамос: “Нужен баланс между уровнем безопасности и ресурсами по технической поддержке” |

Но если все же приходится задавать групповую политику на отдельных компьютерах, не входящих в среду Active Directory, администратор может обратиться к инструментам сторонних производителей. Например, компания FullArmor предлагает клиентские агенты GPAnywhere, которые позволяют не только применять объекты групповой политики на локальных рабочих станциях без Active Directory, но и назначать разным пользователям различные права.

Замок замку рознь

Чтобы успешно “запереть” настольные компьютеры большой сети, администратору необходимо тщательно подобрать программное обеспечение и продумать порядок рассылки на них заплат и приложений. И то и другое должно как можно более полно удовлетворять потребности и внутренних, и удаленных рабочих станций. Администраторы, которые раньше доверяли установку заплат и ПО всем пользователям, теперь должны понять, что в защищенной среде такие задачи должны находиться под строжайшим контролем службы ИТ.

Но у этой медали есть и оборотная сторона. Если пользователь захочет загрузить на свою машину необходимое, но не разрешенное приложение, он не сможет сделать это самостоятельно из-за отсутствия соответствующих прав. В подобных случаях придется обращаться за помощью к специалистам ИТ, которые в результате будут вынуждены уделять гораздо больше времени установке и обновлению программ. Однако при этом они избавятся от необходимости вручную удалять зловредные приложения, то есть все-таки у них будет уходить меньше времени на техническое обслуживание системы.

Следует признать, что найдется мало пользователей, не желающих сделать что-то выходящее за рамки разрешенного. Но это не так страшно. Неразрешенные, но необходимые программы всегда можно установить в режиме тестовой инсталляции, затем запустить их, чтобы проследить, как они меняют файлы и ключи реестра при нормальной работе, а потом поменять права пользователя, разрешив ему внесение этих изменений.

Инкс: “Закрыть систему на замок нас заставили нормативные акты Sarbanes — Oxley” |

А вот Нельсон Рамос, исполнительный директор и корпоративный стратег по ИТ фирмы Sutter Health из калифорнийского города Матер, обращает внимание на необходимость тщательно сбалансировать ресурсы ИТ-отдела между обеспечением безопасности и оказанием технической поддержки. “Когда упрощаешь жизнь конечному пользователю, тут же возрастают требования к технической поддержке. Поэтому каждый подобный шаг приходится оценивать с самых разных сторон”, — объяснил он

Чтобы избежать проблем, которыми чревата защищенная система, Рамос предоставляет своим пользователям приложения по мере необходимости: “На машинах сотрудников устанавливаются только базовые программы, а поверх них наслаиваются нужные им приложения”.

Оценка угроз безопасности системы |

Это хорошо известно Инксу из Aerojet-General. Он по собственному опыту знает, какое дополнительное бремя налагают удаленные пользователи на администраторов защищенных систем. “Чтобы установить программы на компьютерах надомников, нам приходится посылать к ним своих сотрудников, после чего владельцы машин зачастую получают права администраторов, — рассказывает он. — Поэтому в случае возникновения проблемы ее бывает трудно решить, поскольку отдел ИТ не имеет постоянного доступа к удаленной машине”.

Устранить подобные трудности помогают средства сканирования и постановки на карантин, которые способны автоматически идентифицировать и инсталлировать программы. Однако многие из предлагаемых сегодня решений умеют определять только возможные угрозы и отсутствующие заплаты, а все остальное отдают на откуп самому пользователю. В защищенной системе этого совершенно недостаточно, в результате для обновления компонентов подобные решения приходится устанавливать локально, а это требует более высокого уровня полномочий.

Администраторам стоит подумать о том, чтобы создать для каждого удаленного сотрудника по две учетные записи. Одна из них, с правами обычного пользователя, должна предоставлять минимальные привилегии, необходимые для повседневной работы с приложениями и подключениями к Сети, а вторая, более высокого уровня, — обеспечивать доступ к средствам конфигурирования и обслуживания системы. Правда, рядовых пользователей нужно будет сначала научить выполнению таких технических задач, а отделу ИТ придется быть готовым нести дополнительное бремя.

Но самым серьезным препятствием для защиты системы может оказаться человеческий фактор. Сегодня большинство сотрудников имеют неплохую техническую подготовку, и для выполнения своих служебных обязанностей им требуются права на уровне администратора. Однако чтобы закрыть рабочую станцию на замок, ее владельца придется лишить некоторых привычных привилегий, с которыми он вряд ли захочет расставаться.

В результате администратор будет вынужден разработать систему идентификации и классификации пользователей, позволяющую определить, кому именно необходим повышенный уровень привилегий. Но на этом пути его подстерегает опасное искушение: может показаться, будто для распределения прав достаточно разделить сотрудников на группы администраторов, опытных пользователей или простых пользователей. А ведь в XP2 реализована очень гибкая групповая политика, которая предоставляет для этого гораздо больше возможностей.

“Когда сотруднику нужно установить приложение или его настроить, он тут же начинает требовать привилегий администратора, — замечает Глизон из Bose. — Мы ему в этом не отказываем, но у нас локальные администраторы имеют право только инсталлировать приложения, администрировать же базовые функции своей машины им запрещено”.

Все пользователи компании Bose, как и фирмы Aetna из г. Блю-Белл (шт. Пенсильвания), заполняют специальную форму, позволяющую довольно точно определить необходимые им привилегии. А Aetna к тому же официально уведомляет своих сотрудников, что те работают в защищенной системе и должны обязательно пройти подготовку в сфере безопасности.

Член консультативного совета eWeek Франсина Сиконолфи, занимающая в фирме Aetna пост менеджера проекта, не имеет высшего уровня административных привилегий, зато и не испытывает никаких проблем со своей настольной системой. “Сотрудники Aetna выполняют самые разные функции. Одни из них заняты исследованиями и разработками, другие тестируют продукцию, и каждому у нас предоставляются только те привилегии, которые нужны по работе, — отмечает Сиконолфи. — Благодаря этому всякие вирусы, шпионские программы и спам меня нисколько не беспокоят. На мой компьютер не приходит ни почтовый, ни какой другой мусор, который может помешать моей работе. И это я считаю главным”.

С техническим аналитиком Эндрю Гарсиа можно связаться по адресу:

andrew_garcia@ziffdavis.com.