Вирусная активность, стремительное распространение спама заставляют ИТ-специалистов искать баланс между открытостью корпоративной информационной среды и необходимым уровнем ее защищенности. Недостаточное внимание к любому ключевому элементу информационной безопасности может причинить огромный ущерб компании.

По данным отчета Computer Security Institute (www.gocsi.com), который ежегодно готовится совместно с департаментом компьютерных преступлений FBI (www.fbi.gov), лидирующие позиции по финансовому ущербу от нарушений ИТ-безопасности занимают вирусные атаки, отказ в обслуживании, утечки частной и корпоративной информации. Не меньшие потери корпорации несут из-за внутреннего взлома корпоративных сетей (4 позиция), вторжения в беспроводные коммуникации (5), финансового мошенничества (6), кражи портативных компьютеров (7). Благодаря развитию и совершенствованию методов идентификации проблема неавторизированного доступа занимает лишь 8-ю позицию, за которой следуют: мошенничество в сфере телекоммуникаций (9), злоупотребление публичными web-приложениями (10), взлом и изменение внешнего вида web-ресурсов (11). Замыкает этот рейтинг ущерба от ИТ-угроз такой вид взлома, как проникновение извне в компьютерные системы (12) и вредительство (13).

Каждый ИТ-сервис или объект в совокупной инфраструктуре компании имеет определенный коэффициент риска, поэтому разработку концепции безопасности вашей корпорации следует начинать именно с всестороннего их анализа.

Другим немаловажным фактором при планировании концепции безопасности следует считать различные типы угроз каждому ключевому сервису ИТ-инфраструктуры. Эти аспекты напрямую соотносятся с факторами оценки объектов и позволяют получить информацию для последующих действий по мерам защиты. Важное правило эффективности мер — защита не должна быть избыточной!

Результаты всестороннего анализа типов угроз и оценки каждого объекта сетевой ИТ-инфраструктуры являются основой для разработки и внедрения политики безопасности. Она будет включать в себя политику управления конфигурациями и обновлениями, мониторинг и аудит систем, а также другие превентивные меры операционных политик и процедур. Обязательным условием является наличие тестовой лаборатории с уменьшенным аналогом типичной ИТ-среды корпорации. Накопленные знания и опыт, полученные при анализе угроз и уязвимостей систем, являются, по сути, уникальной базой знаний и будут служить фундаментом в построении надежной и защищенной инфраструктуры и последующем обучении персонала. Однако следует учесть, что при изменении (модернизации) инфраструктуры, добавлении новых объектов необходимо произвести повторную оценку и анализ и впоследствии модифицировать политику безопасности.

Идентификация угроз

Повышение привилегий — Получение системных привилегий через атаку с переполнением буфера, незаконное получение административных прав.

Фальсификация — Модификация данных, передаваемых по сети, модификация файлов.

Имитация — Подделка электронных сообщений, подделка ответных пакетов при аутентификации.

Раскрытие информации — Несанкционированный доступ или незаконная публикация конфиденциальной информации.

Отречение — Удаление критичного файла или совершение покупки с последующим отказом признавать свои действия.

Отказ в обслуживании — Загрузка сетевого ресурса большим количеством поддельных пакетов.

Защита на всех уровнях

Чтобы уменьшить возможность успешного вторжения в ИТ-среду корпорации, надо создать комплексные меры защиты на всех возможных уровнях. Такая концепция информационной безопасности подразумевает, что нарушение одного уровня защиты не скомпрометирует всю систему в целом.

Проектирование и построение каждого уровня безопасности должны предполагать, что любой уровень может быть нарушен злоумышленником. Кроме того, каждый из уровней имеет свои специфические и наиболее эффективные методы защиты. Из перечня доступных и разработанных многими известными вендорами технологий можно выбрать наиболее подходящую по техническим и экономическим факторам. Например:

Защита данных — списки контроля доступа, шифрование.

Приложения — защищенные приложения, антивирусные системы.

Компьютеры — защита операционной системы, управление обновлениями, аутентификация, система обнаружения вторжений на уровне хоста.

Внутренняя сеть — сегментация сети, IP Security, сетевые системы обнаружения вторжений.

Периметр — программные и программно-аппаратные межсетевые экраны, создание виртуальных частных сетей с функциями карантина.

Физическая защита — охрана, средства наблюдения и разграничения доступа.

Политики и процедуры — обучение пользователей и технического персонала.

Таким образом, в результате комплексных мер защиты на всех уровнях упрощается процесс обнаружения вторжения и снижаются шансы атакующего на успех.

Человеческий фактор

Многие уровни защиты имеют в своей основе программно-аппаратные средства, однако влияние “человеческого фактора” вносит в общую картину серьезные коррективы.

Политика безопасности организации должна определять:

- Я никак не могу придумать хороший пароль. А вы какой используете?

- А у нас тоже есть сеть! Как вы настраиваете свои брандмауэры?

- Отличный модем! А какой номер у вашей линии?

Составные части политики безопасности, регламентируемые документами:

- Процедура настройки брандмауэра

- Политика физического доступа к серверам

- Правила обращения с секретной информацией

Удобное и приемлемое ее использование

Удаленный доступ

Защиту информации

Pезервирование данных

Защиту периметра

Базовый уровень защиты хостов и устройств.

(Более подробно — на стр. 30)

Уровень физической защиты

Требования физической защиты являются базовыми и первоочередными для внедрения.

Имея физический доступ к оборудованию, злоумышленник может легко обойти последующие уровни защиты. Для доступа могут использоваться телефоны компании или карманные устройства. Особо уязвимыми с точки зрения утечки важной информации являются портативные компьютеры, которые могут находиться за пределами корпорации.

В некоторых случаях фактор доступа нацелен на нанесение вреда. Однако при наличии физического доступа можно устанавливать программные средства контроля и мониторинга за особо важной корпоративной информацией, которые будут накапливать ее в течение длительного времени.

Защита корпоративной информации на всех уровнях |

Первым шагом в обеспечении надежного уровня защиты является физическое разнесение серверной и пользовательской инфраструктуры. Обязательным при этом становится наличие отдельного, надежно закрытого помещения, с процедурами жесткого контроля доступа и мониторинга. Наличие персонифицированного доступа на основе магнитных карт или биометрических устройств резко уменьшает шансы злоумышленника. Серверная комната должна быть оснащена автоматическими системами пожаротушения и климат-контроля. Доступ можно дополнительно контролировать с помощью системы видеонаблюдения с возможностью записи событий.

Удаленный доступ к консолям серверов также подлежит тщательному контролю. Имеет смысл выделять административную группу в отдельный физический сегмент сети с постоянным мониторингом доступа и на сетевом уровне управляемых коммутаторов и хостов, и на логическом уровне персональной идентификации.

Последующие меры по обеспечению полного спектра физической защиты должны быть направлены на удаление и изъятие устройств ввода (приводов флоппи- и компакт-дисков) из тех компьютеров, где в них нет необходимости. Если это невозможно, обязательно следует использовать программные средства блокировки доступа к съемным носителям. В конечном итоге следует обеспечить гарантию физической защиты активного сетевого оборудования (коммутаторы, маршрутизаторы) в специальных шкафах с контролем доступа. Кроме этого, необходимо обеспечить коммутацию только тех устройств и розеток, которые действительно необходимы.

Воздействие при физическом доступе

Просмотр, изменение, удаление файлов

Установка вредоносного программного кода

Порча оборудования

Демонтаж оборудования

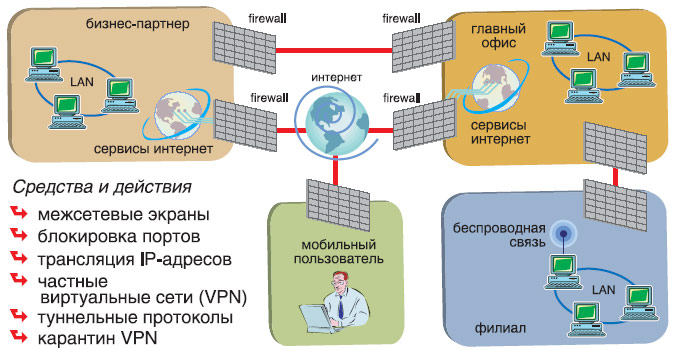

Безопасность периметра

Периметр информационной системы является той частью сетевой инфраструктуры, которая наиболее открыта для атак извне. В периметр входят подключения к:

• интернету

• филиалам

• сетям партнеров

• мобильным пользователям

• беспроводным сетям

• интернет-приложениям.

Важно рассматривать безопасность данного уровня в целом, а не только для конкретного направления. Возможные направления атак через периметр:

• на сеть организации

• на мобильных пользователей

• со стороны партнеров

• со стороны филиалов

• на сервисы интернета

• из интернета.

Традиционно считается, что наиболее уязвимым является направление из интернета, однако угроза из других направлений не менее существенна. Важно, чтобы все входы и выходы в (из) вашей сети были надежно защищены. Нельзя быть уверенным в отношении мер защиты в сетевых инфраструктурах бизнес-партнеров или филиалов, поэтому данному на-правлению также следует уделить пристальное внимание.

Обеспечение безопасности периметра достигается, прежде всего, использованием межсетевых экранов. Их конфигурация, как правило, технически достаточно сложна и требует высокой квалификации обслуживающего персонала, а также тщательного документирования настроек. Современные операционные системы позволяют легко блокировать неиспользуемые порты, чтобы уменьшить вероятность атаки.

Трансляция сетевых адресов (NAT) позволяет организации замаскировать внутренние порты. При передаче информации через незащищенные каналы надо использовать методы построения виртуальных частных сетей (VPN) на основе шифрования и туннелирования.

Угрозы и защита локальной сети

Атаки могут производиться не только из внешних источников. По статистике, очень большой процент удачных атак принадлежит вторжениям изнутри сетевой среды. Очень важно построить внутреннюю сетевую безопасность, чтобы остановить злонамеренные и случайные угрозы. Неконтролируемый доступ к внутренней сетевой инфраструктуре позволяет атакующему получить возможность доступа к важным данным корпорации, контролировать сетевой трафик. Полностью маршрутизируемые сети позволяют злоумышленнику получить доступ к любому ресурсу из любого сегмента сети. Сетевые операционные системы имеют множество установленных сетевых сервисов, каждый из которых может стать объектом атаки.

Для защиты внутреннего сетевого окружения надо обеспечить механизмы надежной аутентификации пользователей в глобальной службе каталогов (едином центре входа). Взаимная аутентификация на уровне сервера и сетевой рабочей станции значительно поднимает качество сетевой безопасности. Современные требования подразумевают наличие управляемой коммутируемой сетевой среды и разделение на логические сегменты (VLAN). Для администрирования удаленных устройств надо всегда использовать подключение по защищенному протоколу (например SSH). Трафик Telnet-подключений может быть легко перехвачен, а имена и пароли передаются в открытом виде. Максимум внимания — защите резервных копий конфигураций сетевых устройств, — они могут многое рассказать о топологии сети злоумышленнику.

Угрозы локальной сети |

Внедрение технологий шифрования и цифровых подписей типа IPSec или Server Message Block (SMB) Signing воспрепятствует перехвату сетевого трафика и его анализу.

Защита локальной сети

Взаимная аутентификация пользователей и сетевых ресурсов

Сегментация локальной сети

Шифрование сетевого трафика

Блокировка неиспользуемых портов

Контроль доступа к сетевым устройствам

Цифровая подпись сетевых пакетов

Компрометация и защита компьютеров

Компьютерные системы в сетевой среде выполняют некоторые задачи, которые и определяют требования защиты. Сетевые хосты могут подвергаться нападению, поскольку они является публично доступными. Злоумышленники могут распространять вредоносный код (вирусы) для осуществления распределенной атаки. Установленное на рабочих станциях и серверах программное обеспечение может иметь уязвимости в программ-ном коде, поэтому своевременная установка обновлений — один из важных шагов в общей концепции защиты.

Настройки политики защиты уровня компьютера необходимо обеспечивать и контролировать централизованно, например, с помощью групповой политики (Group Policy). Защита серверных систем на этом уровне будет включать в себя установку атрибутов безопасности для файловых систем, политики аудита, фильтрации портов и других мер в зависимости от роли и назначения сервера.

Наличие всех доступных обновлений для операционной системы и программ-ного обеспечения кардинально улучшает общий уровень обеспечения безопасности. Можно использовать любые способы автоматической установки и контроля обновлений, от самых простых — Windows Update, Software Update Service (SUS), Windows Update Service (WUS) до наиболее сложных и мощных — Systems Management Server (SMS).

Использование антивирусного пакета с актуальными обновлениями, персональных брандмауэров с фильтрацией портов позволит резко сократить шансы на атаку.

Защита компьютеров:

Взаимная аутентификация пользователей, серверов и рабочих станций

Защита операционной системы

Установка обновлений безопасности

Аудит успешных и неуспешных событий

Отключение неиспользуемых сервисов

Установка и обновление антивирусных систем

Защита приложений

Сетевые приложения дают возможность пользователям получать доступ к данным и оперировать ими. Сетевое приложение — это точка доступа к серверу, где это приложение выполняется. В этом случае приложение обеспечивает определенный уровень сетевого сервиса, который должен быть устойчив к атакам злоумышленников. Следует провести тщательное исследование как собственных разработок, так и используемых коммерческих продуктов на наличие уязвимостей. Целью атаки может быть и разрушение кода приложения (как следствие — его недоступность), и исполнение вредоносного кода. Нападавший также может применить тактику распределенной атаки, направленной на перегрузку производительности приложения. Результатом может стать отказ в облуживании (Denial of Service).

Приложение также может быть использовано в непредусмотренных задачах, например маршрутизация почтовых сообщений (открытый почтовый релей). Приложения должны быть установлены и настроены только с необходимым уровнем функциональности и сервиса, а работу программного кода можно контролировать системами мониторинга и антивирусными пакетами. Чтобы уменьшить уровень угроз, выполнение приложения следует ограничить минимальными сетевыми привилегиями.

Копрометация и защита приложений:

Использование только необходимых служб и функций приложений

Настройка параметров защиты приложений

Установка обновлений безопасности

Запуск приложений в контексте с минимальными привилегиями

Установка и обновление антивирусных систем

Защита данных

Финальный уровень — это защита данных, которые могут располагаться и на серверных хостах, и на локальных. На этом уровне следует защитить информацию, используя современные файловые системы с контролем атрибутов доступа на уровне томов, папок и файлов. Расширенные функции файловой системы, такие как аудит и шифрование, позволят более надежно построить систему разграничения доступа и осуществить надежную сохранность данных. Злоумышленник, получивший доступ к файловой системе, может причинить огромный ущерб в виде хищения, изменения или удаления информации. Особое внимание следует уделить файловым системам главной сетевой опорной архитектуры — глобальным службам каталогов. Похищение или удаление этой информации может иметь печальные последствия.

Защита информационного периметра |

Шифрованная файловая система является еще одним важным элементом надежного бастиона защиты. Однако следует помнить, что файлы только хранятся в зашифрованном виде, а передаются через сеть открыто. Кроме того, шифрование защищает от неправомерного чтения, а защиты от удаления оно не дает. Чтобы предотвратить несанкционированное удаление, следует использовать атрибуты доступа.

Поскольку данные являются основой современного бизнеса, очень важно преду-смотреть процедуры резервного копирования и восстановления. Важно также обеспечить регулярность проведения этих действий. Но следует учесть, что резервные копии являются ценным источником и лакомым куском для хищения, поэтому их сохранности нужно уделить внимание на уровне безопасности серверной комнаты.

После переноса файлов на другой, например сменный, носитель атрибуты доступа теряются. Есть, правда, технология контроля доступа к цифровым документам Windows Rights Management Services (RMS), которая обеспечивает уровень защиты независимо от месторасположения документа. RMS обладает расширенными возможностями, такими как, например, возможность просмотра документа, но запрет печати или копирования содержимого, запрет пересылки содержимого письма другому адресату, если речь идет о почтовых сообщениях.

Защита данных:

Защита файлов средствами шифрующей файловой системы (EFS)

Настройка ограничений в списках контроля доступа

Система резервного копирования и восстановления

Защита на уровне документов с помощью Windows Right Management Services

10 законов информационной безопасности

И в заключение — кратко о 10-ти законах информационной безопасности (полный текст: http://www.microsoft.comtechnet/columns/security/essays/10imlaws.asp).

1. Если “плохой парень” может запускать свои программы на Вашем компьютере — это больше не Ваш компьютер.

2. Если “плохой парень” может изменить настройки операционной системы на Вашем компьютере — это больше не Ваш компьютер.

3. Если “плохой парень” имеет неограниченный физический доступ к Вашему компьютеру — это больше не Ваш компьютер.

4. Если Вы разрешаете “плохому парню” загружать исполняемые файлы на Ваш web-сайт — это больше не Ваш web-сайт.

5. Слабые пароли сводят на нет сильную систему защиты.

6. Машина защищена ровно настолько, насколько Вы уверены в своем администраторе.

7. Зашифрованные данные защищены ровно настолько, насколько защищен ключ шифрования.

8. Устаревший антивирусный сканер не намного лучше, чем отсутствие сканера вообще.

9. Абсолютной анонимности практически не бывает ни в реальной жизни, ни в Интернете.

10. Технологии — не панацея.

Приоритеты объектов (десятиуровневая шкала)

1 — Сервер обеспечивает базовую функциональность и не влияет на финансовую сторону бизнеса.

3 — Сервер содержит важную информацию, данные могут быть быстро восстановлены.

5 — Сервер содержит важную информацию, восстановление данных потребует времени.

8 — Сервер содержит важные бизнес-данные, его потеря существенно повлияет на продуктивность всех пользователей.

10 — Сервер имеет критически важное значение для бизнеса, его потеря повредит конкурентоспособности компании.

Примеры оценки объектов

8 — Контроллеры служб каталогов или доменов

5 — Серверы доменных имен

3 — Серверы динамической адресации хостов

7 — Серверы файлов и печати

9 — Интранет-портал корпорации

10 — Сервер документооборота или финансовых транзакций

Объекты защиты

Данные — Списки контроля доступа, шифрование

Приложения — Защита приложений, антивирусные системы

Компьютер — Защита ОС, управление обновлениями, аутентификация

Внутренняя сеть — Сегментация сети, IP Security, Система обнаружения вторжений

Периметр — Межсетевые экраны, Карантин VPN-соединений

Физическая защита — Охрана, средства наблюдения

Политики и процедуры — Обучение пользователей

РОБОТОТЕХНИКА

Рекорд машинной скорости

Исследовательский институт связи и кибернетики французского города Нант и американский университет штата Мичиган разработали математическую теорию динамического равновесия и теперь совершенствуют её прикладные аспекты при создании роботов, способных устойчиво ходить и бегать. Так, аппарат Rabbit, представляющий собой пару ног без верхнего корпуса, уверенно ходит со скоростью 5 км/ч, а бегает (когда обе ноги время от времени отрываются от поверхности) со скоростью

12 км/ч, что можно считать выдающимся результатом для аппаратов подобных конструкций. На базе этих разработок учёные намерены создавать интеллектуальные протезы для инвалидов.

СРЕДСТВА РАЗРАБОТКИ

ObjectScript — Java для начинающих

На сайте objectscript.sourceforge.net доступна свободно распространяемая среда программирования ObjectScript на языке, синтаксически схожем с Java. Поддерживаются стандартные классы, технологии XML-RPC и Windows COM, система совмещает интерактивный интерпретатор и режим компиляции в байт-код, к создаваемым программам можно подключать Java-библиотеки наподобие Swing (www.java.sun.com/products/jfc/tsc) и т. д. Сама среда хорошо подходит для изучения этого языка.