Методологии и рекомендации по измерению уровня защищённости ИТ-инфраструктуры

Эксперты считают, что на протяжении последних года–двух компании, инвестируя в ИТ-инфраструктуру, стали больше внимания уделять безопасности. Несмотря на это, количество удачных атак и эпидемий не уменьшилось. Для того чтобы определить уровень защищённости корпоративной сети, можно воспользоваться уже опробованными методами.

Система показателей поможет менеджерам отделов по защите информации в оценке эффективности различных мер по безопасности, уровня защищённости отдельной системы, продукта или процесса |

Сложившаяся ситуация заставляет ИТ-руководителей компаний применять новые способы выбора решений по защите, которые уменьшают уровень рисков, вызванных этими угрозами. Согласно исследованиям, расходы на меры по обеспечению безопасности в ближайшие годы будут расти. Из-за роста затрат возникла потребность в демонстрации эффективности мероприятий по защите и их значимости для организации.

Многие эксперты сходятся во мнении, что ключом к решению является система показателей (metrics) безопасности. В отличие от простых измерений, которые дают ограниченную информацию о некоторых не связанных между собой параметрах, система показателей формируется путём сравнения предопределённого базового уровня двух или нескольких измерений, собранных за промежуток времени.

Цели

Хорошая система показателей должна быть точной, измеримой, достижимой, воспроизводимой и зависимой от времени. Основными критериями безопасности являются конфиденциальность, целостность и доступность информации. Полноценная система может продемонстрировать, насколько эти критерии соответствуют реальному состоянию, и подскажет те действия, которые должны быть предприняты для улучшения программы безопасности этой организации.

Широко распространённый принцип управления заключается в том, что процессом нельзя управлять, если его невозможно измерить. Безопасность попадает под эту категорию. Система показателей может помочь менеджерам отделов по защите информации в оценке эффективности различных мер по безопасности, уровня защищённости отдельной системы, продукта или процесса. Она также даёт возможность персоналу реагировать на инциденты, обнаруженные в зоне их ответственности. Система показателей поможет определить уровень риска в случае, если какое-либо действие не будет пред-принято, предлагая, таким образом, рекомендации по установке приоритетов корректирующих воздействий. Вдобавок она может быть использована для того, чтобы повысить уровень осведомленности персонала в области информационной защиты. Благодаря знаниям, почерпнутым из системы показателей, менеджеры отделов по защите информации могут ответить на вопросы своих руководителей, например:

• защищены ли мы сегодня лучше, чем вчера?

• достаточно ли мы защищены?

• соответствует ли уровень нашей защищённости требованиям контролирующих и проверяющих органов?

• каков возврат инвестиций, вложенных в нашу систему безопасности?

Построить систему показателей, которую можно будет использовать для дальнейшего аудита, непросто. Стоимость ресурсов (материальных и нематериальных), угрозы и уязвимости являются важными элементами анализа рисков информационных систем и должны учитываться на каждом шаге проводимого анализа. Существует несколько методик, описывающих процесс оценки состояния защищённости организаций, находящихся на разных ступенях развития, но все они включают следующие стадии.

1. Определение ключевых аспектов (люди, процессы и технологии), влияющих на безопасность организации.

2. Определение элементов из предыдущего пункта (например, межсетевые экраны, антивирусы, программное обеспечение для предотвращения вторжений, VPN, управление обновлениями, уязвимостями, антиспам и фильтрация содержимого, управление пользователями и их доступом, политика безопасности и др.).

Хорошая система показателей должна быть точной, измеримой, достижимой, воспроизводимой и зависимой от времени |

4. Определение способов объективного сбора/измерения заявленных параметров.

5. Определение критериев по интерпретации собранных значений в систему показателей.

6. Составление плана действий по повышению безопасности и его реализация.

7. Формирование формальной процедуры пересмотра, периодического обновления или пересчета показателей.

Сбор показателей может происходить либо сверху вниз, либо снизу вверх. Первый способ начинается с определения общих целей программы по безопасности, а затем переходит к нахождению тех показателей, которые смогут продемонстрировать прогресс на пути к каждой из установленных целей. Такой подход лучше всего применять для анализа влияния рисков на бизнес. Подход “снизу-вверх” заключается в определении процессов, продуктов, услуг и пр., которые можно измерить или по которым уже идёт процесс сбора информации. Только затем, рассматривая, какую систему показателей можно извлечь из этих данных, можно оценить, согласуется ли полученная система показателей с общей программой защиты.

Методы

Одной из старейших на сегодняшний день методологий является ISO/IEC 17799 (Правила и нормы по управлению информационной безопасностью). Эта методика хороша для создания программы по обеспечению безопасности начального уровня. Она может быть реализована с наименьшим количеством затрат ($995) по сравнению с другими, более сложными методологиями. Двумя главными недостатками такого подхода являются отсутствие возможности расчёта вероятности в определении уровня риска (например, уровень риска стихийного бедствия устанавливается одинаковым для разных географических зон) и отсутствие практических рекомендаций после проведенной оценки для устранения недостатков. Несколько месяцев назад стандарт был пересмотрен и дополнен следующими улучшениями в процедурах информационной безопасности: более качественное управление соглашениями по защите со сторонними компаниями, а также процессом аутсорсинга и провайдерами услуг, анализ проблем процедуры управления патчами, мобильными устройствами, беспроводными технологиями и опасным мобильным кодом в среде интернет, человеческими ресурсами и др.

Новая версия стандарта называется ISO/IEC 17799:200. Она позволяет изучить задачу и предложить рекомендации и принципы по внедрению, поддержке и управлению информационной безопасностью любой организации, производящей и использующей информацию в любом виде. ISO/IEC 17799:2005 признаёт, что уровень защищённости, достигнутый исключительно при помощи технических средств, не может быть достаточным. Участие каждого сотрудника организации является необходимым минимумом в управлении информационной безопасностью. Являясь сводом правил, этот стандарт никогда не задумывался как пособие для проведения сертификаций и не годится для этой цели. В ноябре текущего года ожидается публикация стандарта ISO/IEC 27001, в котором будут освещены требования к системам по управлению информационной безопасностью и который может быть использован для процедуры сертификации.

Методология NSA-IAM (www.iatrp.com/iam.cfm) была создана несколько лет назад и считается хорошим способом оценки критических систем и данных. Она фокусируется не на организации в целом, а на ресурсах, которые определены как самые важные. IAM состоит из стандартного набора действий, требуемых для оценки информационной безопасности. Методология объясняет глубину и диапазон действий, которые должны быть предприняты в соответствии с программой оценки IATRP. Взяв методологию IAM за основу, консультационные компании могут расширить её с тем, чтобы наиболее полно обеспечить запросы заказчиков. Однако любое “расширение” не должно убавлять или искажать оригинальное назначение каждого действия IAM. IAM включает следующие основные процессы:

• анализ важности информации;

• определение наиболее важных для заказчика областей;

• сбор информации у заказчика (интервью, обзор документации, оценка систем);

• документированный план проведения оценки состояния защищённости;

• окончательные выводы и рекомендации.

NSA-IAM распространяется бесплатно.

Методология NIST (http://csrc.nist.gov/publications/nistpubs/index.html) является наиболее полной, но самой трудоёмкой для воплощения. Преимущество этого метода — в наличии большого числа руководств по проведению корректирующих действий после фазы оценки. Таких, например, как создание группы анализа и реагирования на инциденты безопасности. 800-я серия документов NIST постоянно дополняется наборами расширений, используемых в оценочной фазе. Существуют документы 800-й серии для HIPAA (HIPAA — Health Insurance Portability and Accountability Act of 1996, www.hipaa.org. Набор строгих правил, применяющийся в Соединённых Штатах. Нарушение HIPAA грозит огромными штрафами и другими взысканиями) и других стандартов. Модуль NIST-30 позволяет получить достаточно полную информацию по организационным и техническим аспектам, а также разбить ресурсы и системы по категориям. Разложенная таким образом на части сложная задача аудита станет более простой в реализации. Ещё одним преимуществом серий NIST 800 являются простые рекомендации для дальнейшей сертификации и аттестации, тогда как другие методики этого не обеспечивают. NIST, как и NSA-IAM, распространяется бесплатно.

Существуют и другие методологии, заслуживающие внимания: OCTAVE (похожа на ISO), OWASP (для тестирования web-приложений), GAISP (на стадии развития), Basel II, CobIT, COSO.

Автоматизация

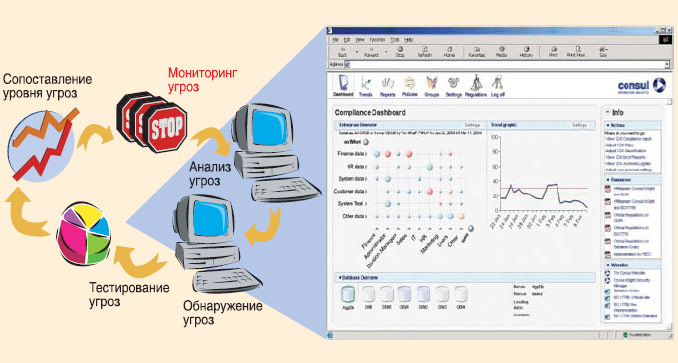

Для более удобного использования существует несколько вариантов автоматизации этих методик. Среди них — Callio Secura 17799, содержащая элементы стандартов ISO 17799 и BS 7799-2 и обладающая простым в использовании web-интерфейсом. При помощи этого развитого пакета можно определить уровень соответствия компании стандарту ISO 17799, оценить риски каждого элемента инфраструктуры, выбрать сценарии внедрения средств защиты, составить проект политики безопасности, также путём импорта вопросов провести аудит для других стандартов (CobIT и SOX). Callio Secura 17799 поставляется в нескольких вариантах. Стоимость пакета колеблется от 295 долл. примерно до тысячи, в зависимости от потребностей заказчика. Существует также альтернативный продукт, используемый многими крупнейшими компаниями. Он разработан фирмой Archer и называется Enterprise Security Management. Очень гибкий в настройке и конфигурировании, Enterprise Security Management позволяет установить различные системы показателей для мониторинга. Продукт связывает и сравнивает различные аспекты программы информационной безопасности: управление угрозами, инцидентами, ресурсами, рисками и политикой.

Автор материала — консультант по безопасности и системам управления, CISSP-ISSAP