Отчет, опубликованный на днях компанией ESET и озаглавленный как «Тренды эволюции вредоносов-шифровальщиков в ОС Android», обеспечивает детальный анализ того, как трояны-вымогатели эволюционировали за минувшие годы в экосистеме Android.

Напомним, что Ransomware, или трояны-вымогатели, — это зловредное ПО, которое в последнее время стало очень распространенным. Его можно разделить на два типа — шифровальщики (cryptoransomware) и блокировщики (blockers).

Шифровальщики, попадая на компьютер, шифруют все ценные данные, в результате чего их нельзя открыть. За расшифровку данных создатели вредоносов требуют выкуп, обычно немалый. Блокировщики же просто полностью блокируют доступ к устройству..

Ниже представлены основные итоги исследования:

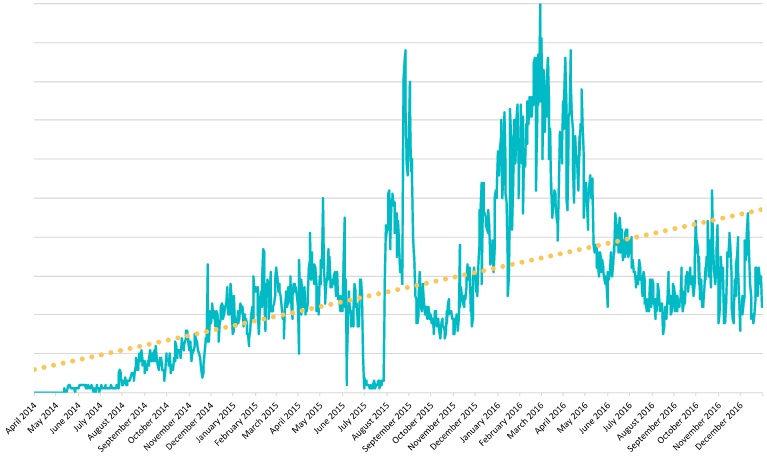

График, показывающий число обнаруженных троянов-вымогателей

Основные тенденции в изменении числа обнаруженных троянов-вымогателей, по данным ESET:

-

В 2016 году, злоумышленники, использующие Android ransomware, сместили фокус своих атак с пользователей США на азиатский рынок. Годом ранее, в 2015-м, они переместили свой фокус с Восточной Европы на США.

-

Увеличилось число троянов-вымогателей, которые распространяется через спам-сообщения email.

-

Серьезная угроза – целевые атаки. Но если не брать их во внимание, то большинство троянов-шифрователей, обнаруженных за последний год, были инсталлированы через приложения, загруженные не через официальный магазин ПО Google Play Store.

-

Создатели ransomware начали шифровать вредоносный модуль, чтобы избежать легкого детектирования. Для этого они часто прячут ransomware-модули внутри папки с файлами приложения.

Некоторые вариации Android ransomware стали исключительно сложными бекдор-троянами

Помимо шифрования файлов или блокирования экрана смартфона, Android-вымогатели начали поддерживать другие операции, такие как стирание всех данных на устройстве, сброс PIN-кода блокировки экрана, открытие веб-ссылки в мобильном браузере, GPS-трекинг и и кража персональных файлов.

В большинстве случаев трояны-вымогатели Android коммуницируют с сервером управления по протоколу HTTP. Но случаются и такие экзотические образцы, которые передают информацию серверу через Google Cloud Messaging, Baidu Cloud Push, Tor и XMPP.

Большую часть времени кибермошенники прячут вредоносный код в приложениях «для взрослых», антивирусных приложениях или Adobe Flash Player (поддержка которого была прекращена в 2012 году).

Троян-шифровальщик Jisut показал мощный всплеск активности в 2016 году: число обнаруженных вредоносов увеличилось в 2 раза в сравнении с 2015 годом. Этот рост был вызван выходом Jisut на азиатский рынок, и особенно на рынок Китая.

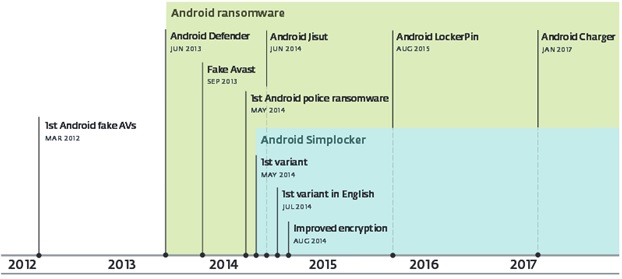

Хронология развития Android ransomware

Также отчет ESET содержит короткое техническое описание сегодняшних наиболее распространённых семейств Android-шифровальщиков, таких как Android Defender, Simplelocker, Lockerpin, Jisut, Koler и Locker (известный как Police ransomware), и Charger.

Источник: Bleepingcomputer