В рамках форума Cisco «Архитектура цифровых сетей», который прошел недавно в Киеве, состоялся круглый стол на тему: «Украина как цель глобальных кибератак». В мероприятии приняли участие эксперт Cisco по кибербезопасности Владимир Илибман и директор по информационной безопасности StarlightMedia Алексей Ясинский.

Не секрет, что в последние пару лет украинские организации подвергались мощным и порой довольно разрушительным кибератакам. Несколько раз Украина по этой причине попадала на первые полосы мировых СМИ. Вот лишь некоторые из таких инцидентов. В мае 2014 был осуществлен взлом и последующая кибератака на информационные системы ЦИК (наверняка все помнят фейковую историю с «картинкой Яроша»), в том же месяце кибернападению подверглись предприятия транспортной сферы, в августе 2014 – кибератака на широкий спектр органов государственной власти.

Двумя месяцами позже произошла атака Blackenergy на медиакомпании, в результате которых были уничтожено несколько терабайтов видеоматериалов, а также выведены из строя рабочих мест операторов. Кроме того, в октябре и декабре 2015 года были осуществлены разрушительные атаки Blackenergy на Прикарпаття-облэнерго и ряд других облэнерго, выведена из строя АСУТП электроподстанций, обесточена на несколько часов значительная территория. Также в декабре 2015 года при помощи технологии BlackEnergy была проведена попытка взлома ИТ-инфрастурктуры аэропорта Борисполь.

Основные тренды в области киберугроз

Владимир Илибман отмечает следующие тенденции, полученные на основе анализа данных атак. Во-первых, первичное проникновение чаще всего происходит через рассылки на электронную почту сотрудников. Однако сам подход киберпреступников здесь изменился: если ранее они в основном прибегали к массовым спам-рассылкам и фишингу, в надежде, что кто-либо из пользователей клюнет на приманку, то сегодня, как правило, применяется целевой спам и фишинг. При этом во время атаки активно используются методы социальной инженерии.

Во-вторых, зачастую детальный путь атаки оставался неизвестным. Большинство пострадавших организаций не имело иных средств защиты и мониторинга, кроме антивируса и межсетевого экрана. Притом, что сейчас злоумышленники успешно атакуют точечные решения безопасности.

В-третьих, обнаружение атак занимало больше месяца, при этом большинство взломов происходят за считанные часы. Текущее значение времени выявления взломов в индустрии составляет порядка 200 дней. О справедливости подобных выводов говорит и анализ атаки Blackenergy (ее разрушительные последствия компания StarlightMedia ощутила октябре минувшего года), выполненный Алексеем Ясинским.

История одной атаки

Все началось с ничем не примечательного письма якобы из Генпрокуратуры от 23 апреля 2015 года. Письмо было переадресовано коллегам и не вызвало подозрения, поскольку пришло уже от сотрудника, а не извне. Однако именно это письмо стало причиной взлома и последующей мощной разрушительной атаки.

Что же происходило «под капотом» подобного способа проникновения, и как именно открытие одного единственного письма смогло привести к катастрофическим последствиям для бизнеса? Алексей Ясинский провел детальный анализ.

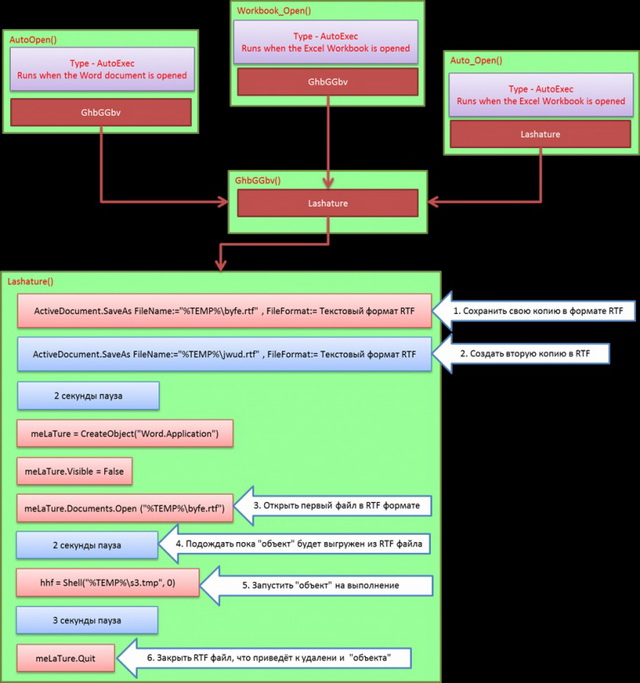

Как оказалось, после открытия документа в формате DOC вложенный макрос вычисляет через переменные окружения место расположения папки Temp, и затем сохраняет себя в эту папку в формате RTF под именем BYFE.RTF. Затем макрос производит ту же самую операцию, но уже с другим именем – JWUD.RTF. Такая операция необходима, чтобы освободить файл BYFE.RTF для дальнейших операций с ним — пока Microsoft Word блокирует его, к файлу можно обратиться только в режиме «read only». Необходимо отметить одну особенность RTF-формата: к таким файлам можно прикрепить любой объект – будь то музыкальный или исполняемый файл. Как только пользователь откроет документ с таким объектом, объект будет экспортирован в папку Temp. Там он и останется до момента закрытия документа в том виде, в котором был прикреплен к документу, и, что самое главное, им можно будет воспользоваться любым доступным средством со стороны.

Схема работы вредоносного макроса

В процессе заражения RTF-файл скопировал в папку TEMP вредоносный объект s3.tmp и запустил его на выполнение. В реальности объект s3.tmp представлял собой downloader/dropper, в круг его задач входили коммуникации с командным центром и получение дальнейших указаний. В случае той атаки коммуникация была с адресом 54.225.64.111. Кстати, именно по данному IP-адресу в конце апреля — начале мая 2016-го года началась аномальная активность. На последнем этапе заражения макрос закрыл RTF-файл, что привело к исчезновению дроппера. Таким образом, задача выполнена, проникновение завершено, следы удалены. Для установки нужных инструментов злоумышленникам потребовалось всего 14 минут.

Далее в течение 6 месяцев злоумышленники собирали различную внутреннюю информацию. Наконец в октябре они выполнили ряд разрушительных действий, в результате чего было уничтожена операционная система на двух серверах-контролерах домена, одном сервере приложений и полностью удалены данные на десяти рабочих станциях. Компании StarlightMedia пришлось потратить несколько часов напряженного труда на устранение последствий. Само расследование атаки заняло 4 месяца. Но по мнению Алексея Ясинского, данное проникновение скорее можно назвать реальными боевыми учениями, поскольку последствия атаки могли быть намного более серьезными. Складывается впечатление, что атака преступников не столько была направлена на причинение максимального ущерба компании, сколько преследовала цель отработать технологию проникновения и собрать всевозможные конфиденциальные данные.

Как полагает эксперт, для защиты от подобных атак в будущем всё актуальнее становятся «песочницы» на периметре компании, которые просеивают почту и прогоняют подобные вложения через свои «жернова», выявляя зловредную активность и риск проникновения. Ручной, детальный анализ спама (malware reverse engineering ), который оседает на «спаморезках» — тоже важный этап, который поможет вовремя выявить ключевые IOC для имплементирования правил в системы мониторинга и отслеживания случаев, когда письмо всё-таки проникло внутрь периметра. В приведённом примере это был бы IP адрес, коммуникацию с которым необходимо блокировать на фаерволах, а также отслеживать попытки связи с ним. Подобный метод позволит выявить скомпрометированные рабочие станции и начать профилактику инфраструктуры. Или наоборот, предотвратить ситуацию, когда в следующий раз «спаморезка» не справится, письмо будет доставлено получателю, но файерволы уже будут готовы заблокировать коммуникацию зловреда с командным центром.

Стоит отметить, что обычно вредонос-дроппер «невидим» для корпоративных антивирусов. Направив выявленный образец в службу поддержки антивируса и поставив на мониторинг последующие срабатывания по сигнатуре, которую разработает антивирусный вендор, также можно будет выявлять скомпрометированные рабочие станции.

Перспективы борьбы с APT-угрозами

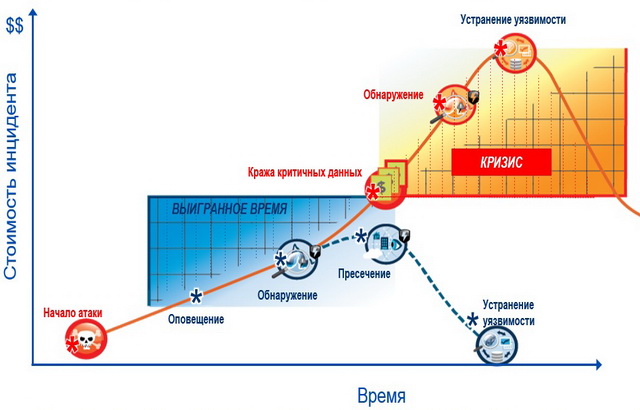

В основе борьбы с целевыми атаками лежат три столпа: снижение рисков успешных атак, увеличение скорости реагирования и ускорение Forensic (расследований ) инцидентов. Одна из главных задач, полагает Владимир Илибман – кардинально уменьшить время реагирования. Сегодня среднее время обнаружение в индустрии составляет порядка 200 дней, что недопустимо много.

Своевременное обнаружение киберугрозы позволяет предотвратить разрушительные последствия

В данный момент злоумышленники успешно атакуют изолированные точечные решения безопасности. Такие решения могут иметь функциональность, которая перекрывает возможности другого точечного решения, не всегда удовлетворяют индустриальным стандартам и не очень операбельны. Кроме того, нишевые технологии, которые не могут удовлетворять потребностям средних пользователей, обычно остаются актуальны очень недолго. К тому же, многие технологии по ИБ требуют от организаций тщательно изучать архитектуру безопасности для адаптации к новейшим рискам. Эти технологии не способны эволюционировать вместе с изменяющимся ландшафтом угроз, что приводит к их малой жизнеспособности.

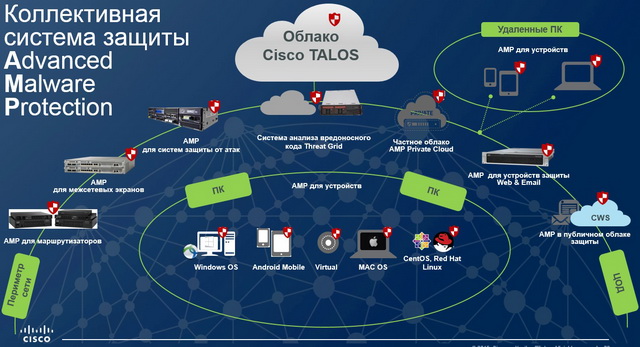

Только интегрированная защита может идти в ногу с угрозами, полагают в Cisco. Интегрированная коллективная система защиты Advanced Malware Protection (AMP) за счет интеграции продуктов между собой и в облачные системы безопасности существенно снижает время реагирования на атаку — до 17,5 часов. Кроме того Cisco AMP обеспечивает целостное видение все инфраструктуры заказчика и ускоряет расследования, благодаря тому, что хранит детальную информацию о том, какие системы были скомпрометированы, когда это произошло, какой процесс и компьютер были отправной точкой, и т. д.

Кибербезопасность – это основа четвертой промышленной революции и цифрового роста, акцентировал Владимир Илибман, поэтому без надежной защиты вряд ли возможен прогресс страны в данном направлении.