В последние пару месяцев в сегменте Интернета отмечено нарастание активности «программ-вымогателей». Схема их работы достаточно проста — попадая на компьютер пользователя они «укореняются» в системе и либо блокируют работы компьютера полностью, либо шифруют файлы офисных программ, найденные на диске. Для антивирусных компаний работа с такими «зловредами» не новость, они занимаются этим уже несколько лет. Однако проблема состоит в том, что теперь «выкуп» за разблокировку компьютеров предлагается отправлять в помощью платных SMS (вариант с переводом по «Яндекс.Деньги» был еще несколько лет назад оперативно устранен службой безопасности компании «Яндекс»).

Высокотехнологичный обман

В случае с вирусами Trojan.Winlock мошенники используют схему «на стыке» весьма непрозрачного рынка микроплатежей по SMS (где обмен и мошенничества весьма развиты) и компьютерных вирусов. Тем, собственно, эта проблема и значима.

Обеспечением такой системы, сами того не желая, занимаются операторы мобильной связи и контент-агрегаторы, которые создали и развивают множество различных сервисов монетизации веб-сайтов и социальных сетей. Короткие номера, на которые подобные вирусы предлагают отправлять SMS, на самом деле могут обслуживать тысячи и десятки тысяч различных проектов, многие из которых абсолютно законопослушны или, по крайней мере, не занимаются мошенничеством.

Каким образом такое ПО попадает на компьютер пользователя? «Как показывает практика, — говорит Валерий Ледовской, аналитик компании «Доктор Веб», — подобные вредоносные программы семейства Trojan.Winlock распространяются через уязвимости в ОС Windows, вредоносные сайты (скачиваемые кодеки), эксплойты iframe, а также ботнеты (владельцы ботнета продают установку какой-либо вредоносной программы на зараженном компьютере). К сожалению, далеко не всегда антивирусные комплексы (наш не исключение) могут на 100% защитить пользователя от подобных вирусов».

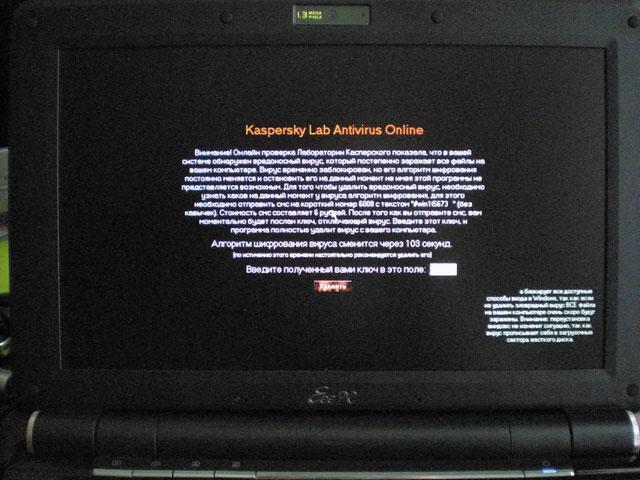

Правда, есть и другая версия, согласно которой большинство пользователей устанавливает подобные вирусы себе на компьютер своими руками. Ведь атаки, использующие уязвимости Internet Explorer существуют, но не так велики: все это «закрывается» более-менее вменяемым брандмауэрами. Другое дело, когда пользователь ПК, к примеру, «скачивает файл видеокодеков, электронных книг, аудиофайлов и т. п., под видом которых скрывается не детектирующийся exe-файл, — говорит Виталий Камлюк, руководитель российского исследовательского центра «Лаборатории Касперского». — Такой файл запускается, после чего пользователь получает предупреждение об опасности от монитора антивирусного ПО. Однако он же уверен, что устанавливает проверенный софт, поэтому игнорирует предупреждение антивируса». Соответственно, заражение системы состоялось.

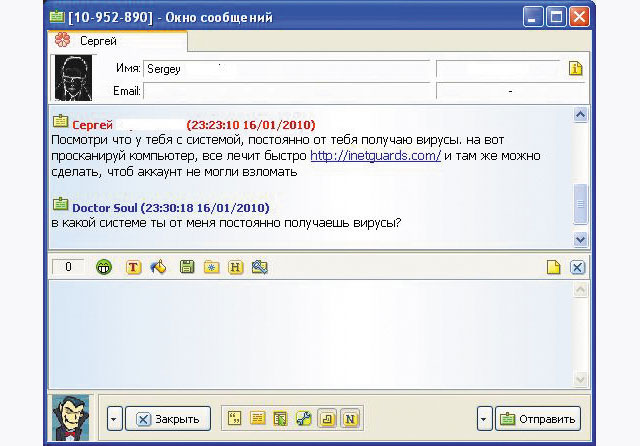

Кстати, подобные программы-вирусы часто маскируются под бесплатные антивирусные утилиты, а ссылки на вредоносные сайты распространяются путем взлома IM-систем. Кроме того, последние несколько месяцев также наблюдается наплыв «псевдолегальных» блокеров: приложения имеют даже «лицензионные соглашения», где прямым текстом описываются возможности блокировки компьютера. Однако мало кто из пользователей читает соглашения, и почти все добровольно соглашаются на установку зловредов. Некоторые же блокеры показывают лицензионное соглашение лишь на пару секунд, после чего автоматически устанавливаются.

Интересно, что подобные вирусы имеют различную архитектуру. Часть блокеров запрограммированы на самоудаление (или прекращение деструктивной деятельности) — к примеру, зловред «умирает» через 6 часов после активации. Часть блокеров после инсталляции удаляет свои следы (файл-установщик), ожидая момента, когда можно будет активироваться. Есть и такие блокеры, которые прекращают свою деятельность после определенного количества просмотров. Но большая часть подобного ПО живет на машине пользователя до тех пор, пока не будет удалена лечащими утилитами, антивирусным продуктом или кодом деактивации.

В любом случае, угроза от троянцев семейства Trojan.Winlock реальна и тот факт, что проблема носит массовый характер, подтверждает сервер статистики «Доктор Веб». «Только за 3 дня работы нашего специального проекта по борьбе с подобным семейством вирусов его посетили порядка 200 тысяч пользователей (львиная доля — из России, на втором месте — Украина, есть и другие страны СНГ), — утверждает Валерий Ледовской.

Разумеется, заявления некоторых игроков рынка о том, что «миллионы пользователей интернета в странах СНГ пали в январе жертвой эпидемии блокировщиков Windows» и их потери исчисляются огромными суммами как минимум несколько преувеличены. В самом пиковом случае речь идет о сотнях тысяч потерпевших и нескольких миллионах долларов, большую часть из которых операторы сотовой связи вернут на счета своих клиентов.

Методика борьбы

Наиболее активны, конечно, в борьбе с такими «зловредами» производители антивирусов. Как отмечает Виталий Камлюк, «разрабатываются бесплатные утилиты для удаления таких программ». Соответственно, наиболее полные разделы по борьбе с Trojan.Winlock есть именно у локальных вендоров: компаний «Доктор Веб» и «Лаборатории Касперского», где представлен бесплатный сервис деактивации вымогателей-блокеров: для получения кода деактивации в специальном поле нужно ввести номер телефона, на который просят отправить СМС. Кроме того, на специальной страничке помощи можно самостоятельно найти информацию по «ручному» удалению подобных троянцев — это может быть полезно пользователям, у которых не было установленного антивирусного ПО.

Как сообщили в «Лаборатории Касперского», подобное SMS-вымогательство возможно только в странах СНГ. В западных странах оно полностью отсутствует в силу гораздо более строгого законодательства в этой области. То есть, чтобы получить подобный короткий номер для отправки SMS в США, компании придется пройти гораздо более строгую проверку. В СНГ эта процедура значительно проще, что и стимулирует преступников (прим. PC WEEK/UE).

Кроме того, вернуть деньги пользователям, «попавшим» на такой вирус, вполне возможно. Причем, для этого пользователю достаточно провести всего два основных действия. Самое первое — это звонок в call-центр оператора связи с изложением ситуации. Достаточно переключиться на любого свободного оператора и изложить ему ситуацию. В 99% случаев вас попробуют «сбросить» на службу поддержки контент-агрегатора или контент-провайдера, предоставив соответствующие телефоны. Однако парировать это можно и нужно тем, что услуги связи вам предоставляет именно оператор и он же списывает деньги с вашего лицевого счета, поэтому трабл-тикет (сообщение о проблеме) сотруднику call-центра создавать придется. Сообщите оператору короткий номер, куда предлагается отправить SMS, а также префикс, который предлагается указать в коротком сообщении. И, разумеется, уточните номер свежесозданного трабл-тикета: это поможет в дальнейшем обсуждать ситуацию предметно. Причем, как отмечает Сергей Хренов, «после проверки факта мошенничества по заявлению абонента, ему возвращаются списанные мошенниками деньги».

Второй адресат в подобной ситуации — собственно, сам контент-агрегатор, который владеет номером. В данном случае действует достаточно явный принцип — «разберемся, если сообщили». То есть если пользователь по каким-то причинам не получил товар или услугу, а равно как отправил SMS, будучи введенным в заблуждение неправильной ценой сообщения, то он может оформить заявку на возврат денежных средств.

Странное невнимание

Безусловно, было бы недальновидным считать, что рынок SMS-платежей (эти услуги называются формально иначе, но по сути действуют именно таким образом) будет полностью закрыт из-за такого фрода. Учитывая тот факт, что по оценкам российских аналитических компаний объем мошенничества в мобильных сетях в 2009 г. составлял не более 8—15% выручки от микроплатежей (объем рынка — $300—350 млн.), первостепенное значение приобретает скорость реакции участников рынка (как операторов связи, так и контент-агрегаторов) на сообщения о проблемах, которые поступают от пользователей. Ведь даже при еженедельной выплате партнерского вознаграждения недобросовестное ИЧП или компания, зарегистрированная на подложный паспорт, просто не успеют вывести деньги из системы в те же WebMoney или Яндекс.деньги, чтобы обналичить на другом конце планеты.

Несмотря на рекомендации Министерства связи, ни операторы сотовой связи, ни производители антивирусов, ни контент-агрегаторы в правоохранительные органы предпочитают не обращаться, постулируя примерно одинаковый тезис — «обращение должно производиться от пострадавшего лица». Но проблема состоит в том, что подобные программы требуют, как правило, небольшой «выкуп» у пользователя (в районе $10), поэтому обращения в милицию крайне редки.

Если на номерах осуществляется мошенничество (вирусы, ложная информация о стоимости, услуге и т. п.), то после тщательной проверки и подтверждения факта мошенничества, в зависимости от ситуации, провайдеру выставляется предупреждение, штраф, номер блокируется. Вплоть до расторжения договора». Однако подобную крайнюю меру операторы, конечно, предпочитают не использовать, обходясь штрафами. И система продолжает действовать дальше.

|

|

||||||||||||||||

Новости ИТ-бизнеса10.03.2026

Російські кібершпигуни атакують українських військовослужбовців 10.03.2026 Експорт українських ІТ-послуг у січні знизився до 508 млн дол 09.03.2026 M8 Squad — технологічний партнер для інтеграції рішень в e-commerce 06.03.2026 Укртелеком та Датацентр «ПАРКОВИЙ» разом посилять ІТ-безпеку державного та бізнес-секторів 03.03.2026 Lenovo анонсувала мобільний монітор ThinkVision M16 Другие новости Современные решения |

|

ФорумНаступило время экспериментов (Noname, 08.04.2016 09:45:00)

Укртелеком в 4 раза снижает стоимость звонков на мобильные (СЕргей, 06.04.2016 19:11:59) Укравтодор отмечает дорожные работы и перекрытия на Яндекс.Картах (Noname, 05.04.2016 17:30:44) Яндекс.Карты объявляют конкурс для киевлян (Хтось, 17.02.2016 12:24:08) Информационная безопасность: в поисках совершенной защиты (Лариса Ершова, 09.11.2015 18:39:47) Другие темы |

| ГлавнаяОб изданииКак нас найтиПодписка на газетуПишите намРеклама | ||

|