В развитии средств для безопасности Microsoft отошла от простой разработки отдельных технологий и продуктов и сосредоточилась на единой концепции, в задачи которой входит как обеспечение эффективности решения ИТ-подразделением задач бизнеса, так и обеспечения безопасной работы над этими задачами. Все современные продукты разрабатываются Microsoft в соответствии со стратегией Защищенных Компьютерных Систем (Trustworthy Computing, TwC) и в рамках концепции, названной Моделью Оптимизации ИТ-инфраструктуры (Infrastructure Optimization Model, IOM).

Модель оптимизации ИТ-инфраструктуры

Вышеназванная модель обеспечивает структуризацию всех необходимых в организации ИТ служб, технологий, административных и бизнес-процессов, которые универсальны для любого типа организации. Их присутствие (или отсутствие) – называемое в модели «уровнем зрелости» – сказывается на таких жизненно важных для работы ИТ-подразделения показателях как общая стоимость владения системой (Total Cost of Ownership, TCO) и безопасность, а также на показателях бизнеса – возврат от инвестиций в ИТ-инфраструктуру (Return on Investment, ROI), готовность ИТ к внедрению и поддержке новых бизнес-процессов. «Уровень зрелости» является «фиксатором» для всех этих показателей модели, сама же модель опирается на глубокие экономические и «эмпирические» исследования крупных консалтинговых фирм. Это позволяет с высокой достоверностью говорить, что «если вам требуется определенный уровень безопасности вашей ИТ-инфраструктуры, то вам нужен соответственно такой-то уровень зрелости, который, в свою очередь, предусматривает внедрение таких-то сервисов, технологий и процессов». И только совокупность описанных в модели зрелости сервисов позволит получить безопасную, надежную и эффективную в финансовом смысле ИТ-инфраструктуру. Всего в модели определены 4 уровня зрелости:

Базовый, который характеризуется тем, что среди операций по обслуживанию ИТ-инфраструктуры присутствует большой процент ручных операций, стоимость владения такой инфраструктурой высока, а ее готовность решать бизнес-задачи не определена, поскольку каждая новая операция требует значительных, заранее не прогнозируемых, затрат ресурсов и времени ИТ-персонала. Фактически, состояние ИТ-инфраструктуры и процессов в ней можно охарактеризовать как реактивное с точки зрения реакции на проблемы и задачи. То есть проблемы не предупреждаются, а разрешаются по мере появления, при этом управление ИТ и разрешение таких проблем случайны. Иными словами, каждый раз затрачиваются большие усилия со стороны ИТ для устранения проблем или решения задачи, при этом сотрудники ИТ-службы не имеют четких должностных обязанностей, а также нет инструментария для решения задач и накопления опыта.

Стандарный, при котором организация использует эталонные сервисы и политики для автоматизации базовых процессов управления ИТ-инфраструктуры. Этот уровень характеризуется умеренной стоимостью владения благодаря внедрению средств автоматизации, возможностями быстрого развертывания базовых ИТ-сервисов и рабочих мест, но по-прежнему не позволяет эффективно реагировать на требования бизнеса. На этом уровне состояние и процессы в ИТ можно охарактеризовать как пассивное с точки зрения разрешения проблем, но стабильное с точки зрения управления и разрешения проблем, поскольку в инфраструктуре частично присутствуют средства автоматизации, а среди для сотрудников ИТ определены некоторые роли, позволяющие однократно решать однотипные задачи и проблемы.

Рациональный, где используются все, предлагаемые современными продуктами Microsoft, средства автоматизации и управления, что приводит к 50% снижению стоимости владения рабочими местами и серверами по сравнению с Базовым уровнем. При этом готовность реагировать на требования бизнеса достаточно высока, и включает в себя возможности по профилированию предлагаемых инфраструктурой сервисов в зависимости от роли и задач того или иного пользователя в организации, а также средства организации непрерывного доступа к бизнес-данным вне зависимости от местоположения и типа устройств пользователя.

Состояние ИТ-инфраструктуры на этом уровне характеризуется как проактивное с точки зрения решения проблем и задач: используемые средства и процессы, а также наличие в инфраструктуре развитых сервисов различного назначения позволяют обнаруживать и локализовать проблему в ИТ инфраструктуре еще до того, как ее последствия стали влиять на бизнес-процессы организации. И подотчетное с точки зрения управления, поскольку кроме четко определенных ролей как ИТ, так и других сотрудников организации, присутствуют средства накопления знаний о задачах и проблемах, инвентаризации оборудования и ПО, показателях производительности, сценариях использования ПК и ПО пользователями и т. п.

Динамический, самый высокий уровень зрелости, на котором ИТ-инфраструктура интегрируется с бизнес-приложениями и предоставляет таким приложениям все запрашиваемые сервисы, как, например, сервис единой аутентификации пользователя с использованием общей службы каталогов, что значительно снижает затраты на создание и управление различными учетными записями пользователей в разных бизнес-приложениях. Состояние ИТ-инфраструктуры на этом уровне характеризуется как проактивное, с управлением на основе комплексного обслуживания и политик, которые определяются бизнес-требованиями организации.

Кроме того, в модели описаны три так назымаемых подмодели: оптимизации базовой ИТ-инфраструктуры (Core Infastructure Optimization, CoreIO), инфраструктуры серверов приложений (Application Platform IO, AppIO), а также инфраструктуры оптимизации бизнес-продуктивности пользователей (Business Process IO, BPIO). При этом каждая из которых еще поделена на отдельные технологические направления. Поскольку мы описываем стратегию Microsoft в области обеспечения безопасности, то дальше мы будем говорить именно о модели оптимизации базовой ИТ-инфраструктуры CoreIO. В ее рамках рассматриваются все процессы и сервисы ИТ-инфраструктуры, которые обеспечивают такие направления работы ИТ, как управление аутентификацией и правами доступа, жизненным циклом рабочих мест, безопасностью рабочих мест, сетевого доступа и передачи данных в сети, мониторинг моделей здоровья бизнес-процессов, защиту от сбоев, безопасную инфраструктуру хранения и передачи сообщений. Именно на этих направлениях и базируется базовый подход к безопасности от Microsoft, который говорит, что использование разрозненных средств защиты, реализующих только «островки» безопасности в некотором из направлений, не позволяет говорить об эффективной защите ИТ-инфраструктуры.

Модель описывает как взаимодействие различных сервисов по перечисленным выше направлениям позволяет говорить о том, что построенная с таким подходом ИТ-инфраструктура будет гарантированно защищена от самых различных видов угроз. Практический пример эффективности такого подхода можно увидеть в следующей таблице, где показывается последовательность снижения количества инцидентов безопасности по мере того, как ИТ-инфраструктура организации переводится на более высокие уровни зрелости путем внедрения новых, взаимосвязанных сервисов управления доступом, управлением рабочих мест, систем безопасности и т.п. В общем, наблюдается сокращение инцидентов безопасности в 22 раза.

|

|

Базовый уровень |

Стандартный уровень |

Рациональный уровень |

|

Вирусные атаки |

6 |

2 |

0 |

|

Использование вредоносного и запрещенного к использованию ПО |

27 |

9 |

0 |

|

Несанкционированный

|

33 |

7 |

1 |

|

Атаки на отказ,

|

21 |

10 |

3 |

|

Итого: |

87 |

28 |

4 |

Комплексная информационная безопасность на базе продуктов Microsoft

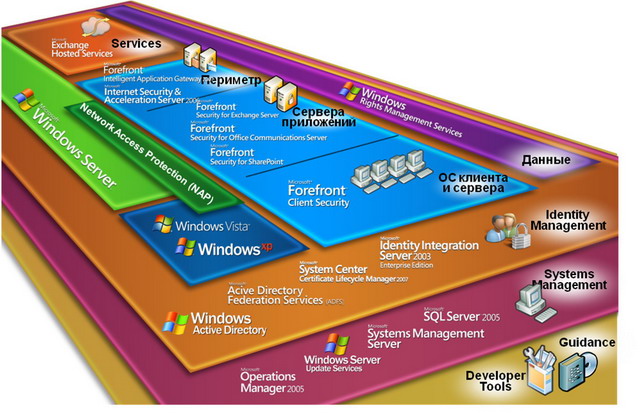

Каким образом обеспечивается такой весьма эффективный подход к защите ИТ-инфраструктуры? Благодаря тому, на каждом уровне зрелости ИТ-инфраструктуры имеются соответствующие службы, инфраструктура безопасности ИТ в организации будет строиться по следующей модели (см. рис.):

Так, на приведенной выше схеме обеспечения ИТ-безопасности, на верхнем уровне ИТ-инфраструктуры, благодаря таким направлениям CoreIO как управление жизненным циклом рабочих мест, безопасностью рабочих мест, контроль сетевого доступа и передачи данных в сети, безопасное хранение и передачу сообщений, мы получаем защищенную инфраструктуру, с которой работают пользователи. Она базируется на таких продуктах и технологиях Microsoft как:

· Windows Rights Management Services (RMS)

· Forefront Client и Server Security (FCS/FSS)

· Forefront Intelligent Application Gateway

· Internet Security & Acceleration Server (ISA)/Forefront Threat Management Gateway

· Network Access Protection (NAP)

· функции обеспечения сетевой безопасности и защиты от вредоносного ПО клиентских и серверных ОС Windows: IPSec, Windows Firewall with Advanced Security, Windows Defender и т.п.

Следующий уровень обеспечивает однозначную аутентификацию, авторизацию и предоставление прав и разрешений доступа к различным ресурсам ИТ-инфраструктуры пользователям организации. Основным направлением CoreIO, чьи сервисы используются на данном уровне обеспечения ИТ безопасности, является управление аутентификацией и правами доступа. Основными технологиями и продуктами здесь являются:

· Microsoft Active Directory Services (AD)

· Identity Lifecycle Manager (ILM)

Нижний уровень обеспечивает контроль за безопасной конфигураций рабочих мест, своевременное обновление их ОС и ПО, мониторинг событий безопасности в ИТ-инфраструктуре, обеспечение надежной защиты от сбоев. В CoreIO за это отвечают направления, предоставляющие сервисы управления жизненным циклом рабочих мест, мониторинг моделей здоровья бизнес-процессов, защиту от сбоев. Эти сервисы, в основном, предоставляются такими технологиями и продуктами:

· System Center Configuration Manager

· System Center Operations Manager

· System Center Data Protection Manager

· System Center Virtual Machine Manager

· Windows Server Update Services

· Windows Deployment Services

Вернемся к модели оптимизации ИТ-инфраструктуры. Как уже говорилось выше, именно приведение сервисов и процессов ИТ-инфраструктуры к требованиям оптимизации позволяет получить подобную защищенную и экономически эффективную ИТ-инфраструктуру. В модели описаны не только требуемые службы и технологии, но и, что самое важное, требования по их взаимодействию как для снижения стоимости владения TCO, так и для повышения защищенности от различных угроз.

В одной статье нельзя описать все сценарии защиты, поэтому мы рассмотрим некоторые, наиболее важные из них.

Бозопаность ЛВС

Защита корпоративной вычислительной сети применяется для предотвращения подключения неавторизованных внешних пользователей или же для подключения собственных пользователей, ПК которых нарушают корпоративные стандарты и конфигурации. При наличии оптимизированной ИТ-инфраструктуры контроль за подключением к локальной сети и ее ресурсам будет выполняться посредством службы Active Directory (AD) и ее механизмов групповых политик Group Policy, которые используются как одна из составляющих реализации централизованного управления корпоративным стандартом рабочих мест. Администратор AD создает такие политики, которые бы четко описывали правила аутентификации при подключении пользователя к другим ресурсам на уровне протокола и защиты передаваемых данных – для этого служит протокол IPSec, реализованный во всех современных серверных и клиентских версиях Windows. Такой подход прост в реализации (централизованное управление согласно структуры организации, отображенной в AD) и обеспечивает гарантированную изоляцию внутренней корпоративной сети от сторонних подключений, возможно – злоумышленников. Ведь даже имея доступ к сетевому порту на физическом уровне, ПК вне Active Directory не будет иметь соответствующих политик и его попытки подключения к сетевым ресурсам организации будут пресекаться этими ресурсами на уровне соединений TCP/IP. Также возможности управления Windows Firewall with Advanced Security (WF/AS) через групповые политики AD и взаимодействие WF/AS с IPSec позволяют реализовывать еще более точный сценарий управления доступом к ресурсам внутренней корпоративной сети под управлением Active Directory.

Здесь речь идет о том, что одна из политик правил WF/AS позволяет открывать или закрывать сетевые порты на ресурсе, к которому подключается пользователь со своего ПК, согласно информации от IPSec. То есть, если на уровне IPSec политики клиента и сервера позволили им установить соединение, то факт успешного подключения и аутентификационная информация о подключающемся ПК/пользователе передается на уровень Windows Firewall with Advanced Security, где согласно правил, централизованно установленных через групповые политики AD, данное подключение авторизируется и соответствующий порт устанавливается доступным для работы с ним доверенного пользователя.

Такая система защиты, с одной стороны, обеспечивает невозможность вмешательства посторонних устройств (не являющимися клиентами Active Directory и не использующих единую аутентификацию IPSec) в работу корпоративной сети и блокирование агрессивных действий (на уровне совместной работы WF/AS и IPSec), а с другой стороны – существенно упрощает управление работой такой системы. Вместо «островов» знаний и умений, которыми сопровождаются внедрения подобных технологий на базе аппаратных решений (например, блокирование портов по MAC-адресу клиента), подход, основанный на совместной работе Active Directory, IPSec и WF/AS обеспечивает управление независимо от аппаратных особенностей тех или иных сетевых устройств и не требует специальных знаний и навыков от системных администраторов. При этом никакого специального ПО или оборудования может вообще не использоваться, только встроенные сервисы Windows-систем, что существенно упрощает развертывание решения. Кроме того, благодаря тому, что Active Directory является основным инструментом для отображения структуры организации в ИТ-представление и через нее применяются большинство корпоративных политик и стандартов, можно говорить о существенном упрощении и централизации управления модели безопасности организации.

Защита информации от внутренних угроз

Следующий пример обеспечения безопасности, который внедряется при оптимизации ИТ-инфраструктуры, является глубоким развитием примера с изоляцией доступа к корпоративным ресурсам посторонних пользователей. На этот раз речь пойдет уже о собственных, «честных» пользователях организации, чьи рабочие места попадают под действие политик и могут подключаться к сетевым ресурсам. Как ни странно, но такие пользователи часто представляют даже большую угрозу для безопасности организации, поскольку их компьютеры могут содержать вредоносное или запрещенное ПО, а сетевой уровень при этом никак не будет блокировать их работу. А зачем же тогда антивирусы и прочие средства защиты от вредоносного кода? Безусловно, они являются одной из важнейших составляющих в обеспечении безопасности ИТ-инфраструктуры, но при этом важно, чтобы используемое антивирусное решение было хорошо управляемыми и контролируемыми.

Для этого Microsoft в своих продуктах использует несколько технологий и подходов. Во-первых, были введены критерии сертификации антивирусных программ для работы под Windows, которые требуют от производителей антивирусного ПО обязательного использования специального API, обеспечивающего службам Windows, а именно – Windows Security Center – управление антивирусным ПО. Сюда входит получение и изменение статуса работы, контроль за обновлениями и политиками работы. Во-вторых – Windows Security Center является той службой, которая позволяет другим службам и технологиям получать информацию о статусе безопасности ОС (работа Windows Security Center касается не только работы антивирусного ПО, но и служб брандмауэров, наличия обновлений и т.д.) и тем самым принимать решение о действующей безопасности данной ОС. И в-третьих, Microsoft предлагает свой собственный вариант антивирусного ПО, который может применяться как на клиентских рабочих местах под управлением Windows, так и на серверах приложений, например, Microsoft Exchange Server – это Microsoft Forefront Client Security и Forefront Server Security соответственно.

Особенностью подобного решения стала тесная интеграция по возможностям управления и обновления со штатными средствами типа Active Directory и Windows Server Update Services и средствами проактивной защиты на базе System Center Operations Manager. Это позволяет обнаружить повышенную вирусную активность или попытки нарушения политик сетевой безопасности в реальном времени и в рамках отдельных бизнес-процессов, которые могут быть подвержены влиянию из-за снижения производительности или отказа атакуемых серверов. Такой подход позволяет полностью централизовать и значительно упростить управление антивирусной защитой и передать его из-под отдельного управление в рамки управления всеми бизнес-процессами с применением Operations Manager. Но контроль за работой антивирусного ПО является только начальным этапом в обеспечении безопасного подключения корпоративных пользовательских рабочих мест к сетевым ресурсам организации в оптимизированной ИТ-инфраструктуре. Далее следует обязательное внедрение корпоративных стандартов ПК и контроль за их соблюдением с превентивной изоляцией неправильных конфигураций от сети и автоматическим восстановлением правильной конфигурации. Это позволит гарантировать, что к корпоративной сети подключаются не просто ПК «из нашего домена», а ПК с безопасной контролируемой конфигурацией, которые не представляют угрозы для работы компонентов сети, поскольку содержат все необходимые компоненты контроля.

Управление безопасными конфигурациями

Централизованное сетевое управление развертыванием ОС из стандартизированных корпоративных образов, развертывание ПО согласно роли пользователя в организации, наличие того или иного программного или аппаратного обеспечения, контроль за соответствием корпоративным стандартам – все это задачи программного продукта Microsoft System Center Configuration Manager. Обязательная стандартизация рабочих мест является неотъемлемой частью модели оптимизации ИТ-инфраструктуры в CoreIO, существенно снижает стоимость владения ИТ-инфраструктурой, надежность и доступность рабочих мест и повышает безопасность. Но Configuration Manager – всего лишь средство контроля за конфигурациями рабочих мест – установка ОС и ПО, обновление, переконфигурация, инвентаризация и прочее.

Для проактивного контроля за безопасными конфигурациями согласно модели оптимизации используется технология Network Access Protection (NAP). Фактически NAP является набором компонент, входящим в Microsoft Windows Server 2008, Windows Vista и Windows XP Service Pack 3, который позволяет администраторам решать основные задачи по обеспечению управления «здоровьем» рабочих мест в корпоративной сети, независимо от того, какие именно это рабочие места. Этими задачами являются:

· Проверка состояния «здоровья», при которой все вновь подключающиеся к корпоративной сети или ее фрагментам компьютеры проходят проверку относительно требований политики безопасности. В такую политику могут входить, например, требования по наличию и конфигурации тех или иных служб (например, работающий локальный брандмауэр), ПО безопасности (антивирус), критических (или любых других) обновлений как самой ОС, так и тех же антивирусных баз и многое другое. Исходя из результатов такой проверки, администраторы могут определять различные сценарии управления «здоровьем» самих компьютеров и правами их доступа к корпоративным ресурсам.

· Приведение к «здоровому» состоянию, при котором те компьютеры, которые являются управляемыми, получают необходимые обновления, настройки, ПО, исходя из политик и в дальнейшем без каких либо ограничений – доступ к корпоративным ресурсам.

· Ограничение доступа, при котором администраторы определяют меры по изоляции компьютеров, не прошедших проверку «здоровья», от критически важных корпоративных ресурсов до тех пор, пока их уровень безопасности не будет приведен в соответствие с политиками, или, если такое невозможно, полная постоянная изоляция таких компьютеров.

С точки зрения работы с сетевой инфраструктурой, NAP работает с различными сетевыми службами и технологиями, позволяющими получить клиенту доступ к сети. DHCP, Internet Protocol security (IPsec), IEEE 802.1X, Remote access VPN и Terminal Server (TS) Gateway являются механизмами принудительного применения политик NAP на клиентах, и, благодаря своей простоте – эффективным в применении. Стоит отметить, что такие точки применения политик NAP, как IPSec, IEEE 802.1X и VPN, не обязательно должны быть реализованы программными средствами, на рынке существует масса соответствующи аппаратных NAP-совместимых решений, например, от Cisco, способных обнаружить и обработать запрос от NAP клиента.

Взаимодействуя с Configuration Manager, Windows Security Center, а через него и с различным антивирусным ПО и брандмауэрами, NAP обеспечивает всепроникающий контроль за «здоровьем» клиентских устройств и препятствует попыткам нарушения корпоративных стандартов в сети. Это позволяет говорить о реальной безопасности не только на уровне отдельных технологий, но и всей защиты в глубину в направлении защиты сетевого доступа в целом.

Как видно из приведенных примеров, правильное взаимодействие различных служб в оптимизированной ИТ-инфраструктуре (что, собственно, и является задачей модели) позволяет организации реализовать не просто защиту какого-то «островка» данных, периметра, пользователей, ПК или серверов, а говорить о комплексной защите. Реализация такой защиты обеспечивается моделью оптимизации ИТ-инфраструктуры, для реализации которой Microsoft разработала соответствующие технологии и программные продукты (уже перечисленные выше), многие из которых доступны как штатные роли и функции серверной и клиентской Windows. Поэтому, если вы планируете обеспечить эффективную защиту своей ИТ-инфраструктуры – начните с оптимизации ИТ-инфраструктуры, поскольку эти два понятия в современном мире информационных технологий с его бесконечным множеством угроз теперь неразрывны.