По результатам исследований, проводимых, в частности, американским Институтом компьютерной безопасности, CSI (gocsi.com), для корпоративных сетей сегодня наиболее опасными являются внутренние сетевые угрозы и вирусы, которые, как правило, приводят к финансовым потерям и являются причиной «головной боли» IT-персонала.

NAC 800 содержит встроенный RADIUS-сервер и отвечает за контроль целостности –он включает антивирусное ПО, разрешенные программы и сервисы, пакеты обновлений и настройки безопасности ПО |

Стандартное сетевое оборудование корпоративного сегмента сегодня, как правило, уже ориентировано на определенный уровень безопасности и реализует функции, связанные с защитой информации общего характера: например ACL, VLAN, контроль по MAC-адресам, применение динамических политик и контроля доступа. В то же время ведущие вендоры предлагают свои, уникальные, подходы к построению безопасных корпоративных сетей. Интересным примером может служить сетевое подразделение компании Hewlett-Packard — ProCurve Networking.

Аппаратный уровень

Сразу стоит отметить, что коммутаторы корпоративного уровня ProCurve построены на ProVision ASIC, сетевых процессорах 4-го поколения собственной разработки, созданных в HP Labs. Поэтому в отличие от компаний, использующих ASIC производства третьих фирм (OEM-комплектации), коммутаторы на базе ProVision ASIC работают в рамках единой концепции и унифицированы от ядра до края сети, а не являются «набором деталей». К тому же помимо стандартных функций, присущих коммутаторам корпоративного уровня, пользователю предлагаются и оригинальные наработки производителя.

В частности, в текущем семействе ProVision ASIC в чип встроен аппаратный механизм защиты от DoS-атак, ведущих к перегрузке процессора и, как следствие, «зависанию» коммутатора. Конструктив также позволяет минимизировать вероятность наводки помех при работе нескольких процессоров в связке.

К оригинальным наработкам ProVision ASIC можно отнести технологию под названием Virus Throttling, которая осуществляет аппаратный контроль за количеством TCP-соединений в единицу времени. Вирусы, которые на сегодня несут наибольшую угрозу (например SQLSlammer), работают по принципу инфицирования близлежащих компьютеров за счет установления множества соединений в единицу времени. Если при работе обычного пользователя генерируется 1–5 соединений в секунду, то некоторые вирусы создают по своему алгоритму порядка 800 соединений за тот же промежуток времени.

Когда механизм контроля на коммутаторе с ProVision ASIC включен, при превышении допустимого порога все соединения временно блокируются. Настройки алгоритма включают строгость — порог срабатывания — и агрессивность поведения коммутатора. При возникновении внештатной ситуации возможно только уведомление администратора, подавление новых соединений в течение определенного времени либо полное блокирование порта. Такой подход позволяет значительно снизить распространение вирусов в корпоративной сети, при этом технология работает в гетерогенных средах, то есть уживается с другими видами оборудования. В зависимости от потребностей компании эту возможность можно отключать/включать на разных портах.

Помимо Virus Throttling в коммутаторах ProCurve на уровне ASIC реализована и защита от наиболее распространенных типов атак, направленных на взлом сетей. Сюда относится защита протокола STP и различных его реализаций. При работе сети с включенным Spanning Tree Protocol важно быть уверенным в том, что информация, которая управляет этим протоколом, приходит из разрешенных источников. По алгоритму работы STP, когда коммутатор получает так называемый BPDU-кадр, он переходит в режим пересчета дерева и блокирует все порты. Следовательно, работу сети может нарушить вирус, генерирующий кадры, которые имеют все формальные признаки BPDU-кадра. То есть все время будет пересчитываться остовное дерево, и сеть, в результате работать перестанет.

Кроме того, в ProVision ASIC встроены механизмы защиты от проникновений типа DHCP spoofing. Коммутатор, на котором сконфигурированы защищаемые VLAN-ы и trusted-порты, запоминает, откуда пришел DHCP-запрос, и возвращает IP-адрес только тому MAC-адресу, с которого этот запрос был отправлен. Таким образом исключается перехват IP-адреса промежуточным компьютером, пытающимся несанкционированно войти в сеть.

Программный уровень

Несмотря та то, что даже на уровне «плоской» сети реализован определенный уровень безопасности, основная, интеллектуальная, часть работы по защите от угроз в коммутаторах HP ProCurve ложится на программное обеспечение. Превентивная информационная защита, получившая название ProActive Defense, строится на трех китах. Это контроль доступа (кто заходит?) и применение динамических политик, контроль целостности (откуда заходит?) и защита от внутренних сетевых атак (что делает?).

Два из трех направлений реализованы в виде плагинов к лицензионной версии ProCurve Manager Plus (ПО для управления коммутаторами), это ProCurve Identity Driven Manager (IDM) и Network Immunity Manager (NIM). IDM отвечает за контроль доступа и применение динамических политик. Network Immunity Manager обеспечивает защиту от внутренних сетевых угроз.

Все меры безопасности применяются на уровне доступа компьютера в сеть. До тех пор пока не выполнены все проверки, рабочая станция в сеть входить не будет. Тем самым исключается возможность нанесения вреда корпоративной сети.

Доступ в сеть

Модуль IDM работает в связке с RADIUS-сервером, с помощью которого происходит аутентификация, коммутатор или точка доступа в этом случае выступают в роли устройства доступа. При подключении компьютера к сети пользователь вводит имя и пароль. Вход можно осуществить тремя способами: либо с использованием агента 802.1x (в Windows XP имеется встроенный), либо по MAC-адресу устройства, либо через HTTP-интерфейс (окно браузера). После ввода имени и пароля они отправляются на RADIUS-сервер, который определяет, зарегистрирован ли такой пользователь в сети. При успешной проверке агент IDM, работающий на RADIUS-сервере в связке с Identity Manager, задействует политику, которая к этому пользователю применяется.

В политику входят ACL, номер VLAN, в который пользователь должен быть помещен, полоса пропускания, которая должна быть ему выделена, и профайл QoS, в котором указано, в каких приложениях какой уровень приоритета для этого пользователя применяется.

Имеется возможность ввести и политики, базирующиеся на дополнительных параметрах, например местоположении. Это удобно при сохранении постоянных прав для мобильного пользователя либо варьировании их в зависимости от того, где (например, в каком из корпусов большого предприятия) он подключается к сети. Также возможно разграничение доступа по времени; к примеру, с 10.00 до 18.00 открыт доступ к определенным внутренним ресурсам, а после 18.00 — только в интернет, причем с ограниченной полосой пропускания.

Модуль IDM фактически отвечает за то, чтобы никакие данные не передавались без аутентификации. Даже если пользователь подключается через неуправляемый коммутатор или IP-телефон, ни один пакет не будет отослан без проверки.

Контроль целостности

За контроль целостности сети на базе HP ProCurve отвечает аппаратное решение — Network Access Controller (NAC) 800. Оно проверяет ПО, установленное на рабочей станции на предмет наличия приложений, не разрешенных политикой компании (например, есть ICQ, могут не пустить в сеть). Или наоборот: если нет нужного компонента, пользователя отправляют на сервер, с которого его можно инсталлировать. Контроль целостности подразумевает и проверку своевременности обновления установленного ПО, к примеру антивирусных баз, наличия необходимых патчей или же вредоносного ПО.

Кроме того, NAC 800 имеет встроенный RADIUS-сервер, что обеспечивает логичное решение в паре с IDM: пользователь аутентифицируется на RADIUS-сервере, и тут же происходит проверка целостности его системы. При обнаружении несоответствия устройство автоматически переводится в карантинный VLAN, к нему подключаются сетевые диски, и запускается процесс инсталляции недостающего ПО либо сканирование диска и т. д.

Добавим к этому возможность управления. Так, можно назначить правило, согласно которому не будет проверяться наличие обновлений Word. Или если сервис-пак ухудшает работу приложения, можно отключить проверку, равно как и проверку определенных машин. Модуль Network Access Controller «осведомлен» о значительном количестве вредоносного ПО, работает со многими антивирусными и анти-spyware-программами.

Защита от внутрисетевых атак

Основное средство решения проблем, связанных с различными внутрисетевыми угрозами, это системы IPS. Однако соотношение цена/производительность не позволяет гибко использовать их в современных сетях (стоимость — от 30 тыс. долл). К тому же производители IPS, как правило, предлагают ставить их на backbone-соединениях, с 1-гигабитной, 10-гигабитной пропускной способностью.

Подход HP более гибкий: плагин Network Immunity Manager для ProCurve Manager Plus. Он реализует две основных задачи: позволяет администратору вести мониторинг трафика, проходящего через сеть, а также реагировать на его аномальности.

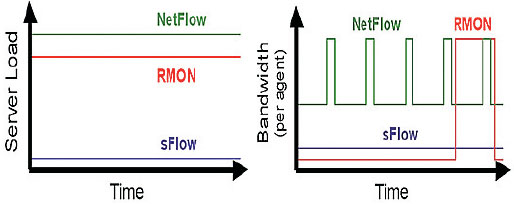

В модуле используются две стандартные технологии: протокол sFlow (подробнее см. врезку) и NBAD (технология обнаружения аномального поведения в сети). Основываясь на полученной из анализа трафика информации, возможно блокирование определенных MAC-адресов, IP-адресов, портов, с которых исходит сетевая угроза. Либо зеркалирование вызвавшего проблемы потока на устройство типа IPS, содержащее сигнатуры для точного определения характера угрозы.

Такой подход себя оправдывает, ведь для сети важно обнаружить «ненормальность» и заблокировать ее, а уже потом выяснять причины проблемы. Главное – обеспечить работоспособность сети. Особенность Network Immunity Manager состоит еще и в том, что он может обнаружить вирусы, которые еще, по сути, официально «не существуют», за счет выявления их симптоматики и организовать передачу вызвавшего подозрения трафика на устройства типа IPS, занимающиеся непосредственным распознанием угрозы и ее устранением.

Владимир Букин, менеджер по работе с партнерами в странах СНГ подразделения ProCurve Networking by HP

Если мы говорим о корпоративных сетях с высоким уровнем безопасности, то превентивная защита, реализуемая концепцией ProActive Defense, является достаточным решением. Конечно, даже просто построив сеть на нашем оборудовании, заказчик уже достигает определенного уровня безопасности. Но в понимании HP защита на уровне инфраструктуры должна базироваться именно на трех основных компонентах, входящих в концепцию ProActive Defense. Эти составляющие, конечно, могут работать и порознь – например, только контроль целостности системы или только контроль доступа. Но чтобы в полной мере реализовать наше понимание эффективной системы защиты на уровне сетевой инфраструктуры, нужна как поддержка всех необходимых функций сетевыми устройствами, так и соответствующая функциональность программного обеспечения |