Вирусные угрозы, по мнению экспертов, в последние годы претерпели ряд существенных изменений. Всё чаще они направлены на получение материальной прибыли, а их объектами становятся крупные корпорации. Одна из наиболее сложных в разрешении проблем заключается в следующем: вирусные атаки часто нацелены на конкретных лиц в конкретных организациях. Это существенно затрудняет обнаружение вирусов традиционными сигнатурными методами. Именно поэтому в антивирусных пакетах, которые должны появиться в ближайшем будущем, разработчики значительное внимание уделяют альтернативным способам выявления атак.

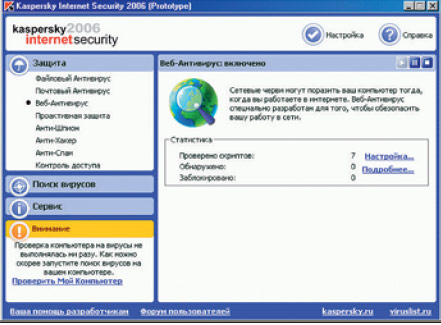

Защита от хакерских атак, интегрированная в Kaspersky Internet Security 2006 |

В последнее время всё более важными становятся так называемые превентивные, или, как их часто называют, проактивные методы защиты. Они призваны обнаруживать вирусы до появления соответствующих сигнатур в антивирусных базах. Конечно, применение проактивных методов защиты не предполагает отмену сигнатурного анализа. Одним из основных требований к этим методам является минимизация числа ложных срабатываний. В идеале ложные срабатывания должны быть полностью исключены. Однако эти методы, вернее, программное обеспечение, использующее проактивную защиту, накладывает большую ответственность на конечного пользователя, принимающего решение о допустимости того или иного действия.

Антивирусные компании предлагают несколько методов противодействия вредоносному ПО: эвристический анализатор, поведенческий блокиратор, безопасность на основе политик, защита от переполнения буфера, Intrusion Prevention System и другие.

Эвристический анализатор

Эвристический анализатор — набор подпрограмм, анализирующих код исполняемых файлов, макросов, скриптов, памяти, загрузочных секторов для обнаружения в нем различного вредоносного кода, который не может быть выявлен традиционным методом сигнатурного анализа. Фактически эвристические анализаторы предназначены для поиска неизвестного вредоносного программного обеспечения. К сожалению, в современных продуктах уровень обнаружения новых вредоносных программ таким способом не превышает 25–30%, так как существует огромное количество методик обхода (обмана) эвристических анализаторов.

Безопасность, обеспечиваемая с помощью политик

Почтовый антивирус препятствует проникновению червей на рабочие станции |

Различные компании, в том числе и производители антивирусного программного обеспечения, предлагают собственные подходы к обеспечению безопасности на основе политик (policy based security).

Подход Trend Micro

Сервис Trend Micro Outbreak Prevention Services предполагает распространение политик для предотвращения эпидемии до появления обновлений антивирусных баз. Недостаток данного подхода заключается в следующем: формирование политик процесс длительный и занимает иногда даже больше времени, чем процесс создания вирусных сигнатур. Желательно также учитывать, что частая смена политик может принести больше вреда: пользователи, не успевая привыкнуть к новой политике, будут просто её игнорировать.

Подход Cisco-Microsoft

Этот подход заключается в ограничении доступа в корпоративную сеть для компьютеров, не соответствующих политике безопасности компании. Например, нет обновлений операционной системы, не обновлены антивирусные базы и т.д. Для доступа к сети в таком случае выполняется только вход на специальный сервер обновлений.

Intrusion Prevention System

|

Защита от переполнения буфера

Большинство современных атак используют переполнение буфера. Цель данной технологии (её можно отнести к проактивной защите) — не допустить переполнение буфера для наиболее распространенных программ и приложений.

Поведенческие блокираторы

Эта технология применяется уже на протяжении 13 лет. Теоретически она предназначена для предотвращения любого, как известного, так и неизвестного, вредоносного программного обеспечения.

Продукты, использующие эту технологию (например, KAV Office Guard), с достаточно высокой вероятностью могут выявлять вредоносное ПО, написанное, к примеру, на VBA (Visual Basic for Applications).

Проактивную защиту на основе поведенческого блокиратора первой применила в своих продуктах (пакет StormFront) компания Okena. В январе 2003 года эта компания была куплена Cisco Systems, и StormFront вышел под названием Cisco Security Agent. Это классический поведенческий блокиратор. Он требует предварительной настройки квалифицированным администратором.

|

Panda TruPrevent включает три компонента: поведенческий анализатор процессов, эвристический анализатор и набор IDS-функций для обнаружения вредоносных пакетов. Положительная сторона Panda TruPrevent — он ориентирован на конечного пользователя (не администратора).

В продуктах Symantec в качестве проактивной защиты используется эвристический анализатор, а также компоненты IDS/IPS (Intrusion Prevention/Detection System) Norton Internet Worm Protection. Это позволяет закрывать наиболее распространенные пути проникновения “инфекции” в систему (Prevention) и обнаруживать подозрительные действия (Detection). Дополнительно компания предлагает Outbreak Alert — для оповещения о наиболее опасных интернет-угрозах (входит в состав Norton Internet Security). На уровне сервисов предлагается услуга Early Warning Services (EWS), позволяющая получать ранние оповещения об уязвимостях. В данное время услуга интегрирована в Global Intellingence Services.

Trend Micro в пакете PC-cillin Internet Security использует эвристический анализатор и средство проактивного оповещения об угрозах Outbreak Alert System. В корпоративном продукте Trend Micro OfficeScan Corporate Edition применяются сигнатуры с Outbreak Prevention Service. Это позволяет устанавливать защитные правила для предотвращения заражений еще до выхода обновления антивирусных баз.

В антивирусном пакете BitDefender проактивную защиту обеспечивает поведенческий анализатор, блокирующий вредоносное ПО на основании специфических действий. Производится контроль системных файлов, реестра, интернет-активности.

В продукте KAV 2006 Beta используется система обнаружения и предотвращения вторжений (IPS/IDS), поведенческий блокиратор второго поколения с возможностью отката действий, совершенных вредоносным кодом.

Защита почтового трафика

Для защиты почтового трафика применяются методы анализа писем, такие как массовая рассылка или прием одинаковых/разных вложений, наличие двойного расширения у вложений, лингвистический анализ тел писем.

Еще одним примером проактивной защиты может служить включение в пакет программного обеспечения eSafe (компания Aladdin) антифишинг-технологии.

В целом в составе данного пакета применен целый ряд разнообразных технологий.

Application фильтр позволяет блокировать сетевую активность различных приложений, которые, с точки зрения политики безопасности организации, должны быть запрещены (Adware/Spyware, P2P, MIM, AIM, черви, средства удаленного управления). Данный модуль предоставляет особенные возможности в борьбе со spyware. Все стандартные antispyware-программы, работающие с сигнатурами, просто проверяют файлы на диске. eSafe же способен определить обращение шпионских приложений к своему серверу и блокировать его, при этом в сгенерированном отчете будет указано, с какой рабочей станции локальной сети была попытка соединения и каким именно типом spyware.

Advanced Anti-Spam значительно расширяет базовую функциональность стандартной системы защиты от спама. В отличие от других решений, Advanced Anti-Spam является системой управления спамом. Принцип её работы заключается в том, что конечному пользователю до трёх раз в день (настраиваемая функция) приходит форма, в которой содержится список всей корреспонденции, которая была определена как спам. Пользователь сам принимает решение, что сделать с каждым конкретным письмом — характеризовать как спам, разрешить доставку письма и никогда не блокировать адресанта или разрешить разовую доставку.

В основу систем борьбы со спамом положены базы сигнатур спам-писем, общий объём которых составляет около 2 ГБ. Их обновление производится 8 раз в день. Данная база едина как для антиспам-модуля, так и для модуля URL-фильтрации. Обновление баз проводится путём сканирования Интернета специальными кластерами. Базы данных спам-писем собираются огромным количеством спам-ловушек. Всего же используется более 20 методов обнаружения спама. Более детально с ними можно ознакомиться на сайте фирмы Cobion — www.cobion.com

Xploit Stoper — позволяет блокировать эксплойты как в http-трафике, так и в электронных письмах.

GhostMachine — встроенная виртуальная машина, позволяющая обнаруживать еще неизвестные троянские программы, программы-черви и “вандальные” программы.

SmartScripts — занимается обнаружением и блокировкой VB/Java-скриптов.

MacroTerminator и защита MSOffice — программа фильтрации неизвестных макровирусов и вложений электронной почты.