В настоящее время технологии анализа рисков в Украине развиты слабо. Основная причина этого состоит в отсутствии руководящих документов (государственных стандартов, методик) в области анализа рисков, установки их допустимого уровня и определения ответственности за принятие некоторого уровня рисков. К тому же анализ рисков выполняется формально, с использованием методик собственной разработки, качество которых зачастую весьма сложно оценить.

Рис. 1 Взаимоотношения между компонентами оценки риска |

Цель процесса анализа рисков состоит в определении уровня рисков информационной системы.

Основные подходы к анализу рисков

Управление рисками состоит из трёх этапов: оценка, уменьшение и применение мер после оценки риска. Управление рисками — это процесс, позволяющий менеджерам осуществлять баланс между экономической и операционной стоимостями риска. Поэтому управление ими — это одна из главных задач организации, так как оно позволяет найти баланс между стоимостью средств защиты информации и стоимостью вероятного ущерба.

Основные компоненты управления рисками

• Ресурсы — информация и поддерживающие средства, которые необходимы организации для ведения бизнеса. Это, например, информация/данные, бумажные документы, программное обеспечение, физическое оборудование, службы, люди и их знания, имидж и репутация организации. Каждому ресурсу информационной системы должно быть присвоено некоторое значение, которое используется для определения его важности для бизнеса и необходимости того или иного уровня защиты. Значения могут выражаться в терминах потенциального влияния на бизнес нежелательных событий, приводящих к потере конфиденциальности, целостности и доступности. Потенциальное влияние включает финансовые потери, падение доходов и акций на рынке или падение престижа, что может привести к финансовым потерям.

• Угроза — любые обстоятельства или события, которые могут стать причиной нарушения политики безопасности и/или нанесения убытков автоматизированной системе. Угрозы могут быть непреднамеренными (наводнение, пожар, землетрясение), преднамеренными или случайными. Результатом реализации угрозы могут быть такие события, как разрушение, повреждение или модификация, кража, удаление или потеря, раскрытие объекта, использование или внедрение нелегального объекта, прерывание службы.

Для того чтобы угроза причинила ущерб, необходима реализация некоторой уязвимости системы.

• Уязвимость системы — невозможность системы противостоять реализации определённой угрозы или совокупности угроз.

Как правило, уязвимость возникает вследствие плохо отработанных процедур, ошибок неквалифицированного персонала, вследствие некорректной конфигурации системы. Чтобы уязвимость была использована, она должна быть известна или реализована угрозой.

• Риск — функция вероятности реализации определённой угрозы, вида и величины понесённых потерь. Уровень риска безопасности определяется комбинацией значений ресурсов, оцененных уровней соответствующих угроз и ассоциированных с ними уязвимостей.

Матрица оценок угроз |

• Базовый анализ рисков — анализ рисков, который проводится в соответствии с требованиями базового уровня защищённости. Методы данного класса применяются в случаях, когда к информационной системе не предъявляется повышенных требований в области ИБ.

• Полный анализ рисков — анализ рисков для информационных систем, предъявляющих повышенные требования в области ИБ.

• Риск нарушения информационной безопасности — возможность реализации угрозы.

• Оценка рисков — идентификация рисков, выбор параметров для их описания и получение оценок по этим параметрам.

• Управление рисками — процесс определения контрмер в соответствии с оценкой рисков.

• Система управления информационной безопасностью — комплекс мер, направленных на обеспечение режима информационной безопасности на всех стадиях жизненного цикла автоматизированных систем.

• Класс рисков — множество угроз ИБ, выделенных по определённому признаку.

Взаимоотношения между компонентами оценки риска отображены на рис.1

Процесс оценки рисков

Оценка риска включает в себя следующие шаги:

1. Определение характеристик системы.

2. Идентификация угроз.

3. Идентификация уязвимостей.

4. Анализ контроля.

5. Определение вероятностей.

6. Анализ влияния.

7. Определение риска.

8. Рекомендации по контролю.

9. Результирующая документация.

Шаг 1. Определение характеристик системы

На данном этапе собирается информация, которая включает в себя сведения об аппаратуре; программном обеспечении, системных интерфейсах (внутренних и внешних соединениях), данных, персонале, поддерживающем и использующем систему, назначении системы (процессах, производимых системой), критичности системы и данных, их чувствительности.

Рис. 3 Методология уменьшения риска |

Для сбора этой информации могут использоваться вопросники, интервью, обзор документов, автоматические сканирующие устройства.

Шаг 2. Идентификация угроз

Источник угроз определяется как любое обстоятельство или событие, которые потенциально могут причинить ущерб ИТ-системе. Общими источниками угроз могут быть природа, люди и оборудование.

Шаг 3. Анализ уязвимостей

Для определения системных уязвимостей используются источники угроз и результаты тестирования системной безопасности. Затем следует разработка контрольного списка требований по безопасности. Необходимо отметить, что типы уязвимостей и методика их определения зависят от структуры ИТ-инфраструктуры.

Нахождение источников уязвимостей

Уязвимости (как технического, так и нетехнического характера) идентифицируются путём применения технологий сбора информации. Другим источником данных об уязвимостях является интернет. Разработчики часто публикуют в Сети известные системные уязвимости, вместе со средствами, предназначенными для их устранения или уменьшения. Вместе с тем могут применяться другие документированные источники.

Тестирование системной безопасности

Для оценки действительного наличия уязвимостей могут применяться автоматические средства сканирования, тесты и оценка безопасности, тесты на проникновение. Автоматические средства сканирования могут быть использованы для сканирования сети на предмет наличия уязвимых системных служб. Вместе с тем необходимо заметить, что не все потенциальные уязвимости, определённые таким способом, представляют реальную угрозу для информационной безопасности организации.

Тест и оценка безопасности включает разработку и выполнение тестирования. Назначение данного метода — протестировать эффективность контроля безопасности системы.

Тесты на проникновение используются для оценки уровня контроля безопасности, способности противостоять атакам на информационную систему.

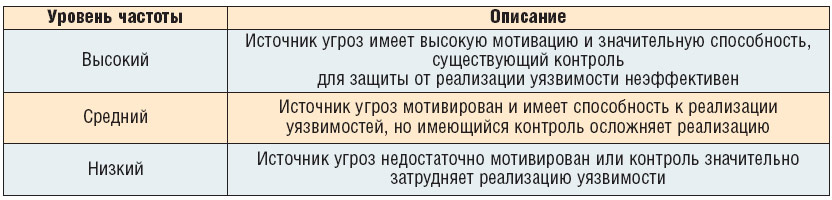

Ранжированные оценки частот появления |

Шаг 4. Анализ средств защиты (контроля)

На данном шаге производится анализ применяемых или планируемых к применению средств защиты информации.

Шаг 5. Ранжирование частот появления

На данном шаге необходимо определить вероятность реализации потенциальной уязвимости. При этом вероятность описывается как высокая, средняя и низкая.

Шаг 6. Анализ влияния

На данном шаге определяется величина влияния (высокая, средняя и низкая), которую может оказать успешная реализация угрозы.

Шаг 7. Определение риска

На данном шаге оценивается уровень риска для системы. При этом риск выражается как функция от вероятности того, что данный источник угроз пытается реализовать уязвимость. Для измерения риска разрабатываются шкалы риска и матрица уровней риска.

Определение риска получают умножением классов (rating) вероятностей угроз и влияния угроз.

Данная матрица (3х3) является матрицей оценки угроз (высокой, средней, низкой) и влияния угрозы (высокое, среднее, низкое). В зависимости от требований организации и количества градаций желаемой оценки риска, можно использовать матрицы 4х4 или 5х5.

Шаг 8. Рекомендации по средствам защиты (контролю)

Целью этих рекомендаций является уменьшение уровня риска в информационной системе до допустимого уровня.

Выходом 8-го шага являются рекомендации по средствам защиты (контроля) и альтернативные решения для уменьшения риска.

Шаг 9. Результирующая документация

По окончании выполнения оценки риска результаты представляются в виде отчёта.

Уменьшение рисков

Процесс уменьшения риска

После того как результаты оценки рисков получены, возникает задача разделить риски на приемлемые и неприемлемые. Для неприемлемых рисков необходимо применять процедуры их уменьшения.

Источники угроз |

Общая схема процесса уменьшения риска иллюстрирует эти вопросы. Соответствующие точки применения действий средств защиты на рисунке помечены словом “да”.

Основным методом снижения риска является применение соответствующих средств защиты (контроля). Для уменьшения риска используется следующая методология, описывающая подход к применению средств защиты:

• Шаг 1. Присвоение приоритетов действиям. Результат шага 1 — ранжированные (от высокого до низкого) риски.

• Шаг 2. Оценка рекомендуемых вариантов защиты. Результат — список подходящих средств защиты.

• Шаг 3. Проведение анализа затрат и результатов. Результат шага 3 — анализ затрат и результатов, описывающий стоимость и результаты применения средств защиты.

• Шаг 4. Выбор средств защиты. Результат шага 4 — список выбранных средств.

• Шаг 5. Назначение ответственных. Результат — список ответственных персон.

• Шаг 6. Разработка плана реализации защиты. На этом шаге разрабатывается план реализации (применения) средств защиты (план действий). Результат шага 6 — план применения средств защиты.

• Шаг 7. Применение выбранных средств защиты. Результат — остаточный риск.

Рис. 2 Общая схема процесса уменьшения риска |

При применении рекомендованных средств для уменьшения риска руководство организации рассматривает технические, управленческие и операционные средства защиты или их комбинацию, чтобы максимизировать эффективность защиты для своей ИТ-системы и организации.

Остаточный риск

Применение средств защиты не гарантирует уничтожения риска. Поэтому всегда остается некоторый уровень его, называемый остаточным риском. Общая схема получения остаточного риска иллюстрируется рисунком.

Вычисление и оценивание

Тенденции развития организаций показывают, что с течением времени их компьютерные сети будут расширяться и обновляться, компоненты сетей меняться и дополняться, прикладное и системное программное обеспечение заменяться или обновляться новыми версиями. Кроме того, большие изменения затрагивают персонал организации и, соответственно, политику безопасности. Эти изменения означают, что появляются новые риски, и риски, ранее подвергшиеся уменьшению, снова становятся значительными. Поэтому процесс управления рисками должен быть непрерывным и эволюционирующим. 4

Бумажная опасность

Согласно исследованию, проведённому компанией Lexmark International, одной из наиболее опасных угроз информационной безопасности являются обычные бумажные носители. Из 1000 сотрудников европейских офисов примерно четверть держат на рабочих столах конфиденциальные документы. Почти половина распечаток, остающихся в выходном лотке принтера, содержат секретную информацию. При этом 8% сотрудников временами просматривают эти остатки. И 7% не уничтожают потенциально опасные документы, а хранят их в рабочих столах.

Комментарий эксперта

Эту угрозу PCWeek/UE прокомментировала Елена Пузанова, заместитель директора департамента, начальник отдела администрирования компьютерных сетей и защиты информации Департамента информатизации Госкомстата Украины:

“Как показывает практика, решить проблему утечки конфиденциальной информации на бумажных носителях полностью практически невозможно. Однако её можно существенно уменьшить. Для этого должен использоваться комплекс как организационных (включая регулярное обучение), так и технологических мер.

Во-первых, вся информация в организации должна быть ранжирована по степени конфиденциальности. Если документа, определяющего ранжирование информации по степени конфиденциальности, нет, то все усилия руководства напрасны, поскольку на вопросы службы безопасности сотрудники будут отвечать, что не знали, что эта информация конфиденциальна. Данный документ доводится до сведения сотрудников под роспись. При этом каждый сотрудник знакомится лишь с той частью документа, которая касается его непосредственно.

Во-вторых, должны быть определены меры ответственности за разглашение коммерческой тайны. Эти меры также должны быть доведены под роспись каждому, кто имеет доступ к конфиденциальной информации.

В-третьих, для сотрудников компании должны регулярно проводиться занятия, на которых будут освещены вопросы информационной безопасности. Эксперты считают, что решить данную проблему исключительно усилиями отделов безопасности невозможно.

Однако не стоит думать, что все “дыры” информационной безопасности можно закрыть лишь организационными мерами. За всеми действиями пользователей, в том числе и за распечаткой документов, необходимо обеспечить жёсткий контроль. Следует предусмотреть запрет печати наиболее важной информации на любых принтерах, кроме сетевого, находящегося непосредственно в отделе безопасности. Сотрудник, распечатавший документ, должен лично прибыть за ним и расписаться в соответствующем журнале (другой вариант — доставка документа службой безопасности). В журнале должны быть предусмотрены графы, в которых указывается время распечатки, количество экземпляров и количество страниц в экземпляре, а также цель печати документа.

Вместе с тем необходимо обеспечить ведение файлов журналов соответствующих печатающих устройств и их мониторинг службой информационной безопасности”.