О первых успехах механизмов превентивного обнаружения прежде не известных вирусов разработчики заявили ещё в прошлом году. Невзирая на то, что большинство антивирусных продуктов всё-таки выявляют вредоносный код при помощи сигнатурных баз, разработчики считают, что будущее принадлежит проактивным методам. И, похоже, это будущее уже наступило.

|

Независимый исследовательский проект AV-Test.org провёл эксперимент, цель которого заключалась в измерении времени, необходимого для идентификации новой вредоносной программы антивирусными пакетами и предоставления их разработчиками способов противодействия. В качестве подопытного кода исследователи использовали Win32/Blackmal.E (также известный как Blackmal и Kama Sutra) — вредоносный код размером в 95 690 байт.

Лучшие результаты показал ряд антивирусных пакетов и систем интернет-безопасности. В числе первых программ, не использовавших сигнатуры, но определивших инфицированный файл как вредоносную программу, оказались Proventia-VPS, Kaspersky Internet Security 2006 (Beta 2), Panda Software: TruPrevent Personal. Эффективно также сработали пять антивирусных сканеров, однако два из них — Fortinet и Panda — определили файл лишь как подозрительный объект. Отличные результаты показали eSafe, McAfee и Nod32, точно опознавшие вредоносный код.

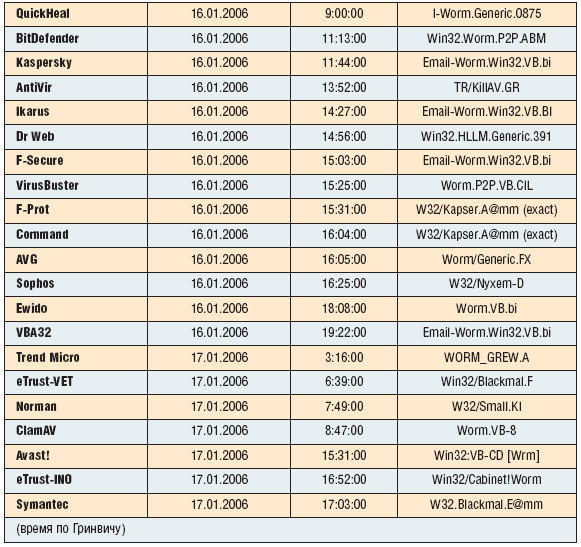

Несколько позже пользователи других антивирусов получили обновление сигнатурных баз, содержащих в том числе и Blackworm. В таблице эти обновления приведены в хронологическом порядке.

В прошлом году разработчиками антивирусного программного обеспечения был выявлен эффект Андрея Ворхолы. Его суть базируется на словах известного художника о том, что в будущем каждый получит свои 5 минут славы. В мире вирусных угроз это означает, что “удачно” созданный вирус способен инфицировать миллионы компьютеров во всём мире за считанные минуты. К сожалению, участники проекта AV-Test.org не предоставили информации хотя бы о примерном времени появления вируса в Сети, но, учитывая разрывы между выпуском сигнатурных баз с описанием Blackmal разными разработчиками, можно подсчитать, что пользователи некоторых антивирусных продуктов подвергались опасности заражения на протяжении почти полутора суток. В случае если бы червь активировал свои деструктивные функции на протяжении 24 часов после инфицирования, Blackmal причинил бы катастрофический ущерб.

Особенностью червя Blackmal является его деструктивная нацеленность. После установки в систему, блокировки антивирусной программы, попыток инфицирования компьютеров локальной сети и рассылки по электронной почте, Blackmal запускает таймер, срабатывающий 3-го числа каждого месяца. Именно в этот день вирус пытается найти пользовательские файлы с расширениями *.doc *.xls *.mdb *.mde *.ppt *.pps *.zip *.rar *.pdf *.psd *.dmp и заменить их содержимое строчкой “DATA Error [47 0F 94 93 F4 K5]”.