Одним из ключевых этапов процесса создания полноценного департамента информационной безопасности (ИБ) является аудит соответствующих ресурсов компании. Его цель — получение объективных данных о состоянии системы ИБ, действиях и событиях, которые в ней происходят, соответствии этой системы определённым критериям.

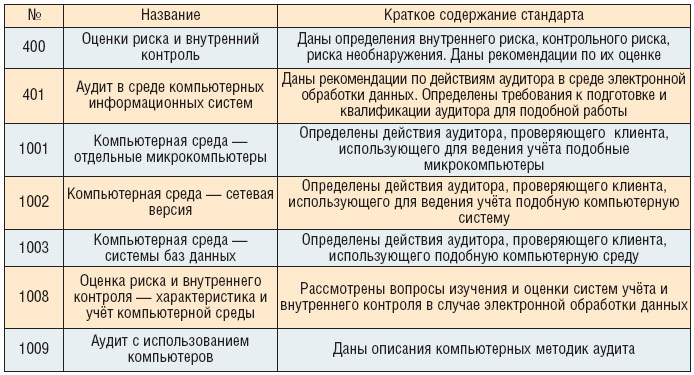

Таблица 1. Стандарты, предложенные Международным комитетом по аудиторской практике (IAPC) |

По окончании аудита руководство департамента сможет объективно оценить текущее состояние безопасности, уровень рисков, прогнозировать их влияние на процессы в организации, корректно подходить к обеспечению безопасности информации в организации. К объектам, которые необходимо защищать, следует отнести: идеи, знания, проекты и результаты внутреннего аудита.

Общее понятие аудита

В 70–80-х годах XX века в связи с развитием международных корпораций были разработаны международные стандарты аудита. В настоящее время существуют следующие типы стандартов:

• международные

• национальные

• корпоративные (внутренние стандарты фирм).

Особого внимания заслуживают международные стандарты, поскольку их целью является унификация правил в международном масштабе. Они не являются нормативными документами и носят рекомендательный характер.

Разработкой таких стандартов занимается Международный комитет по аудиторской практике (IAPC), действующий в рамках Международной федерации бухгалтеров (IFAC). Этим комитетом обозначено 11 объектов стандартизации, в каждом из которых выделено 100 номеров для возможных стандартов. В таблице 1 приведены некоторые из них.

В настоящее время в Украине нет стандартов проведения аудита информационной безопасности. Поэтому необходимо опираться на имеющийся международный опыт.

Цели аудита информационной безопасности

Важную роль в стандартизации критериев играет ассоциация ISACA (Information Systems Audit and Control Association). Эта ассоциация основана в 1969 году и в настоящее время объединяет около 20 тысяч членов из более чем 100 стран. Она поддерживает деятельность более чем 12 тысяч аудиторов информационных систем. В помощь профессиональным аудиторам, администраторам и заинтересованным пользователям ассоциацией ISACA с привлечением специалистов из ведущих мировых консалтинговых компаний был разработан стандарт CоBIT. Этот стандарт в настоящее время доступен для применения всеми желающими, причём ISACA (www.isaca.org) оказывает содействие в создании организациями своего персонального варианта применения стандарта (так называемого myCoBit).

Целями проведения аудита безопасности являются:

• анализ рисков, связанных с возможностью реализации угроз в отношении ресурсов информационных систем;

• оценка текущего уровня защищенности ИС;

• локализация “узких мест” в системе защиты ИС;

• оценка соответствия ИС существующим стандартам, требованиям законодательства в области ИБ;

• выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС;

• инвентаризация ресурсов информационной системы и определение материалов для разработки организационных документов, формуляров задач и ресурсов, списков пользователей, оптимизации прав пользователей и т.д.;

• сбор данных для оценки эффективности применяемых мер и средств защиты информации;

• анализ эффективности применяемых мер защиты;

• разработка предложений по совершенствованию системы защиты информации;

• инвентаризация всех видов создаваемой, обрабатываемой, принимаемой, передаваемой и пр. информации, определение (при необходимости уточнение) требований обеспечения основных свойств безопасности (конфиденциальности, целостности, доступности, наблюдаемости) для каждого вида информации;

• анализ состава и характеристик ресурсов (технических и программных), технологий обработки и передачи информации в системе;

• анализ телекоммуникационной составляющей информационной системы, включая топологию сети, характеристики технических и программных средств телекоммуникаций;

• анализ порядка допуска сотрудников к работе с информационной системой;

• выявление “мёртвых душ” (учётных записей сотрудников, уволенных с работы, чьи учётные записи по какой-то причине не были удалены);

• анализ существующего порядка приобретения, установки, обновления и настройки программных средств.

В результате аудита необходимо получить характеристику информационной системы как объекта защиты, формуляры рабочих мест пользователей, формуляры задач, решаемых в информационной системе, перечень задач, решаемых в информационной системе, перечень видов информации, используемой при решении задач.

Перед внутренним аудитором может стоять ряд дополнительных задач. К их числу можно отнести разработку организационных документов, стандартов в области защиты информации (политика безопасности, инструкции и т.д.), внедрение этих документов, постановку задач ИТ-персоналу в области защиты информации, участие в обучении пользователей вопросам защиты информации, участие в разборе происшествий, связанных с безопасностью.

Аудитор должен быть независимым экспертом. Если же эксперт принимает участие в создании и реализации механизма безопасности, его независимость утрачивается. Однако стоит учитывать и существующий дефицит высококвалифицированных кадров в области информационной безопасности.

Реализация аудита

Аудит безопасности информационных систем обычно подразделяют на внешний и внутренний.

Внутренний аудит, как правило, проводится специальной командой из числа персонала организации. Его задачей является оценка риска существующей технологии применения информационной системы. Этот вид аудита выполняется с привлечением средств автоматизации аудита, реализующих какой-либо стандарт.

Внутренний аудит проводится внутри сетевого пространства, ограниченного межсетевым экраном организации. Он также включает в себя сканирование портов и уязвимостей внутренних хостов организации. Кроме того, анализируется организация и выполнение установленной политики безопасности, контроль и управление доступом к ресурсам, парольная политика персонала организации и её выполнение. Данный вид аудита дополняет стандартные методики проведения аудита более исчерпывающим рассмотрением сетевых уязвимостей.

Внешний аудит. Этот вид аудита проводится в основном “вне” компании и, как правило, специализированными организациями. В этом случае анализируются меры риска от внешних атак, атак со стороны (даже если организация защищена межсетевыми экранами). При проведении внешнего аудита эксперт производит сканирование портов, поиск уязвимостей в сетевом и прикладном программном обеспечении, попытки взаимодействия с web-, почтовым и файловыми серверами, попытки вторжения в локальные сети организации. По желанию руководства организации, может быть осуществлён специальный вид внешнего аудита, так называемый Ethical Hacking. В этом случае специальная организация (в мире это является широко распространённой практикой, такие подразделения имеют специальное название: “tiger team”) осуществляет определённые заказчиком виды атак на серверы, сайты и хосты организации. Такие атаки могут продемонстрировать уязвимости ИС организации.

Инициация процедуры аудита

Аудит должен инициироваться руководством компании, а не отделом аудита (аудитором). Это связано с тем, что в ходе аудита будет задействовано большое число сотрудников из различных подразделений, при этом действия людей должны быть скоординированы.

На этапе инициации аудита должны быть строго определены права и обязанности аудитора. Их описание обычно вноситься в должностные инструкции и в положение о внутреннем аудите. При этом в положении о внутреннем аудите должно быть оговорено, что сотрудники компании обязаны содействовать аудитору и предоставлять всю необходимую информацию. Также аудитору необходимо подготовить и согласовать с руководством план проведения аудита.

Для проведения обследования формируется специальная рабочая группа. В её состав включают специалистов отделов ИТ, а также информационной безопасности. После этого издаётся приказ по предприятию, в котором даются указания начальникам подразделений об оказании группе необходимой помощи.

Сбор информации

Данный этап является наиболее сложным и продолжительным. Как правило, причина этого — в необходимости взаимодействия с большим числом сотрудников. Для получения информации аудитор проводит специальные интервью, а также исследует информационную систему с помощью специализированного инструментария.

Чтобы собрать требуемый объём качественной информации для анализа, необходимо получить описание организационной структуры пользователей системы и обслуживающих подразделений. Для сбора этих данных можно использовать схемы организационной структуры пользователей и соответствующих подразделений.

В ходе интервью аудитор должен получить ответы на вопросы о том, кто является владельцем информации, кто является пользователем информации, кто является провайдером услуг, какие услуги и каким образом предоставляются конечным пользователям, какие виды приложений функционируют в системе, сколько пользователей задействуют эти приложения.

Кроме того, аудитору нужна информация о структуре самой системы. В ходе опроса аудитор должен узнать, из каких компонентов состоит система, какова их функциональность, где проходят границы корпоративной системы, как она взаимодействует с другими элементами ИТ-инфраструктуры. При этом аудитору потребуются структурная схема системы, информационных потоков, описание структуры информационного обеспечения, размещение компонентов системы. К сожалению, как правило, подготовка значительной части документации осуществляется в ходе аудита.

Следующим шагом является анализ собранных данных, позволяющий оценить риски системы и другие важные параметры. Об этом этапе читайте в следующих номерах PCWeek/UE.