Создание мобильного офиса может принести компаниям дополнительные конкурентные преимущества, но в то же время ставит под угрозу конфиденциальность важной информации. Тем не менее на украинском рынке существуют решения, позволяющие реализовать эту идею, не подвергая корпоративные сети чрезмерному риску.

Connectra позволяет пользователю общаться с корпоративными ресурсами при помощи дружественного интерфейса |

Практически каждая компания, использующая интернет в качестве одного из инструментов ведения бизнеса, защищает свои ресурсы с помощью межсетевого экрана, а для организации защищённых соединений применяет средства построения виртуальных частных сетей (VPN). Общедоступные внутренние ресурсы располагаются в демилитаризованных зонах (DMZ), не имеющих точек соприкосновения с ресурсами локальных сетей. Однако при построении мобильного офиса необходим доступ именно к внутренним ресурсам (файловым серверам, серверам электронной почты, серверам приложений и т.д.), следовательно, необходимо организовывать защищённые каналы передачи данных. Как правило, шлюзы удалённого доступа размещаются за межсетевым экраном, а это значит, что зашифрованные сессии не проверяются на наличие попыток атак, несанкционированного доступа и на наличие вредоносного кода на уровне периметра сети. Сессии расшифровываются на уровне шлюза удалённого доступа, а далее перенаправляются к целевым внутренним серверам. Отсутствие проверок содержимого сессий и является первой угрозой для внутренних ресурсов компании при использовании удалённого доступа.

Вторым, и не менее серьезным фактором, влияющим на безопасность, является отсутствие проверок клиентских компьютеров и мобильных устройств на соответствие принятой политике безопасности компании. Предположим, на ноутбуке сотрудника, находящегося в командировке, установлен и правильно настроен персональный межсетевой экран, установлен антивирус и другие средства безопасности, предписанные политикой. В этом случае доступ сотрудника соответствует принятой политике безопасности. Если же сотрудник не имеет возможности использовать ноутбук, а пользуется доступом из интернет-кафе, то говорить о соблюдении правил удалённого доступа, указанных в политике безопасности, не приходится.

Третий фактор — используемые средства и алгоритмы защиты удалённого доступа. В настоящее время наибольшую популярность получили две технологии защиты удалённого доступа — IPSec и SSL. IPSec считается “золотым стандартом” защиты удалённого доступа и используется многими компаниями.

Использование IPSec обеспечивает некоторые преимущества. В мобильных компьютерах применяется специальное клиентское ПО для защиты каналов удалённого доступа. Устанавливая его, администратор может позаботиться о правильной конфигурации программных продуктов, соответствующих политике безопасности. Также IPSec использует самые надёжные алгоритмы шифрования и проверки целостности данных. Пользователь такого рабочего места имеет доступ к любым приложениям и сервисам внутренней сети компании.

К сожалению, IPSec имеет и свои недостатки. Защищённым удалённым доступом могут пользоваться только те сотрудники, на ПК которых установлено клиентское ПО. Кроме того, сложно контролировать уровень соответствия клиентских машин политике безопасности.

Технология SSL наиболее часто применяется для организации защищённых соединений с web-сайтами, предоставляющими доступ к различным интернет-услугам (web-почта, покупка товаров и услуг через интернет и т.д.).

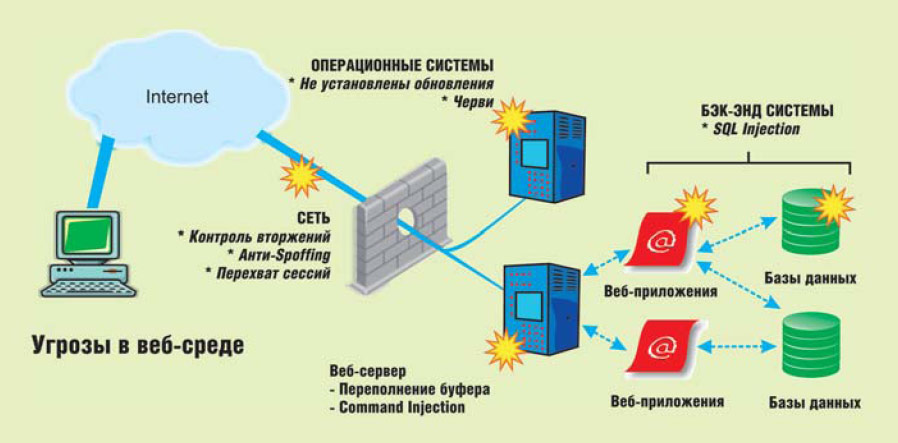

Корпоративная сеть подвергается целому спектру интернет-угроз |

К недостаткам использования технологии SSL относят полное отсутствие контроля настроек удалённых ПК, разграничения прав доступа в зависимости от степени защищённости клиентского компьютера, слабые и уязвимые алгоритмы шифрования, проверка целостности данных, небольшое число поддерживаемых приложений.

Чтобы минимизировать вероятность осуществления перечисленных угроз, системы защиты удалённого доступа должны отвечать следующим основным требованиям:

1. Использование технологии IPSec либо смешанной технологии (SSL для web-совместимых приложений, IPSec — для всех остальных).

2. Использование только самых надёжных и стойких алгоритмов шифрования и проверки целостности данных. Эксперты рекомендуют алгоритмы для шифрования: RC4 (128 бит), 3DES, AES (128, 256 бит).

3. Шлюз защиты удалённого доступа должен быть отдельным элементом (аппаратно-программным либо программным решением, устанавливаемым на надёжную аппаратную платформу). Это требование позволяет обеспечить дополнительный уровень защиты, разделив функциональность шлюза защиты удалённого доступа и межсетевого экрана.

4. Проведение комплекса проверок удалённого ПК на соответствие принятой политике безопасности. Во-первых, это сканирование компьютера на наличие вредоносного и нежелательного ПО, хакерского инструментария и другого вредоносного кода, список которого определяется администратором. Во-вторых, проверка машины на наличие установленных средств безопасности (персональные межсетевые экраны, антивирусы, определение версий обновлений антивируса и т.д.). И, в-третьих — сканирование ПК на наличие последних обновлений операционных систем и приложений.

5. Поддержка технологий строгой аутентификации удалённых пользователей (использование сертификатов, RADIUS, RSA SecurID, биометрических систем и т.д.).

6. Интеграция с существующими системами авторизации пользователей (Active Directory, другие LDAP-совместимые каталоги и т.д.)

7. Использование технологий обнаружения/предотвращения атак. Решение должно обеспечивать защиту от web-атак (Cross-Site Scripting, SQL-инъекций, инъекций команд, атак на переполнение буфера и т.д.), атак прикладного уровня для обеспечения безопасности целевых внутренних серверов приложений (почтовых серверов, файловых хранилищ, серверов баз данных и т.д.)

Программно-аппаратное решение Connectra |

Перечисленные требования являются не исчерпывающими, а необходимыми для построения надёжно защищённого мобильного офиса.

На мировом рынке ведущими производителями предлагается большое количество различных решений по защите удалённого доступа, основанных как на IPSec, так и на SSL-технологиях. По прогнозам компании Infonetics Research (www.infonetics.com), востребованность именно SSL VPN-решений будет расти с каждым годом.

К числу таких решений относится и шлюз web-безопасности Connectra NGX компании Check Point Software Technologies (www.checkpoint.com)

Данное решение доступно как в виде аппаратно-программного комплекса, так и в программном виде.

Линейка аппаратно-программных комплексов представлена моделями, рассчитанными как на небольшие компании (до 250 удалённых пользователей), так и на крупные корпорации (unlimited).

Программная версия решения также предусматривает несколько вариантов лицензирования по количеству удалённых пользователей (от 50 до 1000) и представляет собой специализированное решение, которое устанавливается поверх защищённой операционной системы SecurePlatform (на основе Red Hat Linux) практически на любые аппаратные платформы. Функционал решения полностью соответствует приведённым выше требованиям к системам защиты удалённого доступа и обеспечивает несколько дополнительных уникальных возможностей.

Для защиты удалённого доступа к web-ресурсам используется SSL (SSL v.3, TLS). Для доступа ко всем остальным ресурсам и приложениям — функциональный модуль SSL Network Extender, с помощью которого все сессии по любым протоколам и сервисам инкапсулируются в SSL-поток.

Отличительной особенностью решения является то, что перед процессом аутентификации пользователя производится комплексная проверка удалённого ПК на соответствие принятой политике безопасности, и по результатам проверки принимается решение о предоставлении определённых прав доступа. После аутентификации пользователю предоставляется список разрешённых приложений.

Для защиты целевых прикладных систем, находящихся во внутренней сети организации, используется система предотвращения вторжений, основанная на технологиях Application Intelligence (защита прикладных приложений) и Web Intelligence (защита web-ресурсов).

Администрирование производится с помощью web-портала, где определяются правила доступа, списки разрешённых приложений и пр., а также централизованно, с помощью SmartCenter Server (в случае, если в существующей сетевой инфраструктуре компании уже используются решения от Check Point).

Автор — консультант отдела информационной безопасности компании “БМС Консалтинг”. Связаться с ним можно по адресу Pavel_Reshetnyak@bms-consulting.com