Отделы информационных технологий в старых компаниях возникли в 50-60-е годы, в период, когда финансовые департаменты стали использовать вычислительные (или счётные) машины. Традиционно эти отделы возникали в составе финансового департамента, поскольку на протяжении достаточно длительного периода преимущественно он являлся потребителем “высоких технологий”.

Управление корпоративным траффиком |

Проникновение информационных технологий во всё большее количество сфер бизнеса существенно повлияло на распределение долей физической и информационной составляющей безопасности для большинства компаний. Если в 50-е годы соотношение физической безопасности к информационной составляло 9 к 1, то в наши дни оно приближается к показателю 4 к 6. Этот сдвиг произошёл из-за заметного роста роли информации в бизнесе, что, в свою очередь, повысило её ценность. Результатом такого перераспределения приоритетов в конце 80-х явилась ситуация, в которой финансовые департаменты, работавшие в традиционных структурах западных компаний, получили под свою опеку более 60% общего объёма безопасности своего предприятия.

Более того, физическая и информационная безопасность становятся настолько близкими сферами, что попытки их разделения порождают внутренние конфликты в некоторых крупных компаниях. Результатами этих конфликтов является выделение подотделов информационной безопасности в составе департаментов безопасности, которые работают параллельно с подотделами в финансовых департаментах.

Причина такого дублирования состоит в том, что первые хорошо понимают, что следует защищать, а вторые знают, как это можно реализовать. Таким образом, в 1994–1995 годах появляется новая схема, согласно которой обе стороны находят взаимовыгодный способ раздела сферы влияний.

Отдел информационной безопасности в рамках финансового департамента, или уже выделившийся к тому времени ИT-департамент, занимается вопросом управления активными средствами защиты, так сказать, технологической стороной вопроса защиты информации. Постановку же самой задачи осуществляет отдел безопасности, который хорошо осознаёт ценность информации. На основании этого знания отдел безопасности разрабатывает общие принципы и подходы к безопасности, которые ложатся в основу политики безопасности, и контролирует их выполнение. Реализация же, как было сказано выше, ложится на плечи отдела информационной безопасности

Вот в этот момент в индустрии происходит некий переворот: появляются компании, которые разрабатывают средства безопасности, и компании, создающие средства мониторинга безопасности.

Такое разделение тоже видится вполне разумным ввиду того, что разные типы пользователей обращаются к разным типам средств. ИТ-департаменты более склонны использовать мудреные средства управления устройствами, департаменты безопасности — средства наглядного представления мониторинговой информации, а также средства анализа таковой.

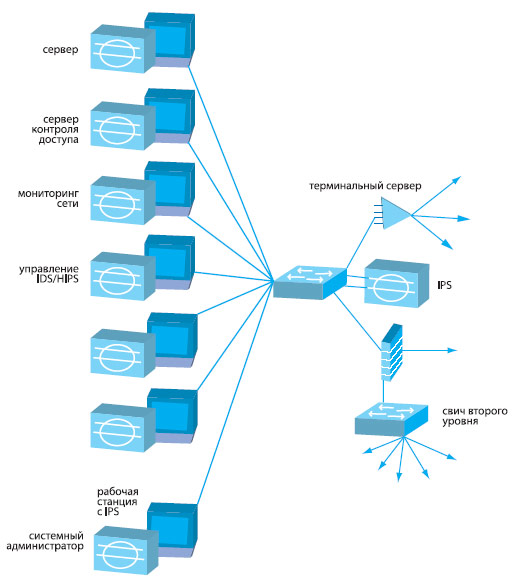

В современных компаниях службы защиты информации организованы по так называемому “телекомовскому” типу. Этот вид организации унаследовал свои особенности из системы, используемой старыми западными компаниями. В этом случае ИТ-департамент сразу формируется как отдельное подразделение. Департамент безопасности также создается как отдельное подразделение. Между ними существует такая же связь, как и в этих старых компаниях, то есть департамент безопасности создает политику безопасности и контролирует адекватность ее реализации, а ИТ-отдел занимается её реализацией.

Эта система на сегодняшний день признана наилучшей. Благодаря ей, в компании решаются два вопроса: во-первых, в департаменте безопасности есть грамотный человек, который может увидеть, насколько адекватно ИT- департамент реализовал те пункты политики безопасности, которые относятся к информационной безопасности. А во-вторых, благодаря контролю, администратор допускает меньше ошибок.

Кроме того, в этой схеме решается традиционный вопрос новых украинских корпораций: “У нас администраторы могут сделать что угодно. Как нам ограничить их права?” Эта схема позволяет не ограничивать их права, а обеспечить прозрачный контроль их действий.

Технические аспекты информационной безопасности

Обеспечение информационной защиты осуществляется в рамках двух подходов — функционального и структурного. Блестящим документом, описывающим функциональный подход, является Cisco Safe (www.cisco.com/go/safe).

Мы же остановимся на примитивном, структурном подходе, который демонстрирует основные схемы построения систем информационной безопасности.

Если в основе функционального подхода лежат особенности задач, решаемых функциональными подразделениями компании, с их специфическими проблемами и приложениями, то в основе структурного подхода лежит модель OSI.

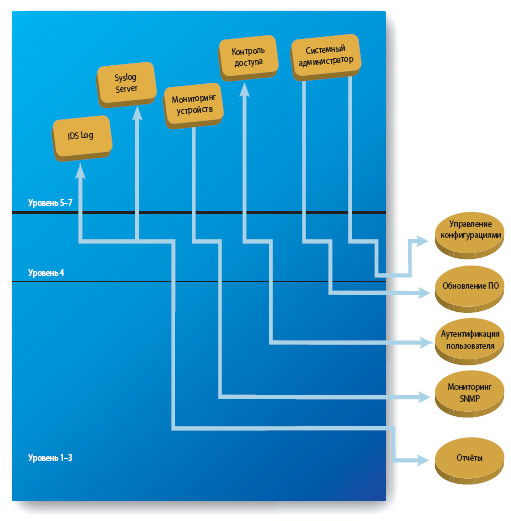

Комплексный подход к безопасности в идеальном случае требует контроля на всех семи уровнях. Наименее защищённым является первый из них. Например, человек, решивший взломать сервер, может использовать атаку типа man in the middle, которая предполагает внедрение на каком-либо отрезке линии коммутирующего устройства и ноутбука со специальным программным обеспечением, позволяющим анализировать перехваченный трафик. Кроме просмотра содержимого атакующий также может выявлять пароли, или фальсифицировать полученные пакеты перед отправкой. Кроме всего прочего, физический доступ в серверную комнату означает административный доступ к серверу. Защита на этом уровне может быть только физическая: бронированные кабели, злые собаки и т. д. На первом уровне злоумышленник может нарушить как конфиденциальность (прослушивая пакеты), целостность (внося изменения), так и доступность информации (может просто повредить канал связи). Защита на более высоких уровнях модели позволяет нивелировать проблемы первого уровня.

Модуль управления безопасностью |

Нарушить целостность на втором уровне не так просто. Для этого, в любом случае, необходимо понимать структуру сессии протокола второго уровня. Можно повлиять на доступность — например, заполнить информационную шину активного сетевого устройства какими-то битыми пакетами и вывести его на время из строя. Это в полной мере относится и к некоторым коммутаторам. Правда, этот трюк не пройдёт с коммутаторами Cisco, поскольку архитектура устройств производства этой компании позволяет эффективно бороться с инфраструктурными атаками.

Третий уровень сетевой — IP. На нём можно нарушить конфиденциальность (перехват данных) и целостность информации (буферизация и подмена пакетов) и её доступность.

Похожая ситуация на TCP- и сессионном уровне.

На шестом уровне уже другие принципы. Это компрометация метаданных, самих протоколов высокого уровня.

Файл с расширением gif может содержать исполняемый программный код, который будет исполнен приложением уже на 7 уровне OSI-модели, скрытые JAVA-скрипты, черви, вредоносные программы, исполняемые различными приложениями, обслуживающими Internet-соединения. Пользователь открывает картинку, а параллельно выполняется скрипт, который загружает необходимое программное обеспечение, запускаемое с правами интернет-браузера.

Защитить информацию на первом уровне достаточно сложно, но если её реализовать, остальные уровни контролировать труда не составит. Всё будет зависеть от активного сетевого оборудования, возможности резервирования каналов передачи данных, технических средств защиты информации (доступность), кодирования (целостность и конфиденциальность). Системы коммутации и маршрутизации должны позволять контролировать доступ к пакетной информации. На третьем и четвертом уровнях начинают работать такие системы, как брандмауэр. Эти решения используют списки доступа — access lists, которые определяют уровень доступа к тем или иным ресурсам. Существуют такие списки и для второго уровня, Ethernet, у которого есть своя адресация — MAC-адреса. Фактически списки доступа позволяют в значительной степени решить вопрос защиты. На пятом уровне работают более сложные протоколы, внутри которых могут быть атаки на конкретные приложения. Неправильный SQL-пакет может привести к компрометации приложений систем управления базами данных.

За четвертым, пятым, шестым и седьмым уровнями могут следить системы Intrusion Detection Systems (IDS) и Intrusion Prevention Systems (IPS). Они построены на базе информации об атаках на этих уровнях, которые существовали в прошлом.

Они отдаленно напоминают принцип работы антивируса — работают на основе сигнатурных баз (баз известных уязвимостей) и эвристического анализа.

На 6–7 уровнях работает антивирус. Это средство обладает большим преимуществом — оно способно не только определить, какая программа представляет опасность, но и что-то с ней сделать — уничтожить файлы, лечить их и так далее.

Есть у этой группы продуктов и большой минус: они срабатывают только тогда, когда вирус оказался в памяти либо на диске компьютера, то есть заражение уже произошло. Также антивирусная система пока не в полной мере может реагировать на неизвестные ей атаки — эвристика достаточно слабо развита.

Напомним, что существуют stealth-вирусы, способные уничтожать антивирусные средства. Для решения задач определения вредоносного влияния существует еще один тип средств, которые называются Host IDS или Host IPS. У компании Cisco эта группа решений представлена продуктами Cisco Security Agent.

Они позволяют отлавливать множество новых вредоносных программ, которых в сигнатурных базах антивирусов на момент атаки нет. В основе принципа действия лежит анализ неадекватного воздействия на операционную систему, аномального поведения программного обеспечения, странного поведения стандартного ПО, попыток изменения системных файлов, реестра и т.д. Обсуждение механизма и логики работы продуктов подобного типа выходит за рамки данной статьи.

Систему можно считать достаточно защищённой после объяснения сотрудникам ценности информации, проведённой профилактики, правильно написанной политики безопасности, определения ролей двух департаментов и внедрения вышеуказанных технических средств.

На практике наиболее болезненным фактором являются подходы к решению поточных задач информационной безопасности. У отделов физической и информационной безопасности общие цели. Но разные департаменты отвечают за реализацию разных задач. Очень важным моментом в этой схеме является условие: ИТ-отдел не может ставить задачи по защите информации. Нарушение этого условия — часто встречаемая концептуальная ошибка. Наиболее приемлемым решением этой задачи является обмен информацией об угрозах и способах их устранения между ИТ-отделом и отделом безопасности.

Но, к сожалению, реализовать на практике такой процесс очень непросто. Зачастую отдел безопасности уделяет недостаточно внимания вопросам профилактики уязвимостей, обучения персонала, ведения разъяснительной работы.

Процессу коммуникации может поспособствовать третья сторона, в роли которой выступают представители компаний из этой отрасли или эксперты из специализированных компаний.

Комплексные рекомендации, которым нужно следовать при создании корпоративной системы информационной безопасности:

1. Информационная безопасность — это комплекс организационно-технических мер. Именно организационно-технических, а не наоборот.

Пока существует человеческий фактор, организационная часть будет главнейшей.

2. Информационная безопасность — это не набор отдельных продуктов, отдельных средств, отдельных элементов. Это система, глубоко интегрированная в ИТ-инфраструктуру, в идеологию построения информационной системы.