По мнению экспертов, времена, когда вирусы создавались ради развлечения, остались в прошлом. Основной целью авторов вредоносного кода стала финансовая нажива.

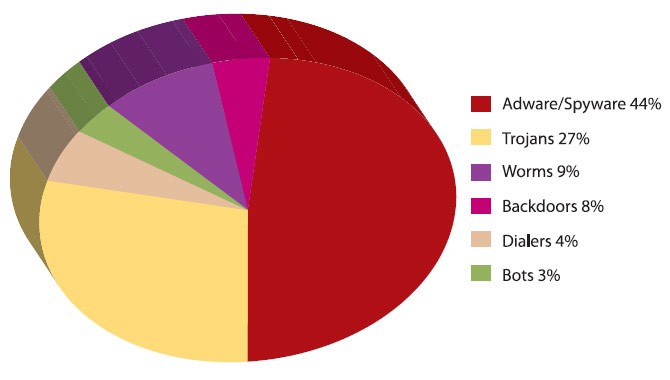

Рис.1. Процентное соотношение основных видов вредоносных программ |

Почему же нет крупных и громких эпидемий? Ответ прост. Широкомасштабная эпидемия требует долгой и тщательной подготовки, а также привлекает к себе внимание, как пользователей, так и разработчиков решений по безопасности. Возникшее в результате такого “шума” противодействие усложняет дальнейшее использование уязвимостей и созданного с их учётом кода.

Таким образом, не создавая шума, можно получить большую выгоду. В 2005 году были раскрыты несколько случаев шпионажа: вредоносный код распространялся избранно, с использованием тщательно подготовленных писем и компакт-дисков (в таких случаях, как правило, используются различные троянские программы).

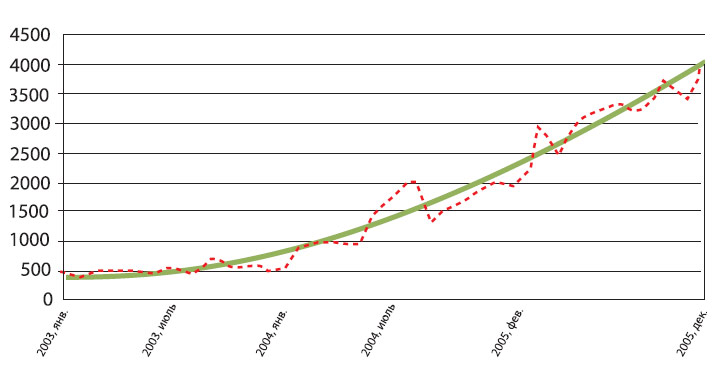

По данным “Лаборатории Касперского”, рост числа обнаруживаемых троянских программ на конец 2005 года составил 124% по отношению к 2004. И результаты анализа количества ежемесячно обнаруживаемых троянских программ, представленные в виде графика (рис. 1), подтверждают это.

Интересны также данные, опубликованные PandaLabs. Они демонстрируют процентное соотношение основных видов вредоносных программ среди общего количества угроз 2005 года.

Лидерами статистики являются рекламное/шпионское ПО, а также троянские программы (соответственно 44% и 27%). PandaLabs зарегистрирован рост количества “троянов”, нацеленных на кражу финансовых данных (семейства Banbra, Bancodor, Bancos и Banker).

Исходя из вышеприведенных данных, можно сделать вывод: масштабные эпидемии червей остались в прошлом. Пользователи больше внимания стали уделять проблеме безопасности информационных ресурсов.

Но это также сказалось и на планах создателей вредоносного ПО. За последний год возникло сразу несколько новых направлений этих угроз. Также стали применяться новые технологии и методы их распространения.

В 2005 году впервые появились черви для мобильных телефонов, распространяющиеся через MMS (Worm.SymbOS.Comwar.a), более сложные черви и “троянцы” для Symbian OS (Trojan.SymbOS.Cardtrap.a) и началось освоение новых платформ PSP (Trojan.PSP.Brick.a) и Nintendo (Trojan.NDS.Taihen.a).

В 2005 году боты (роботы) стали колоссальной угрозой, несравнимой ни с одним прочим семейством вредоносных программ. Бот, установленный в системе-жертве, непрерывно обрабатывает получаемые от “хозяина” команды по системе клиент/сервер. Он способен обновлять свои модули или распространять себя, используя уязвимости или папки общего доступа.

Рис.1. Рост числа обнаруживаемых троянских программ |

Яркий пример — появившиеся в середине августа 2005 боты W32/Zotob.D и W32/IRCBot.KC. Они распространялись, эксплуатируя критическую уязвимость в службе Plug and Play в ОС Windows. Заплатка была выпущена Microsoft 9 августа (MS05–039). От атаки пострадали сети таких крупных корпораций, как ABC News, CNN, New York Times, и конгресс США.

Одной из скандальных тем 2005 года стали руткиты, исконно используемые хакерами для незаметного получения в удаленной системе административных привилегий. Использование руткитов для сокрытия вредоносного ПО стало следующим шагом в эволюции вредоносного кода после троянских технологий. Вероятность обнаружения уже установленного и запущенного в системе руткита очень невелика.

Например, в конце 2005 года Марк Руссинович из Sysinternals обнаружил, что компания Sony занимается распространением аудиодисков с системой защиты, использующей руткит. Эта система (XCP) блокировала несанкционированное копирование дисков и требовала специальную программу для проигрывания дисков (находящуюся на диске).

В опубликованном Руссиновичем исследовании руткита, разработанного для защиты ПО XCP, описывалась активация системы для сокрытия файлов и ключей реестра: система скрывала все файлы/ключи, начинавшиеся с символов $sys$. Вскоре появился вредоносный код из семейства Bck/Ryknos, эксплуатирующий данный механизм.

Не сбавляет оборотов и такой вид мошенничества, как фишинг — распространение поддельных сообщений от имени банков или финансовых компаний, рассылаемых с целью сбора логинов, паролей и пин-кодов пользователей.

2005 год ознаменовался появлением нового вида фишинга, получившего название “фарминг”, основанного на манипуляции информацией DNS с целью перенаправления трафика с настоящих сайтов на их поддельные копии. Этот метод интенсивно используется для распространения рекламного, шпионского ПО и собственно фишинга.

На текущий момент уже известно 2 вида фарминга: один заключается в отравлении динамического кэша DNS-серверов, а второй — в отравлении статичного кэша на системах пользователей.

В заключение следует отметить, что антивирусные технологии тоже развиваются, и на сегодняшний день базируются не только на сигнатурных методах, но и включают в себя превентивные технологии, позволяющие предотвратить заражение ранее неизвестным вредоносным кодом.

Для эффективной борьбы с возникающими угрозами требуется комплексный подход. Только антивирусных средств уже не достаточно, необходима налаженная система обновления операционных систем, используемого программного обеспечения и наличие грамотно настроенных брандмауэра и прокси-сервера. Однобокая защита не принесет желаемого результата, а может лишь дать ложное чувство защищенности.