Новый взгляд на проблему защиты данных с помощью аппаратной аутентификации

С развитием технологий несанкционированного доступа к информации обеспечение безопасности данных путем парольной защиты становится все менее надежным. В качестве более совершенного и современного инструмента обеспечения информационной безопасности в последнее время большую актуальность приобретают альтернативные методы, например аппаратная аутентификация.

Устройства eToken от компании Aladdin могут быть объединены в одном корпусе с ключами радиочастотной идентификации RFID |

• 90% участников опроса обменяли свои пароли на шариковые ручки;

• 12% проверяемых сетевых учетных записей имели слово “password” в качестве пароля;

• 5% проверяемых сетевых учетных записей содержали имя или фами-лию пользователя как пароль;

• 66% участников обзора уже ознако-мили кого-то со своими паролями;

• 35% паролей могут быть найдены в рабочей области пользователя — например, на стикере, приклеенном к монитору, или на обратной сторо-не клавиатуры;

• по оценкам экспертов, примерно 40% паролей в компаниях могут быть взломаны в течение 5 минут.

Для получения пользовательских паролей взломщики используют множество эффективных инструментов. К ним относятся сниффинг (“выуживание” информации из пользовательской машины), нападение “в лоб” (brute force), атаки с перебором по словарю, личный сбор информации, социальную инженерию (усилия, направленные на то, чтобы заставить персонал раскрыть свой пароль). Злоумышленники также устанавливают программное обеспечение захвата нажатия клавиши (key loggers) на компьютеры пользователей. Радио-снифферы могут перехватывать пароли по беспроводным сетям. При использовании злоумышленниками перечисленных типов атак пароль становится уязвим независимо от его сложности или длины.

Методы решения “парольной” проблемы многообразны. Один из них состоит в использовании так называемой строгой аутентификации. Она применяется в системах, которые требуют, чтобы пользователей при обращении к частным сетям и приложениям идентифицировали множественные факторы.

Системы строгой аутентификации можно разделить на два типа:

1. Генерация устройством одноразового пароля с целью проверки (подтверждения подлинности) тождественности пользователя.

2. Использование двух и более параметров (факторов) в процессе аутентификации. Например, пароль (PIN-код) и смарт-карта; или пароль (PIN-код), смарт-карта (eToken) и биометрическая аутентификация. В этом случае применяется следующий принцип аутентификации: “Что знаю?” (PIN-код), “Что имею?” (смарт-карта, eToken), “Кем являюсь?” (биометрия).

Типичный пример реализации двухфакторной аутентификации — банковская карта. Для ее использования (получения денег) необходимо вставить карту в считыватель (“Что имею?”) и набрать PIN-код (“Что знаю?”).

Второй пример строгой аутентификации — системы одноразовых паролей. В этом случае одноразовый пароль генерируется с помощью специального устройства (примерами таких устройств могут служить SafeWord от компании Secure Computing, eToken NG-OTP (OTP — One Time Password) от компании Aladdin Knowledge Systems, RSA SecurID от компании RSA Security) и затем передается на сервер, где сравнивается с паролем, сгенерированным сервером. Такая система намного проще в использовании, чем запоминание сложных паролей, которые, что ни говори, не безопасны. Маленькие карманные устройства генерируют уникальный код всякий раз, когда пользователь регистрируется с их помощью в сети.

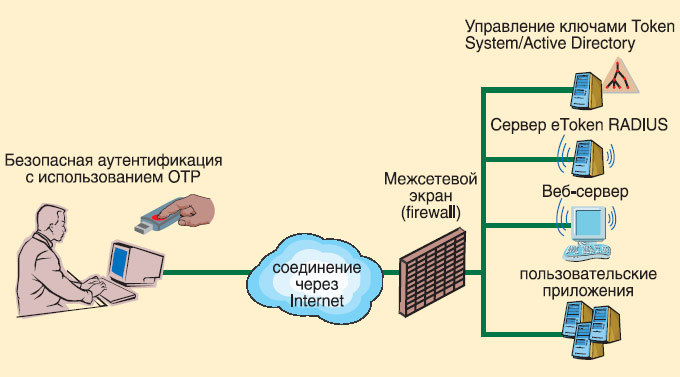

Схема аутентификации с применением eToken NG OTP |

Наиболее доступными, практичными и удобными в обращении средствами аппаратной защиты считаются устройства генерации одноразовых паролей типа USB-token. Они применяются в основном там, где необходимо обеспечить доступ к корпоративным ресурсам из небезопасной среды — из чужого офиса, с терминала в аэропорту, из интернет-кафе и т.п.

Использование eToken в среде Microsoft Windows 2000/XP/2003 обеспечивает строгую двухфакторную аутентификацию пользователей при входе в сеть Windows и службу каталога Active Directory на основе цифровых сертификатов Х.509. Функции центра сертификации выполняет служба сертификатов, входящая в состав серверов Windows. Такое решение поддерживает технологию Windows Single Sign-On, которая осуществляет единую регистрацию пользователя, устраняя необходимость дополнительной регистрации в каждом из используемых приложений.

Внедрение eToken делает возможным применение следующих технологий информационной безопасности:

• Строгая двухфакторная аутентификация пользователей в домене Windows и на рабочих станциях

• Блокирование компьютера и принудительный выход пользователя при отсоединении eToken

• Электронная цифровая подпись (ЭЦП) и шифрование для обеспечения безопасности электронной почты (Microsoft Outlook / Outlook Express) и офисных документов (Microsoft Office)

• Защищённый доступ к информационным ресурсам по протоколам HTTPS и SSL — в том числе к почтовому серверу Microsoft Exchange Server, web-сервисам на базе Microsoft IIS

• Защищённый доступ к корпоративным информационным ресурсам по VPN-соединению

• Обеспечение безопасности беспроводных коммуникаций (Wi-Fi)

• Доступ к серверным приложениям по протоколу RDP (в режиме удалённого рабочего стола) с аутентификацией по eToken и использование eToken серверными приложениями, выполняемыми в контексте терминальной сессии (только для серверов Windows 2003)

• Надёжное хранение и безопасное использование цифровых сертификатов для доступа к ресурсам интернет/интранет, ERP- и CRM-системам, информационным порталам (mySAP Enterprise Portal, Microsoft SharePoint Server) и другим приложениям.

Схема аутентификации на стороне сервера |

Для системных администраторов и администраторов безопасности особый интерес представляют следующие возможности:

• Отказ от парольной аутентификации в пользу строгой двухфакторной аутентификации

• Защищённое удалённое администрирование по протоколу RDP серверов Windows 2003 и рабочих станций с аутентификацией по eToken

• Настройка сервера маршрутизации и удаленного доступа для подключения клиентов только по защищённым каналам с обязательной аутентификацией по eToken.

Области применения аутентификации с одноразовыми паролями по специфике использования можно разделить на три типа: доступ с устройств, не имеющих возможности подключения аппаратных средств аутентификации (PDA, мобильные телефоны), доступ с временных и небезопасных рабочих мест (командировки, интернет-кафе, чужой офис) и доступ через незащищенные каналы связи (беспроводные сети). На практике эти модели применения превращаются в пять наиболее типичных сценариев использования аутентификации с одноразовыми паролями.

Удаленный доступ сотрудников к корпоративной сети

Менеджеры по продажам, сервисные инженеры и другие сотрудники, находящиеся в командировке и подключающиеся к корпоративной сети через точки беспроводного доступа Wi-Fi с использованием PDA или ноутбуков, подвергаются угрозе прослушивания трафика в беспроводной сети. В этом случае аутентификация с использованием одноразовых паролей может применяться для организации безопасных VPN-туннелей.

Удаленное банковское обслуживание

Вкладчики банка, желающие получить доступ к банковскому счету и возможность управления им, подвергаются угрозе хищения идентификационных данных пользователя и параметров кредитных карт. В качестве решения для них можно предложить введение разового пароля, который генерируется устройством eToken, в дополнение к вводимым регистрационным имени и паролю.

Extranet для клиентов и бизнес-партнеров

Ключевые заказчики и бизнес-партнёры организации, как правило, должны иметь доступ к бизнес-приложениям, содержащим конфиденциальную информацию, через web-портал с различных устройств. Такая модель имеет свои особенности: неконтролируемость устройств — они принадлежат другой организации; один пользователь может иметь несколько устройств; число пользователей, как правило, ограничено. В таких случаях целесообразным будет использование ОТР для аутентификации с различных устройств. Преимущества использования ОТР в этой модели заключаются в том, что становится возможной работа на нескольких устройствах и не требуется развертывание PKI.

“Электронное правительство”

Этот сценарий подразумевает персонализированный доступ граждан и официальных лиц к информационным ресурсам и базам данных органов государственной власти, муниципального управления, здравоохранения и пр. Затруднения в обеспечении информационной безопасности для функционирования такой схемы доступа к данным заключается в неконтролируемости устройств (они могут принадлежать различным лицам и организациям) и в том, что один пользователь может иметь несколько устройств, используемых для доступа к защищенным информационным ресурсам. В данном случае ОТР может быть использован как дополнительный фактор при аутентификации.

IТ-поддержка 24х7

Сотрудники служб IT-поддержки, сервисные инженеры компаний с большим числом пользователей должны иметь возможность максимально быстро реагировать на инцидент. Для этого им иногда приходится устранять проблему не на штатном рабочем месте, а удаленно, с неконтролируемого ПК. В такой ситуации, для оперативного устранения неполадки, им может потребоваться доступ в корпоративную сеть компании с наивысшими привилегиями. В свою очередь, широкий спектр применяемых устройств доступа делает невозможным эффективное использование только сертификатов стандарта Х.509. В таких случаях ОТР может применяться во время аутентификации при установлении VPN-соединения для администрирования и восстановления системы. Преимущество использования ОТР заключается в возможности безопасного использования различных устройств доступа.

Очевидно, что по мере развития и совершенствования технологий, системы строгой аутентификации могут получить еще более широкое применение. В свою очередь, системы парольной защиты имеет смысл использовать лишь в тех случаях, когда степень конфиденциальности обрабатываемой информации не имеет определяющего значения. Одной из наиболее перспективных моделей применения технологий строгой аутентификации считается комплексное использование систем двухфакторной аутентификации в сочетании с системами физической безопасности (например, уже сегодня смарт-карты, используемые для аутентификации, оборудуются дополнительными бесконтактными радиочипами). Это позволяет не только вести точный учет рабочего времени сотрудников, но и сочетать средства информационной безопасности со средствами физической защиты.