Познакомиться с возможностями хакера лучше до того, как он познакомится с вами

Чтобы не допустить взлома, нужно научиться думать как взломщик. А сделать это едва ли удастся, если не вникнуть во все доступные ему средства и приемы.

|

ИТ-менеджерам следует хорошо разобраться в типах хакерского инструментария, слабых местах, на которые тот нацелен, и возможных последствиях его применения. Только так можно сохранить конфиденциальность деловой информации, предотвратить кражу данных и обеспечить их доступность легитимным пользователям при сохранении высокой производительности труда.

Весьма заманчивым, конечно, выглядит вариант использования коммерческих средств оценки уязвимости и управления программными заплатами. Они помогают защищать сетевую инфраструктуру, серверы и настольные системы, поддерживая их в наилучшей форме. Вот только такой подход носит чисто оборонительный, пассивный характер, и поэтому нельзя ограничиваться лишь подобными продуктами и услугами, считая их единственным средством противодействия атакам на корпоративные ресурсы.

Инструментарий взломщиков зачастую создается изощренными программистами, которые, как можно заключить из новостных сводок, пользуются мощной поддержкой в преступном мире. Многие из их вредоносных разработок открыто выложены в интернете, однако некоторые отмычки найти не так-то легко — для этого нужно быть вхожим в определенные круги общества. Если, как это часто случается, вы не можете получить нужной хакерской программы напрямую, ищите Web-ресурсы с информацией о ней. Опубликованные там данные помогут ИТ-менеджеру оценить, в какой мере используемые им средства защиты способны отразить возможную атаку с применением такого инструментария.

Но перед тем как приступать к оценке хакерских программ, администратору ИТ следует обязательно провести анализ риска и определить, какие из информационных ресурсов его организации наиболее подвержены атакам, а также выяснить, что именно может нанести им серьезный ущерб. Только после этого наступает пора переходить к следующему этапу. В его ходе нужно загрузить, протестировать и освоить хотя бы одну хакерскую программу из числа тех, которые угрожают жизненно важным ресурсам организации.

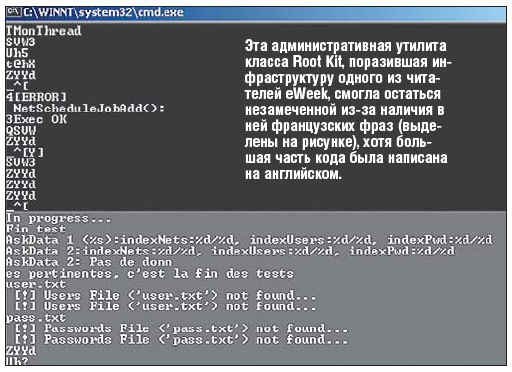

Административные утилиты Root Kit

Во главу списка самых опасных хакерских средств, с которыми ИТ-отделам стоит знакомиться в первую очередь, надо поставить так называемые Root Kit — наборы административных утилит, вводимых хакерами во взломанные машины. И в самом деле, как свидетельствует полученная eWeek Labs и проверенная в нашем центре информация, пользователям Windows нужно срочно знакомиться с этим грозным оружием из мира Unix, так как оно все настойчивее добирается до настольных и серверных систем Windows.

При всей своей новизне (по крайней мере, для Windows-сред) этот хакерский инструментарий высвечивает одну общую проблему — средства взлома перестают быть привязанными к конкретной ОС. Они все чаще начинают использоваться в других сетевых структурах сегодняшнего дня.

Переполнение буфера

Одним из излюбленных хакерских методов стало переполнение буфера атакуемой машины. Оно происходит, когда система вынуждена заносить в ограниченный объем буфера слишком много данных, в результате чего программа просто отказывается работать в штатном режиме. Для проведения подобных атак имеется множество различных средств, без знания которых защитить свою вычислительную систему очень трудно.

Для переполнения буфера, в частности, можно воспользоваться утилитой Buffer Syringe, автор которой скрылся под псевдонимом Digital Monkey (“цифровая обезьяна”). Это сравнительно простая и минимально документированная программа, позволяющая хакерам проводить атаки с переполнением буфера. К утилите прилагается несколько примеров ее применения, предельно упрощающих освоение такого оружия.

Имея представление о работе Buffer Syringe и других подобных средств, ИТ-менеджер будет чувствовать себя намного увереннее при выборе, скажем, инструментария для оценки уязвимости Windows-систем или средств управления заплатами. Ему поможет знание того, как именно производится переполнение буфера. Специалист сможет выдвигать более конкретные требования компаниям, выпускающим коммерческие средства оценки уязвимости, и точнее определять, как тот или иной инструментарий справляется со своей задачей. А в итоге ИТ-администратору станет гораздо легче выбирать, реализовывать и использовать такой инструментарий на практике.

Атаки с форматированием строки

Атаки типа Format-String (с форматированием строки) становятся возможными при нарушении правил обращения с пользовательскими данными, чаще всего на языке Си, когда те передаются непосредственно в программу в виде форматированных строк. В подобных случаях талантливый хакер вполне может внедрить такую строку, которая изменит адрес в памяти системы и тем самым проделает брешь в защите.

Большинство ИТ-менеджеров едва ли сможет имитировать подобного рода атаки на практике, поскольку на их подготовку требуется много времени. Но можно положиться на опыт специалистов eWeek Labs и воспользоваться рекомендуемым ими инструментарием оценки уязвимости с открытым кодом под названием Nessus (nessus.org). Отметим, что его охотно включают в свои арсеналы как “белые”, так и “черные” специалисты.

Подобно хакерским средствам, описанным в нашей статье (как и многим экзотическим программам, не вошедшим в нее), Nessus оснащен рядом подключаемых элементов, способных выявлять уязвимые места для атак с форматированием строк и взломов другого типа. Освоившись с соответствующим модулем Nessus, менеджер ИТ получит ясное представление о том, что такое атаки с форматированием строки и как с ними бороться.

Более того, любому ИТ-специалисту стоит, не жалея времени, побродить по сайту Nessus, обратив при этом особое внимание на библиотеку подключаемых модулей. Мы настоятельно рекомендуем установить утилиту в тестовой сети компании и подписаться на получение обновлений для нее — это может оказаться единственной возможностью регулярно получать свежие версии инструментария.

Потратив немного времени на изучение Nessus и освоение этих инструментов, ИТ-менеджер сможет лучше понять принципы работы хакерских программ и разобраться с уязвимыми местами, на которые те нацелены.

Освоение Nessus дает и дополнительное преимущество — позволяет ближе познакомиться с атаками еще одного типа, так называемыми Directory Traversal (переход между каталогами). Подобно переполнению буфера и использованию форматированных строк, здесь применяется специально созданный код, мешающий нормальной работе программы и заставляющий систему расширить привилегии пользователя.

Установки по умолчанию, “черные” ходы и ошибки конфигурации

Существует целый класс хакерского ПО, в основу которого положено глубокое знание конкретных приложений или операционных систем, дополненное учетом человеческого фактора — ошибок специалистов при сопровождении систем безопасности.

Методично подбираясь к потенциальной жертве, хакер прежде всего старается определить, какие системы установлены в сети и что из них можно извлечь. Когда заманчивая цель выявлена, опытный взломщик начинает осторожно проверять систему, не сохранилась ли где-нибудь там конфигурация по умолчанию. Если да, перед ним открывается черный ход и возможность проникнуть через него в крепость, которая снаружи выглядит совершенно неприступной.

Чтобы не оставлять такие лазейки не только открытыми настежь, но даже лишь слегка приоткрытыми, eWeek Labs рекомендует менеджерам больше внимания уделять подготовке контрактов. В запрос на предложения следует обязательно включить пункт, обязующий производителя разрабатывать инструкции и предоставлять средства повышения безопасности своей продукции. Если фирма не в состоянии сделать это (бесплатно или за номинальный гонорар, связанный с заказной доработкой системы), дальнейшие контакты с ней теряют смысл. Лучше обратиться к тому поставщику, который всегда готов помочь защититься от хакерских атак.

.jpg)