Среди наиболее распространенных мифов из области защиты информации — уверенность в том, что основные угрозы исходят от внешних злоумышленников. Бесспорно, их нельзя недооценивать. Однако наибольший ущерб может принести атака изнутри.

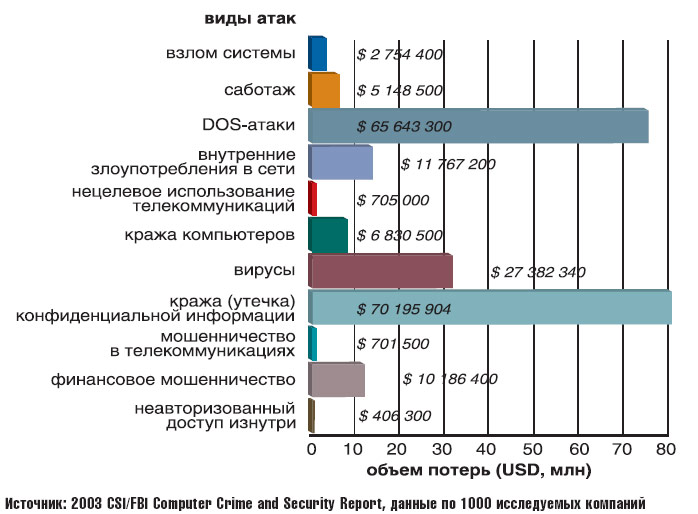

Объем потерь по виду атак (2003 г.) |

По оценкам экспертов в области компьютерной безопасности, до 80% всех компьютерных преступлений совершено работающими или уволенными сотрудниками. Причин можно назвать много, самая распространенная из них — неудовлетворенность работника статусом или зарплатой. Наиболее опасным является увольнение сотрудников, обладающих большими полномочиями и имеющих доступ к широкому спектру информации. Например, огромный ущерб может нанести сотрудник отдела информационных технологий, а тем более администратор сети (баз данных), инженер по безопасности. Им могут быть известны пароли к большинству используемых систем. Атаки, исходящие от такого экс-сотрудника, весьма сложно обнаружить, ведь ему известны все применяемые защитные механизмы. Но больше всего убытков может причинить неграмотность и халатность сотрудников.

Половина паролей, придуманных рядовыми служащими, состоят из цифр даты рождения и имени дочери или сына (например, Natasha1984). Подобрать такие пароли не составит труда. Назначение системным администратором пароля из трудно запоминаемой комбинации букв и цифр может усугубить ситуацию. Опасаясь забыть пароль, сотрудники записывают его на обратной стороне клавиатуры либо приклеивают бумажку к монитору, либо ставят галочку “запомнить пароль”, чтобы не набирать его заново. В результате доступ к компьютеру и корпоративной сети может получить каждый желающий.

Специалисты считают, что беспечность менеджеров и персонала связана с отсутствием информации о подобных атаках: большинство пострадавших не предают такие инциденты огласке. Негативно сказывается также низкий уровень корпоративной дисциплины и поверхностное обучение пользователей правилам защиты информации. Кроме того, до сих пор данная проблема освещалась довольно слабо. В лучшем случае о ней говорили как о второстепенной на фоне внешних угроз.

По данным совместного исследования Computer Security Institute и ФБР (CSI/FBI Computer Crime and Security Survey), объем потерь от утечки информации у 1000 участвовавших в опросе предприятий США составил более 70 миллионов долларов. Этот показатель опередил другие виды ИТ-угроз, в том числе вирусы (27 млн. долл.), хакерские атаки (65 млн. долл.), финансовые мошенничества (10 млн. долл.), и составил около 40% общего объема зарегистрированного ущерба. Согласно тому же исследованию, средний размер потерь от действий инсайдеров составил 300 тыс. долл. при максимальном размере 1,5 млн. долл.

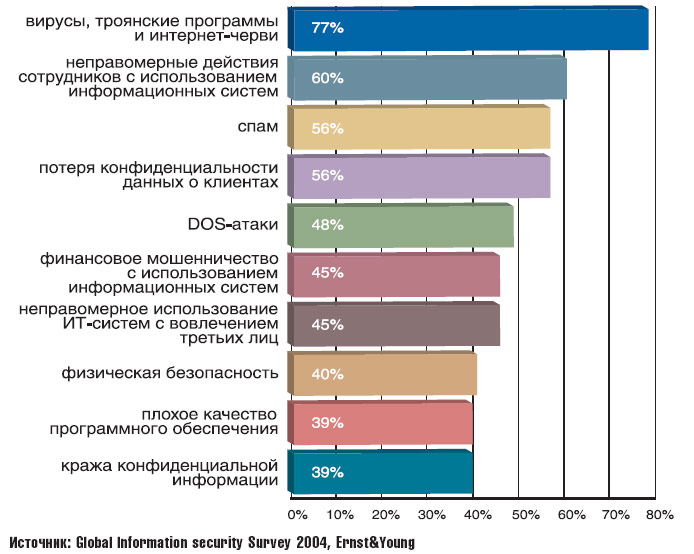

Компания Ernst&Young подтверждает наметившиеся тенденции данными ежегодного исследования проблем информационной безопасности (Global Information Security Survey 2004). Именно внутренние угрозы вызывают наибольший рост озабоченности ИТ-профессионалов: респонденты поставили эту проблему на второе место в списке наиболее серьезных опасностей. 60% опрошенных заявили, что неправомерные действия сотрудников действительно представляют угрозу нормальному функционированию информационных систем. Этот показатель опередил такие “громкие” темы, как спам (56%), атаки, вызывающие “отказ в обслуживании” (48%), финансовое мошенничество (45%) и бреши в системах безопасности программного обеспечения (39%). Он уступил лишь угрозе со стороны вирусов и червей (77%). В десятку также попали такие виды внутренних угроз, как утечка информации о клиентах и прочие виды кражи конфиденциальных данных. Человеческий фактор был возведен на первое место в списке обстоятельств, препятствующих проведению эффективной политики информационной безопасности.

По данным Association of Certified Fraud Examiners, американские компании в среднем теряют 6% доходов из-за инцидентов, связанных с различными способами обмана и кражи информации. Сопоставляя эту цифру с величиной ВВП Соединённых Штатов в 2003 г., нетрудно подсчитать, что общий объем потерь составил около 660 млрд. долл. По оценке InfoWatch, порядка 50 — 55% этой суммы составляют потери, причиной которых являются неправомерные действия сотрудников.

Приведенные данные свидетельствуют о том, что руководство компаний понимает проблему, но не уделяет ей должного внимания. Существует несколько причин такой парадоксальной ситуации.

Во-первых, это высокий уровень сокрытия (латентности) подобных преступлений. По различным оценкам, латентность киберпреступлений составляет в Соединённых Штатах 80%, в Великобритании — 85%, в Германии — 75%, в России — более 90%. Во-вторых, с развитием и расширением предприятия возможностей у злоумышленников становится больше, а риск обнаружения — меньше.

Как установлено аналитиками, в подавляющем большинстве сотрудники, которые тем или иным способом саботировали ИТ-инфраструктуру компании, занимали в пострадавших организациях технические должности. В результате подобных действий компании столкнулись с нежелательными последствиями в бизнес-процессах, понесли финансовые убытки, существенный ущерб был нанесен их репутации.

Вот некоторые закономерности, характерные для инсайдерских угроз:

• любой неприятный инцидент на работе усиливает саботирующие действия недобросовестных сотрудников;

• многие из инсайдеров стараются вести себя на рабочем месте как положено и не вызывать лишних подозрений, при этом большая часть их планирует свои вредоносные действия заранее;

• будущие корпоративные “диверсанты” часто при найме на работу получают права администратора на доступ к корпоративной сети или широкие полномочия на управление ИТ-ресурсами. Вместе с тем на момент саботажа авторизованный доступ к ИТ-инфраструктуре имеет менее половины злоумышленников;

10 главных угроз информационной безопасности |

• большинство корпоративных диверсантов специально компрометируют учетные записи пользователей, создают специальные учетные записи для скрытного входа в систему, а также используют многопользовательские учетные записи;

• в подавляющем большинстве случаев разрушительные действия осуществляются при удаленном входе в систему;

• большинство внутренних атак становится заметно лишь тогда, когда в информационной системе появляются серьезные отклонения или система становится недоступной.

В настоящее время практически не существует программного обеспечения, с помощью которого можно отслеживать утечку конфиденциальной информации.

Эксперты же считают, что бороться с данной проблемой можно лишь объединением организационных и технических мер, в частности следующими методами.

1. Контроль учетных записей (отслеживание прав, удаление неиспользуемых учетных записей, строгий контроль над созданием учетных записей, удаление “мертвых душ”, т.е. учетных записей уволенных сотрудников).

2. Контроль паролей, внедрение строгой политики в отношении паролей, а лучше внедрение двухфакторной аутентификации на базе аппаратных ключей (примеры таких ключей — eToken, системы одноразовых паролей от RSA Security и т.д.).

3. Выявление нестандартной активно-сти пользователей с помощью системных журналов.

4. Создание политики безопасности.

5. Создание инструкций по работе персонала.

6. Проверки соблюдения таких ин-струкций.

7. Контроль web-трафика.

8. Контроль трафика электронной почты.

9. Информирование сотрудников о существующих политиках безопасности.

В целом решить проблему только программными средствами нельзя. Следует учитывать, что тотальный контроль может существенно ухудшить моральный климат в коллективе, что, в свою очередь, отрицательно скажется на производительности труда и бизнес-процессах в целом. Руководство фирмы должно найти ту “золотую середину”, которая позволит, при высокой степени контроля, не ухудшить моральный климат.

Автор материала — консультант отдела аналитики компании BMS Consulting Ltd.

.jpg)