Судя по опыту читателей, Root Kit добрались до Windows

Вот какую историю рассказал нам один из читателей, возглавляющий ИТ-подразделение крупной организации (свою фирму он попросил не называть). В ноябре прошлого года служба компьютерной помощи уведомила его о выходе из строя сервера электронной почты Microsoft Exchange. Проведенное расследование показало, что оттуда внезапно исчез каталог Temp, а вместе с ним и другие ключевые каталоги и файлы. В результате около 500 Гб данных электронной почты стали совершенно недоступными.

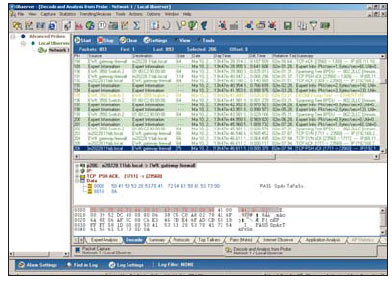

В сети тестовой лаборатории eWeek Lab контроллер домена, зараженный Root Kit, был уличен в попытке запуска вируса SpartaDoor |

Такая потеря сказалась на десятках пользователей, а устранение проблемы заняло четыре дня. Работа службы компьютерной помощи на этот период была приостановлена, все ее сотрудники занялись проверкой каждого сервера, каждой рабочей станции в попытке восстановить сохранившуюся там информацию. Как выяснилось, пораженными оказалось около 40% всех серверов вычислительного центра, причем многие из них нужно было восстанавливать с нуля.

В чем причина такой катастрофы? Машины были заражены хакерскими утилитами системного администрирования, так называемыми Root Kit.

Эксклюзивное интервью, которое дал представителям eWeek Labs этот руководитель в феврале, позволило нам получить четкое представление об атаке и близко познакомиться со всеми этапами устранения ее последствий. Надеемся, что нашим читателям тоже будет полезно узнать об этом.

Корни проблемы

Зловредные наборы утилит системного администрирования Root Kit хорошо известны в мире Unix и Linux, однако администраторы Windows-систем столкнулись с ними сравнительно недавно. Вопросам растущей угрозы от их применения, в частности, была посвящена проведенная в феврале в Сан-Франциско RSA Conference.

Атаки типа Root Kit на уровне пользователей, одна из которых описана выше, — вещь, конечно, неприятная, но во сто крат хуже, когда такие наборы административных утилит начинают действовать на уровне серверного ядра. Как выразился один из выступивших на конференции специалистов Microsoft, в этом случае остается только “провести атомную бомбардировку из космоса” (различия между наборами Root Kit пользовательского и серверного уровня подробнее рассмотрены на врезке).

В административных утилитах пользовательского уровня, которые вывели из строя серверы нашего читателя, использовался французский язык, и это помогло им беспрепятственно миновать антивирусные сканеры системы. Слабым звеном здесь оказался, как предполагается, и кто-то из администраторов, получивших очень широкие права по доступу в Интернет. Но как бы то ни было, стоило Root Kit оказаться внутри сети, как началось бесконтрольное распространение вредоносных утилит.

Такое предположение подтвердилось после тщательного исследования “машины ноль”, где был обнаружен клавиатурный шпион с богатой коллекцией записей, сделанных на протяжении нескольких месяцев.

Грубейшую ошибку совершил техник, обслуживающий ПК. Когда системный администратор попросил разобраться, почему не работает настольная система, он, не имея возможности войти из обычной учетной записи администратора, воспользовался регистрационными данными администратора домена. После этого зловредным утилитам системного администрирования уже ничего не мешало перебраться с настольного компьютера на серверы.

В работу сразу же включилась программа захвата паролей из Root Kit, которая зарегистрировала пароль администратора домена и начала инфицировать серверы локальной сети. Результат атаки оказался многоплановым. Она не только закрыла доступ к электронной почте легитимным пользователям, но и превратила сервер организации в точку рассылки бомбы Bennifer, по-французски Gigli.

Чтобы избавиться от инфекции, ИТ-специалисты прежде всего очистили таблицы DNS (Domain Name System — доменная система имен), обрубив тем самым связь Root Kit с внешним миром. В данном случае она поддерживалась с несколькими сайтами во Франции и двумя крупными американскими университетами. По всем этим адресам располагались инфицированные системы, которые незаметно для сетевых менеджеров выступали в роли роботов-диспетчеров.

Но коварный Root Kit не сдался. “Когда мы попытались загрузить систему с помощью утилиты ERD Commander, которую предлагает фирма Winternals Software LP, и изменить локальный пароль, вирус (позже он получил название SpartaDoor, а по классификации Symantec — Trojan.backdoor. — Прим. автора) обнаружил это и восстановил первоначальные данные, — рассказал наш собеседник. — В конце концов, правда, мы добились своего, но на это ушла уйма времени”.

Хакерские утилиты системного администрирования, известные как Root Kit, стараются направить ресурсы системы на решение собственных задач в ущерб работе легитимных пользователей. Известны два типа такой инфекции, которые характеризуются по местоположению самих утилит:

Root Kit пользовательского уровня работают на том же уровне, что и другие приложения или пользователи системы. Иногда их удается удалить без переустановки всей системы;

Root Kit уровня ядра становятся частью ядра ОС. Пока утилиты такого типа встречаются намного реже административных утилит пользовательского уровня, что связано с трудностями программирования проникновения в ядро. После заражения они по существу завладевают системой до такой степени, что известными на сегодня способами вернуть ее в нормальное состояние становится практически невозможно.

Источник: eWeek Labs.