Банк как структура наиболее требовательная к защите информации использует практически весь спектр средств защиты информации. Каждая из этих систем имеет свои особенности.

|

К техническим средствам защиты относятся механические, электромеханические, электронные и другие устройства, реализующие те или иные механизмы защиты компьютерных и коммуникационных систем. Они поставляются в виде автономных изделий или встраиваются в компьютеры и периферийное оборудование. Встроенные устройства называют аппаратными средствами защиты.

По мнению специалистов Департамента специальных телекоммуникационных систем и защиты информации СБУ, аппаратные и аппаратно-программные системы, несмотря на более высокую стоимость, обеспечивают более надежную степень безопасности по сравнению с чисто программными средствами защиты. Некоторые стандарты, в частности, принятый в США стандарт управления системой персональных идентификационных кодов, предписывают выполнение ряда защитных процедур только с помощью аппаратных средств.

Важное преимущество аппаратного подхода состоит в том, что он позволяет физически и логически изолировать узлы, в которых хранятся и обрабатываются наиболее критичные секретные параметры системы защиты: пароли, идентификаторы, ключи, а также модули, выполняющие наиболее важные операции защиты, например шифраторы. Аппаратная реализация резко затрудняет, а часто и полностью исключает возможность логического доступа к защищаемым компонентам со стороны любых объектов (пользователей, персонала и программ). Во многих случаях только аппаратные средства обеспечивают надежную защиту от несанкционированных действий квалифицированного персонала и системных программистов. Кроме того, аппаратные и аппаратно-программные устройства более устойчивы к несанкционированной модификации их параметров и хранимых данных, проверку их функционирования выполнить существенно проще, так как они, как правило, выполняют какую-то одну определенную функцию.

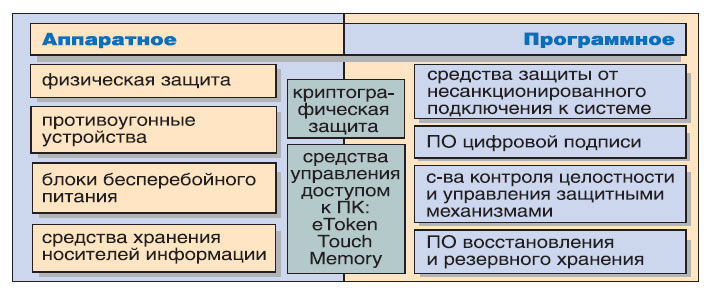

Стоимость аппаратных средств безопасности может оказаться достаточно высокой, поэтому их следует применять с учетом анализа экономической эффективности системы защиты в целом. Различают следующие классы технических средств защиты:

1. Средства физической защиты территорий, зданий и помещений информационных центров.

2. Устройства, предотвращающие похищение компьютеров, периферийного оборудования, их узлов и компонентов.

3. Средства защиты от неисправностей в сети электропитания (UPS).

4. Средства хранения носителей информации.

5. Аппаратные и аппаратно-программные средства управления доступом к персональным компьютерам, рабочим станциям, периферийным и связным устройствам (e-Token, Touch Memory, HASP).

6. Средства криптографической защиты.

7. Комбинированные устройства и системы.

Говоря об аппаратных средствах защиты информации, нужно иметь в виду, что банковская деятельность в этой области регулируется документами, издаваемыми НБУ. Так, в положении N 280 от 10.06.99 “Про затвердження Правил організації захисту електронних банківських документів” указываются конкретные аппаратно-программные средства криптографической защиты — криптоблок “АЗЕГО”.

К программным средствам защиты относятся программы аутентификации пользователей и разграничения их прав на доступ к ресурсам системы, программы криптографического преобразования, средства контроля целостности информации, программы восстановления и резервного хранения данных, а также программы сигнализации и наблюдения за работой механизмов защиты.

Программы защиты при значительно меньшей по сравнению с аппаратными средствами стоимости часто обеспечивают вполне достаточный уровень безопасности коммерческих систем, и поэтому предпочтительны для определенного круга приложений. Важное достоинство программного подхода состоит в том, что он позволяет легко модифицировать систему защиты, изменяя саму программу или ее параметры. Стоимость обслуживания программных систем по сравнению с аппаратными весьма незначительна. При программной реализации защиты имеется возможность ее постепенного наращивания и усложнения в зависимости от изменяющихся условий.

Основной недостаток программных средств защиты связан с потенциальной возможностью их анализа при несанкционированном доступе с последующей разработкой способов преодоления системы защиты непосредственно или путем скрытой модификации используемых программных средств.

Различают следующие классы программных средств защиты:

1. Средства защиты от несанкционированного подключения к системе (идентификация и аутентификация).

2. Программы криптографического преобразования (шифрования).

3. Программы цифровой подписи (защиты юридически значимых документов).

4. Средства контроля целостности и управления защитными механизмами.

6. Программы восстановления и резервного хранения информации.

При выборе криптографических программ необходимо обращать внимание на вид алгоритма шифрования (стандартный или специализированный), скорость шифрования, характер ключевой системы, удобство применения и совместимость с действующими программными системами.

Стоимость коммерческих программ для защиты информации в Украине сейчас колеблется от 30 до 2000 долл. (в зависимости от выполняемых функций и типа работы — сетевой, локальный вариант). Однако, следует иметь ввиду, что многие коммерческие продукты (защищенная электронная почта: “Автограф: ПРО” от “Державного центру інформаційної безпеки”, “PostCrypt-Mail” от “Института компьютерных технологий”, “Шифрпост” от СП “Сайфер”; системы электронного документооборота: “Megapolis.Документооборот” от ЗАО “Softline”, “OPTiMA-WorkFlow-СТАНДАРТ” от СП “Ер-Джи-Дейта” и другие) имеют встроенные механизмы криптографической защиты и электронной цифровой подписи. Поэтому во избежание различного рода конфликтов на системном и аппаратном уровне и перегрузки пользователей и в особенности администраторов знаниями различных систем, следует взвешенно подходить к выбору средств защиты.

Приведем краткую характеристику некоторых алгоритмов шифрования.

1. Метод DES (Data Encryption Standard). Является федеральным стандартом США. Разработан фирмой IBM для собственных целей, но был рекомендован Агентством национальной безопасности к применению в качестве федерального стандарта шифрования. Алгоритм криптографической защиты данных является открытым и опубликован.

2. Российский стандарт шифрования данных ГОСТ 28147-89. Единый алгоритм криптографического преобразования данных для крупных информационных систем, локальных вычислительных сетей и автономных компьютеров.

Не накладывает ограничения на степень секретности информации. Обладает всеми криптографическими достоинствами алгоритма метода DES и свободен от его недостатков. Кроме того, в стандарт заложен метод, с помощью которого можно зафиксировать случайную необнаруженную или умышленную модификацию зашифрованной информации.

Недостатком является сложность программной реализации.

В Украинских программных продуктах, как правило, применяется совместно со стандартом ГОСТ 34.311-95, при генерации хеш-функций, а так же ГОСТ 34.310-95 и ДСТУ 4145-2002 при генерации и проверке цифровой подписи.

3. Метод с открытым ключом (RSA). Шифрование осуществляется первым открытым ключом, расшифрование — вторым секретным ключом.

Метод очень перспективен, поскольку не требует передачи ключа для шифрования другим пользователям. Однако специалисты считают, что системы с открытым ключом больше подходят для шифрования передаваемых данных, чем для защиты данных, хранимых на носителях информации. Существует еще одна область применения этого алгоритма — цифровые подписи, подтверждающие подлинность передаваемых документов и сообщений. Недостаток — не до конца изученный алгоритм.

Относительно поддержки стандартов в коммерческих продуктах можно сказать, что все из указанных продуктов — “Автограф”, “Шифрпост” (поддерживают ГОСТ 28147-89, ГОСТ 34.310-95, ГОСТ 34.311-95), “OPTiMA-WorkFlow-СТАНДАРТ” имеют экспертные заключения о соответствии требованиям нормативных документов в области криптографической защиты информации, а “Megapolis.Документооборот” — в области технической защиты информации (детально см. сайт ДСТСЗИ http://www.dstszi.gov.ua/Diyaln/Diyaln2.htm).

Наличие экспертного заключения является минимально необходимым условием для того, чтобы на основании этого продукта основывать свою деятельность, так как оно подтверждает что все что заявлено, реализовано верно и в соответствии с указанными стандартами.

Метод DES

Преимущества:

высокий уровень защиты данных против дешифрования и возможной модификации данных;

простота понимания;

высокая степень сложности, которая делает его раскрытие дороже получаемой при этом прибыли;

метод защиты, который основывается на ключе и не зависит от “секретности” алгоритма;

экономичный в реализации и эффективный в быстродействии алгоритм.

Недостатки:

малый размер ключа. Для дешифрования методом подбора ключей достаточно 7-10**16 операций. Аппаратуры, способной выполнить такой объем операций в обозримом будущем, нет, но она может появиться;

отдельные блоки, содержащие одинаковые данные (например, пробелы), в зашифрованном тексте будут выглядеть одинаково, что с точки зрения криптографии неверно.

.jpg)