Дослідники з Tencent Labs і Університету Чжецзян виявили нову атаку під назвою «BrutePrint», яка методом brute-forces (грубої сили) робить перебір відбитків пальців на сучасних смартфонах, щоб обійти процедуру автентифікації користувача та отримати контроль над пристроєм.

Атаки методом грубої сили покладаються на численні спроби зламу коду, ключа або пароля методом проб і помилок і отримання несанкціонованого доступу до облікових записів, систем або мереж.

Китайським дослідникам вдалося подолати існуючі заходи безпеки на смартфонах, як-от обмеження спроб, які захищають від атак грубою силою, використовуючи, як вони стверджують, дві вразливості нульового дня, а саме Cancel-After-Match-Fail (CAMF) і Match-After-Lock (MAL).

Автори технічного документу, опублікованого на Arxiv.org, також виявили, що біометричні дані на послідовному периферійному інтерфейсі (Serial Peripheral Interface, SPI) в датчиках відбитків пальців були недостатньо захищені, що дозволило здійснити атаку типу «людина посередині» (MITM) для викрадення зображень відбитків пальців.

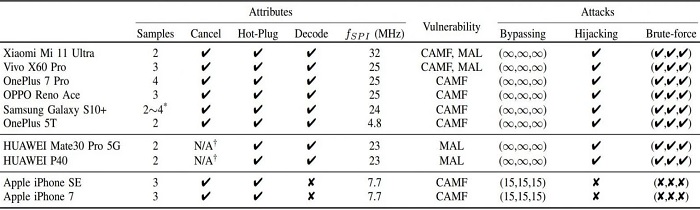

Атаки BrutePrint і SPI MITM протестовано на десяти популярних моделях смартфонів, здійснено необмежену кількість спроб на всіх пристроях Android і HarmonyOS (Huawei) і десять додаткових спроб на пристроях iOS.

Ідея BrutePrint полягає у надсиланні необмеженої кількості зображень відбитків пальців на цільовий пристрій, доки визначений користувачем відбиток не буде збігатися.

Зловмиснику потрібен фізичний доступ до цільового пристрою для запуску атаки BrutePrint, доступ до бази даних відбитків пальців, яку можна отримати з академічних наборів даних або витоку біометричних даних, і необхідне обладнання вартістю близько 15 доларів.

Дослідники провели експерименти на десяти пристроях Android та iOS і виявили, що всі вони вразливі принаймні до одного недоліку.

Тестовані пристрої Android дозволяють нескінченно пробувати зчитувати відбитки пальців, тож за наявності достатнього часу практично можливий підбір відбитка пальця користувача та розблокування пристрою.

Проте в iOS захист автентифікації набагато надійніший та ефективно запобігає таким атакам.

Незважаючи на те, що дослідники виявили, що iPhone SE та iPhone 7 вразливі до CAMF, вони змогли лише збільшити кількість перевірок відбитків пальців до 15, чого недостатньо для грубої обробки відбитків пальців власника.

Що стосується атаки SPI MITM, яка передбачає викрадення зображення відбитка пальця користувача, усі протестовані пристрої Android уразливі до неї, тоді як iPhone знову стійкі. Дослідники пояснюють, що iPhone шифрує дані відбитків пальців на SPI, тому будь-яке перехоплення фактично не впливає на контекст атаки.

Таблиця результатів тестування. Всі смартфон Android виявился вразливими.

Підсумовуючи, проведені експерименти показали, що час, необхідний для успішного завершення атаки BrutePrint проти вразливих пристроїв, коливається від 3 до 14 годин, якщо користувач зареєстрував один відбиток пальця.

Але якщо на цільовому пристрої зареєстровано кілька відбитків пальців, то для атаки потрібно набагато менше часу, від 0,66 до 2,78 години, оскільки ймовірність отримання відповідних зображень експоненціально зростає.

На перший погляд BrutePrint може здатися не дуже серйозною атакою, оскільки потрібен тривалий фізичний доступ до цільового пристрою. З іншого боку, це обмеження не має значення для злодіїв і правоохоронних органів, оскільки в них буде вдосталь часу. Таким чином, злочинці зможуть розблокувати вкрадені пристрої та вільно отримувати цінні особисті дані, а силові органи мають можливість використання таких методів для обходу безпеки пристрою під час розслідувань. Це є порушенням прав у певних юрисдикціях і може підірвати безпеку людей, які живуть у репресивних