Поздравляю вас, создатели маршрутизаторов начального уровня и систем борьбы со взломами! Именно вы, оказывается, стали барьером на пути компании Bechtel к Интернету следующего поколения!

|

Вот что сказал недавно Фред Уэттлинг, партнер этой фирмы, который курирует технические стандарты и спонсирует проекты корпоративного использования протокола IPv6: “Много лет занимаясь протоколами IPv4 и IPv6, мы обнаружили в них серьезные бреши в безопасности; нужны механизмы, способные одновременно защищать трафик обоих этих протоколов”.

Проблема в том, считает он, что сюда пока не добрались те, кто производит системы безопасности. Под словом “сюда” Уэттлинг подразумевает техническую поддержку подключений IPv6, и это его удручает.

Почему Bechtel так заботится об IPv6? Представьте себе, что после урагана Катрина вы посылаете своих сотрудников в Новый Орлеан (тогда именно так и поступили многие строительные компании). Как бы здесь пригодилось обширное адресное пространство IPv6! Благодаря обилию адресов каждый ноутбук, сотовый телефон, да и вообще любое IP-устройство могли бы превратиться в настоящий сервер одноранговой сети — архитектура IPv6 это позволяет. В таких условиях борьба с последствиями Катрины выглядела бы совершенно по-иному. Такое IP-облако, например, обеспечило бы динамическую связь между всеми грузовиками безо всяких усилий ИТ-специалистов Bechtel.

И это вовсе не журавль в небе. Шестая версия протокола уже с нами. Да и Европа с Азией не отстают: в расчете на душу населения адресов IPv6 здесь примерно столько же. Приводя такие данные, Уэттлинг отлично знает, что говорит. Ведь он активно участвует в работе североамериканской целевой группы IPv6, а заодно занимает пост исполнительного директора IPv6 Business Council. Напоминает он и о недавнем решении Административно-бюджетного управления при президенте США, согласно которому федеральное правительство, его агентства и подрядчики к июню 2008 г. должны перейти на новую версию IP.

Но самым убедительным аргументом для тех американских компаний, которые все еще колеблются в отношении IPv6, может стать позиция Microsoft. В свои новейшие операционные системы Windows Vista и Longhorn корпорация включила протокол туннелирования IPv6 по сетям IPv4. Такая переходная технология призвана компенсировать задержку с появлением средств защиты и устройств сетевого периметра для шестой версии IP.

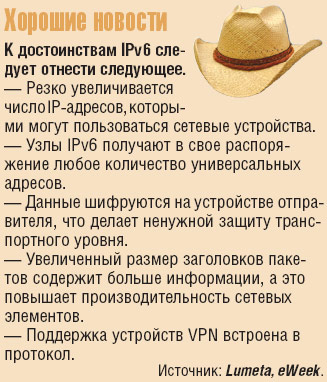

Хорошие новости |

“Похоже, Рубикон уже перейден, — сказал он. — В первую очередь это касается интернет-телефонии. Рынок уже сейчас кишмя кишит беспроводными предложениями такого рода. Одни смартфоны чего стоят! И это — реальная сила. А чтобы такая система была устойчивой, чтобы поддерживалась надежная связь между множеством абонентов, нужен потенциал IPv6. Этот протокол уже пришел к нам, и сотовики принимаются за дележку адресов. Одна только Nokia зарезервировала за собой полмиллиона. Появились и чипы для сервисов нового поколения”.

По оценке Ли, потребители уже начали использовать IPv6 либо готовятся к его освоению в ближайшие год-полтора. Как это может сказаться на вашей сети? “Людям станет намного проще общаться, — уверен он. — Им больше не придется обращаться в центральный репозиторий, ведь можно будет пересылать информацию прямо со своего мобильника на мобильник коллеги. В результате трафик минует все устройства слежения и хранения данных, что делает пересылку более безопасной”.

Вот только такая безопасность — палка о двух концах. Одна из примечательных особенностей IPv6 состоит в том, что шифрование данных переходит в руки пользователей, а это очень опасно. Представьте себе на минуту, что кто-то из сотрудников компании работает на соперника. Получив конфиденциальные данные, он сможет сразу же переслать их далеко за периметры внутренней сети, и ни один анализатор содержимого не определит, что написано в шифрованном сообщении. “Вот здесь-то и начинается настоящий кошмар для службы безопасности”, — констатирует Ли.

Впрочем, сходные проблемы возникают и сейчас. “ИТ-специалисты уже привыкли постоянно следить за целостностью данных и держать свою информацию под замком, однако зачастую даже не задумываются о том, что чуть ли не у каждого сотрудника в кармане лежит телефон с фотокамерой”, — делится своими размышлениями Ли. А по мере распространения IPv6 ситуация в этой области будет только обостряться. Первый звоночек прозвучал в ноябре из штаб-квартиры Symantec. Ее специалисты оценили потенциальные угрозы протокола Teredo, который Microsoft использует в Vista и грядущей серверной ОС Longhorn для туннелирования пакетов IPv6 по нынешним сетям IPv4. Главную опасность авторы исследования увидели в том, что современные сетевые устройства просто не в состоянии заглядывать внутрь таких пакетов. Системы обнаружения взломов более-менее успешно справляются с проверкой трафика протоколов TCP и UDP, которые широко используются для пересылки данных через Интернет, в том числе по электронной почте. Но если хакер организует туннелированную атаку, она пройдет мимо их зоркого ока.

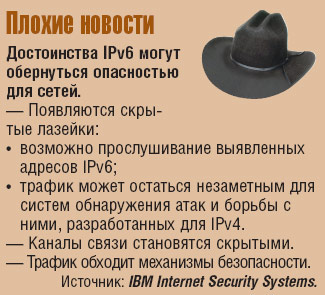

Плохие новости |

А вот компания Bechtel, которая собирается начать эксплуатацию сети IPv6 уже в следующем году, особой тревоги по поводу Teredo не испытывает. И вовсе не потому, что считает этот протокол безопасным. Фирма просто прокладывает свой путь далеко в стороне от него.

“Вы не найдете Teredo в наших планах, — сообщил нам Уэттлинг. — Мы стараемся не взваливать на себя и своих клиентов дополнительное бремя переходных технологий. Тем более что этот протокол выводит нас совсем не туда, куда мы стремимся. Лучше уж сразу реализовать IPv6 на всем участке от одного пользователя к другому”.

Но весомые аргументы есть и у разработчиков промежуточных протоколов. Они исходят из того, что IPv4 просто не может исчезнуть в один прекрасный момент и шестой версии волей-неволей придется довольно долго сосуществовать со своей предшественницей. Подумайте хотя бы, сколько средств вложено в нынешнюю инфраструктуру Интернета! В результате, даже переведя на IPv6 все свои филиалы и подразделения, компания будет вынуждена поддерживать связь с сетями IPv4 партнеров. И так будет продолжаться, пока не произойдет полное обновление всего оборудования и программных компонентов.

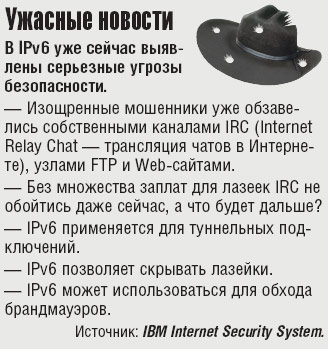

Ужасные новости |

Для решения этой проблемы Bechtel реализует в своей сети два отдельных, но параллельно работающих стека — один для IPv4, а другой для IPv6. Такое разделение, как уверен Уэттлинг, вовсе не грозит удвоением затрат времени и ресурсов на управление сетью, поскольку эксплуатировать сети следующего поколения станет несравненно проще.

“Это удивительно, — признается он. — Я работаю в очень крупной компании. В нашей внутренней сети общедоступная адресация основательно перемешана с частной. Мы постоянно увеличиваем или уменьшаем адресное пространство подразделений в зависимости от того, сколько людей пользуются там сетью. Наши точки разбросаны по всему миру и периодически кочуют с места на место. Это все заставляет создавать новые пулы IP-адресов и приводит к немалой фрагментации адресного пространства Bechtel. Вот тут-то и начинают сказываться преимущества IPv6. В отличие от разрозненных адресных блоков IPv4, здесь все имеет динамичный характер, не приходится искать адрес для каждого добавленного сервера. Когда имеешь дело с IPv6, достаточно получить префикс сайта с маршрутизатора верхнего уровня, создать собственный IP-адрес — и всё. После этого перезагружайся хоть сто раз — адрес останется тем же самым. Просто невероятно, насколько все упрощается при таком подходе”.

Назвал Уэттлинг и другой фактор, удерживающий Bechtel от использования Teredo, — это желание заложить надежный и безопасный фундамент для инноваций. Фирма провела обширную исследовательскую работу, опросив множество пользователей как извне, так и изнутри. Как оказалось, возможности IPv6 привлекают и клиентов Bechtel, и ее инженеров, и сотрудников строительных подразделений, особенно после урагана Катрина. Вот только все они хотят получить надежную прикладную платформу.

Не подумайте только, будто Уэттлинг — враг Teredo. Дома он пользуется этим протоколом безо всяких проблем. Но корпоративным пользователям тем не менее советует подходить к нему с осторожностью. Перед тем как вывести его, скажем, на уровень хост-машин, следует тщательно оценить возможные последствия такого шага. “Нужно быть полностью уверенным, что локальный брандмауэр может обеспечить необходимый уровень локального блокирования и понимает язык IPv6”, — предупреждает он.

Защиту своей сети IPv6, которая пока не вышла за рамки исследовательского центра, фирма доверила брандмауэрам Cisco PIX с поддержкой шестой версии IP. А заодно приступила к модернизации всех своих систем обнаружения попыток взломов и борьбы с ними, чтобы все используемые для этого средства — и программные, и аппаратные — могли успешно работать с IPv6.

Не менее важна с точки зрения безопасности и поддержка нового IP-протокола в журналах регистрации. Подобно многим другим компаниям, Bechtel тщательно следит за входящим и исходящим трафиком своей сети. “После перехода на IPv6 нужно будет контролировать и его пакеты, поэтому все журнальные механизмы должны распознавать их, — отметил Уэттлинг. — Такая работа пока не завершена, но ничего страшного. Журналы понадобятся в последнюю очередь, буквально накануне подключения сети к внешнему миру”.

Как только такая регистрация будет налажена, Bechtel получит полную информацию об адресах отправителя и получателя пакетов. А дальше все пойдет по хорошо отлаженной схеме — каждая транзакция привязывается к машине и к пользователю, который в это время работает на ней.

Вот только не помешает ли такому контролю скрытный характер трафика IPv6? Уэттлинг полностью согласен, что такой обмен пакетами сильно отличается от интернет-телефонии, где все вызовы проходят через диспетчерскую программу. Здесь же абоненты связываются между собой напрямую, а такой вид общения давно уже тревожит компании. “Многим из них пришлось столкнуться с этим, когда появился сервис мгновенных сообщений, — напоминает Уэттлинг. — А как насчет электронной почты: регистрировать ее в журналах или нет? Мы в Bechtel пока не пришли к единому мнению, обсуждение продолжается”.

В конце концов, и IPv6, и IPv4 — всего лишь протоколы. Суть же в том, что передается с их помощью в течение рабочего дня. “Вот на этом-то и нужно сосредоточиться, чтобы защитить то, что нуждается в защите, — уверен Уэттлинг. — Как транспортируются данные, не столь уж важно. Главное — обезопасить пересылаемые ресурсы. Примем как данность, что IPv6 делает свою работу чуть по-другому. Так давайте же разбираться, какие при этом возникают угрозы безопасности и как они соотносятся с достоинствами нового протокола для бизнеса”.

Невыученный урок

Кому еще неизвестно, что заголовки маршрутизации IPv4 типа 0 могут быть использованы для DoS-атак за счет бесконечной циркуляции пакетов в отдельном сегменте сети их маршрута? Так почему же, спрашивается, они вновь появились в IPv6?

“Урок остался невыученным, — констатировал Николас Фишбах, старший менеджер инженерной безопасности сетей швейцарской фирмы Colt Telecom Group из Цюриха, выступая перед разработчиками сетевых протоколов для Интернета будущего. — Обернитесь на IPv4, и вы увидите, что заголовки маршрутизации типа 0 всегда создавали проблемы безопасности, и от них давно отказались”.

Фишбах встретился с журналистами eWeek вскоре после апрельской конференции CanSecWest, на которой два исследователя наглядно продемонстрировали, как с помощью таких заголовков можно организовать в сети IPv6 атаки типа DDoS (Distributed Denial of Service — распределенный отказ от обслуживания). Ученые из центра корпоративных исследований EADS Филипп Блонди и Арно Ибалар обнаружили, что если есть возможность задавать узлы маршрута пакетов, можно создавать замкнутые петли между узлами, в которых трафик Интернета будет экспоненциально множиться. Вот вам и готовая DDoS-атака!

В нынешних сетях IPv4, включая Интернет, пакеты автоматически пересылаются по оптимальному маршруту, тогда как в IPv6 право выбора маршрута предоставляется пользователю. А это чревато не только атаками DDoS, но и созданием лазеек в обход систем сетевой защиты. Такая опасность давно уже известна производителям оборудования IPv4, которые по умолчанию блокируют данную возможность.

Конечно, соглашается Фишбах, подобные бреши легко закрыть с помощью фильтров заголовков, однако сам факт проявления старой болячки не может не настораживать. Возникает резонный вопрос: сколько еще сюрпризов такого рода поджидает нас после перевода Интернета на новый протокол? Его предшественник отлаживался добрый десяток лет, а теперь что — все начинать сначала? “Перед нами лишь один пример того, что создатели IPv6 не извлекли уроков IPv4, — отметил Фишбах. — В результате они опять наступают на те же грабли”.

А вот председатель рабочей группы IPv6 из команды Internet Engineering Task Force Боб Хинден не видит в этой “исключительной” бреши ничего страшного. “Насколько мне известно, она угрожает только PowerPoint”, — пояснил он. Едва ли кто захочет тратить время на использование такой мелкой лазейки. “Разработчики быстро пишут новые заплаты, а органы стандартизации пытаются оперативно вносить изменения, так что ничего особенно плохого от подобных вещей ожидать не приходится”, — уверен Хинден. Правда, когда его спросили, нет ли в новой бреши чего-то такого, что отсутствовало в IPv4, он признался: она открывает пути, которые раньше не использовались. Однако в целом, по его словам, эти потенциальные бреши сходны. Разве что в IPv6 можно включать в замкнутую петлю больше сетевых сегментов, чем в IPv4.

При этом Хинден заверил, что в ближайшее время брешь будет закрыта. Его рабочая группа уже обсуждает, не стоит ли вообще исключить такие заголовки, чтобы они не соблазняли хакеров.

Удовлетворит ли такое решение проблемы Блонди и Ибалара — это другой вопрос. Представляя свое открытие, первый из них заявил, что разработчики IPv6 предпочитают включать в свое творение совершенно бесполезные функции, порой даже наперекор здравому смыслу. Об этом свидетельствует наличие все того же механизма заголовков типа 0, который, во-первых, не нужен никому, кроме злоумышленников, а во-вторых, дает прямо-таки ужасный побочный эффект для всей инфраструктуры.

Для борьбы с подобными угрозами исследователи предлагают ряд мер: предусмотреть логическую фильтрацию типов заголовков, отключать обработку заголовков по умолчанию, отделять пакеты с фиксированным адресом от врeменных, для которых данный сегмент сети — лишь этап длинного маршрута, а также анализировать конечный адрес пересылки и автоматически обрабатывать подозрительную адресацию.

В качестве дополнительных элементов защиты, по их мнению, целесообразно блокировать пакеты с заголовками типа 0 на границе сети и запретить хост-машинам обрабатывать их, но при этом обеспечить полную поддержку MIPv6 (заголовки типа 2, понятные только для стеков с поддержкой MIPv6, позволяют производить целенаправленную фильтрацию заголовков типа 0).

Кому еще неизвестно, что заголовки маршрутизации IPv4 типа 0 могут быть использованы для DoS-атак за счет бесконечной циркуляции пакетов в отдельном сегменте сети их маршрута? Так почему же, спрашивается, они вновь появились в IPv6?

“Урок остался невыученным, — констатировал Николас Фишбах, старший менеджер инженерной безопасности сетей швейцарской фирмы Colt Telecom Group из Цюриха, выступая перед разработчиками сетевых протоколов для Интернета будущего. — Обернитесь на IPv4, и вы увидите, что заголовки маршрутизации типа 0 всегда создавали проблемы безопасности, и от них давно отказались”.

Фишбах встретился с журналистами eWeek вскоре после апрельской конференции CanSecWest, на которой два исследователя наглядно продемонстрировали, как с помощью таких заголовков можно организовать в сети IPv6 атаки типа DDoS (Distributed Denial of Service — распределенный отказ от обслуживания). Ученые из центра корпоративных исследований EADS Филипп Блонди и Арно Ибалар обнаружили, что если есть возможность задавать узлы маршрута пакетов, можно создавать замкнутые петли между узлами, в которых трафик Интернета будет экспоненциально множиться. Вот вам и готовая DDoS-атака!

В нынешних сетях IPv4, включая Интернет, пакеты автоматически пересылаются по оптимальному маршруту, тогда как в IPv6 право выбора маршрута предоставляется пользователю. А это чревато не только атаками DDoS, но и созданием лазеек в обход систем сетевой защиты. Такая опасность давно уже известна производителям оборудования IPv4, которые по умолчанию блокируют данную возможность.

Конечно, соглашается Фишбах, подобные бреши легко закрыть с помощью фильтров заголовков, однако сам факт проявления старой болячки не может не настораживать. Возникает резонный вопрос: сколько еще сюрпризов такого рода поджидает нас после перевода Интернета на новый протокол? Его предшественник отлаживался добрый десяток лет, а теперь что — все начинать сначала? “Перед нами лишь один пример того, что создатели IPv6 не извлекли уроков IPv4, — отметил Фишбах. — В результате они опять наступают на те же грабли”.

А вот председатель рабочей группы IPv6 из команды Internet Engineering Task Force Боб Хинден не видит в этой “исключительной” бреши ничего страшного. “Насколько мне известно, она угрожает только PowerPoint”, — пояснил он. Едва ли кто захочет тратить время на использование такой мелкой лазейки. “Разработчики быстро пишут новые заплаты, а органы стандартизации пытаются оперативно вносить изменения, так что ничего особенно плохого от подобных вещей ожидать не приходится”, — уверен Хинден. Правда, когда его спросили, нет ли в новой бреши чего-то такого, что отсутствовало в IPv4, он признался: она открывает пути, которые раньше не использовались. Однако в целом, по его словам, эти потенциальные бреши сходны. Разве что в IPv6 можно включать в замкнутую петлю больше сетевых сегментов, чем в IPv4.

При этом Хинден заверил, что в ближайшее время брешь будет закрыта. Его рабочая группа уже обсуждает, не стоит ли вообще исключить такие заголовки, чтобы они не соблазняли хакеров.

Удовлетворит ли такое решение проблемы Блонди и Ибалара — это другой вопрос. Представляя свое открытие, первый из них заявил, что разработчики IPv6 предпочитают включать в свое творение совершенно бесполезные функции, порой даже наперекор здравому смыслу. Об этом свидетельствует наличие все того же механизма заголовков типа 0, который, во-первых, не нужен никому, кроме злоумышленников, а во-вторых, дает прямо-таки ужасный побочный эффект для всей инфраструктуры.

Для борьбы с подобными угрозами исследователи предлагают ряд мер: предусмотреть логическую фильтрацию типов заголовков, отключать обработку заголовков по умолчанию, отделять пакеты с фиксированным адресом от врeменных, для которых данный сегмент сети — лишь этап длинного маршрута, а также анализировать конечный адрес пересылки и автоматически обрабатывать подозрительную адресацию.

В качестве дополнительных элементов защиты, по их мнению, целесообразно блокировать пакеты с заголовками типа 0 на границе сети и запретить хост-машинам обрабатывать их, но при этом обеспечить полную поддержку MIPv6 (заголовки типа 2, понятные только для стеков с поддержкой MIPv6, позволяют производить целенаправленную фильтрацию заголовков типа 0).

Лайза Ваас